Pour de nombreux collaborateurs, la routine de travail du matin est bien différente aujourd’hui. Au lieu de se rendre au bureau, ils préparent leur café, « font la route » jusqu’à leur espace de travail à domicile et se connectent à un réseau privé virtuel (VPN) pour accéder aux ressources et applications de l’entreprise.

Le VPN est l’une des solutions les éprouvées pour sécuriser l’accès à distance, même si elle est un peu risquée. Risquée car, si le VPN n’est pas correctement mis en œuvre et géré, les cybercriminels peuvent exploiter certaines faiblesses afin d’obtenir un accès à privilèges aux systèmes et données sensibles. En fait, certaines organisations choisissent de nouveaux moyens pour connecter leurs équipes à distance, qui éliminent le recours aux VPN ou aux agents et contribuent à rationaliser les opérations et les flux de travail des utilisateurs.

Pour les entreprises utilisant des VPN, il est important que la pile VPN fasse l’objet de correctifs réguliers, en utilisant un chiffrement adéquat et en surveillant en permanence les modèles de trafic et l’utilisation. Il est encore plus important de s’assurer que les utilisateurs se connectant au VPN sont authentifiés avec un degré de certitude élevé. Il faut également vérifier que les appareils sont validés et que les privilèges et droits associés sont conformes au principe du moindre privilège. Tous ces aspects ne ressemblent-ils pas aux principes fondateurs de la sécurité Zero Trust ?

Examinons cinq bonnes pratiques de mise en œuvre d’un VPN dans le contexte de ces trois piliers de la sécurité Zero Trust.

Règle nº 1 : Vérifier les utilisateurs : assurez-vous que la solution VPN prend en charge l’authentification à plusieurs facteurs (MFA) via RADIUS et/ou SAML.

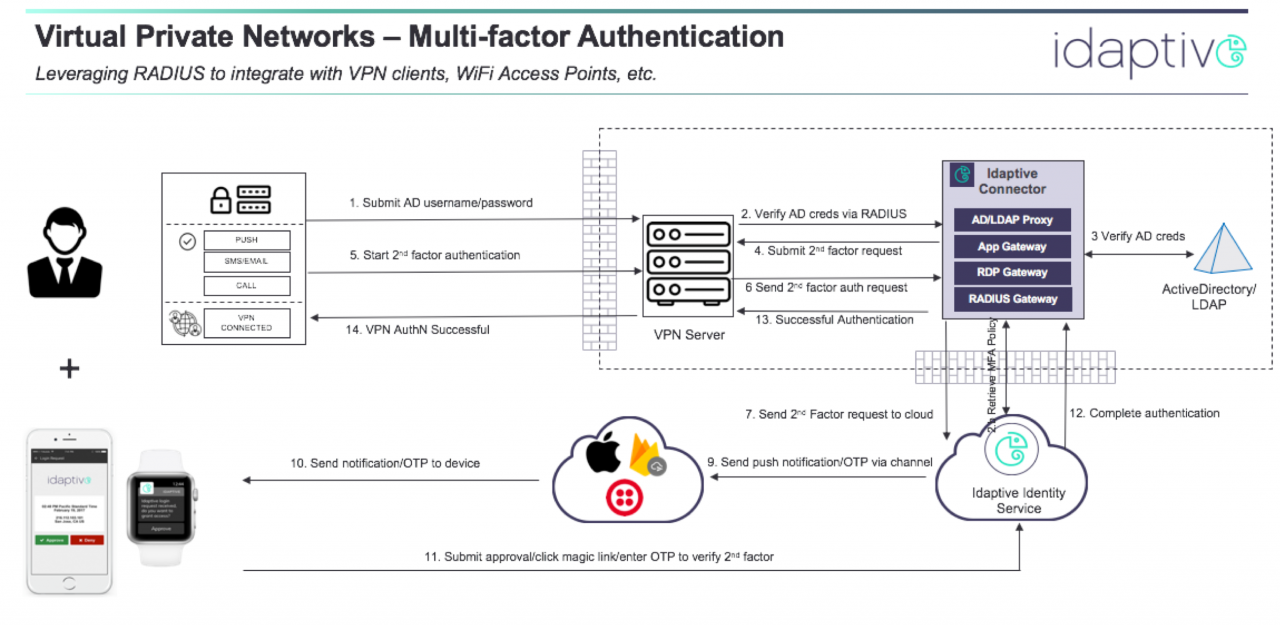

La plupart des solutions VPN prennent en charge différents types de mécanismes d’authentification, selon le type de VPN (site à site, utilisateur distant). La prise en charge de la MFA peut s’effectuer via RADIUS. Dans ce cas, le serveur VPN devient un client RADIUS d’un serveur RADIUS, qui à son tour est capable d’effectuer une authentification à plusieurs facteurs. Par exemple, le logiciel CyberArk Idaptive Connector peut servir de serveur RADIUS ou de proxy AD pour effectuer une authentification AD et présenter un deuxième facteur sous forme d’authentifiant mobile : OATH OTP, ou e-mail.

La figure suivante illustre les différentes étapes de l’authentification RADIUS entre le client RADIUS et le connecteur CyberArk Idaptive, qui agit en qualité de serveur RADIUS (entre autres).

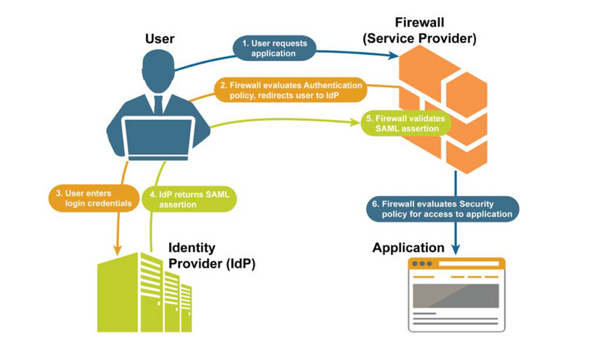

Une autre manière d’intégrer un VPN avec un IDP externe pour l’authentification consiste à utiliser SAML. Cette méthode n’est pas prise en charge par tous les fournisseurs de VPN, mais si elle est prise en charge, il n’est pas nécessaire d’installer un client VPN de bureau sur les points d’extrémité. Vous trouverez ci-dessous une illustration du fonctionnement de la solution Global Protect de Palo Alto Network.

Si vous recherchez une solution VPN, posez-vous les questions suivantes :

- Prend-il en charge la MFA ?

- La solution nécessite-t-elle l’installation d’un client VPN sur les points d’extrémité ? Si oui, quels sont les mécanismes d’authentification pris en charge ? Par exemple, certains mécanismes sont envoyés directement au fournisseur d’authentification (AP) pour vérification à partir du mécanisme, tandis que d’autres exigent que l’utilisateur final interagisse avec le client VPN pour saisir un code (par exemple, code OATH OTP), qui est ensuite envoyé au AP pour vérification.

- La solution prend-elle en charge un mécanisme d’authentification pour le VPN sans client, comme SAML ? Cette caractéristique est particulièrement pratique : l’administrateur informatique n’a pas besoin de s’assurer que la bonne version du client est installée sur chaque poste et il peut donc adopter un plus large éventail de points d’extrémité de manière sécurisée. Certains clients (Anyconnect de Cisco est un exemple) sont compatibles avec les navigateurs intégrés, qui peuvent ensuite prendre en charge SAML.

Règle nº 2 : Restreindre les accès : assurez-vous que le serveur RADIUS fonctionne avec des attributs spécifiques pour limiter l’accès et l’autorisation.

Les attributs spécifiques aux fournisseurs (VSA) sont nécessaires si vous souhaitez accorder aux utilisateurs des autorisations pour plusieurs types d’accès. Par exemple, en fonction du rôle de l’utilisateur, ce dernier peut bénéficier d’un niveau de privilège particulier, limitant ainsi l’accès. Les VSA peuvent être utilisés en combinaison avec des attributs définis par RADIUS. Par exemple, ce lien montre les VSA de Cisco.

Règle nº 3 : Vérifier les utilisateurs : la solution d’authentification (CyberArk Idaptive dans notre cas) peut prendre en charge un environnement VPN hétérogène.

Souvent, une entreprise utilise plusieurs fournisseurs de VPN en prenant en charge un mélange de protocoles pour l’authentification et le contrôle d’accès. Le serveur RADIUS/IDP doit pouvoir prendre en charge différents profils d’authentification, notamment pour les différents serveurs VPN (clients RADIUS). Par exemple, si des ressources sensibles sont accessibles à partir d’un serveur VPN, un profil d’authentification utilisant une authentification plus forte peut être appliqué pour ce réseau par rapport à autre serveur VPN permettant d’accéder à des ressources moins critiques.

Règle nº 4 : Limiter intelligemment l’accès : la solution IDP propose une solution adaptative, tenant compte des risques.

Même en cas d’utilisation d’un seul serveur VPN, le fournisseur d’authentification doit être en mesure de détecter les anomalies comportementales de l’utilisateur et de présenter différents défis en fonction des risques associés à l’utilisateur. Cette capacité est particulièrement importante dans le scénario actuel, où la plupart des collaborateurs, si ce n’est tous, vont devoir télétravailler pendant un certain temps.

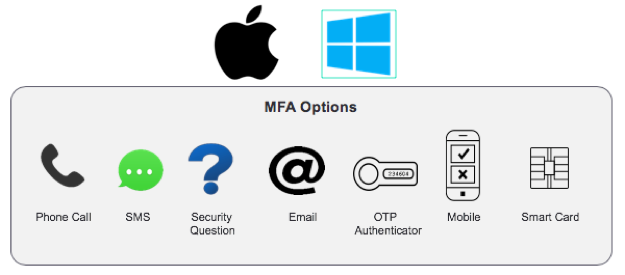

Règle nº 5 : Valider les appareils : le point d’extrémité lui-même est protégé par la MFA et par un accès conditionnel.

Étant donné que les utilisateurs sont distants et qu’ils utilisent potentiellement leurs propres appareils (BYOD), il est important de n’accorder l’accès qu’aux appareils dont les utilisateurs ont été vérifiés par MFA dans le cadre de la connexion à l’appareil.

Pour plus d’informations sur la sécurisation de votre personnel à distance, visitez notre Centre de ressources pour la distanciation du risque.