AUTOMAZIONE RPA E BOT

Automatizza gli accesi privilegiati per evitare la rotazione manuale delle credenziali per RPA (Robotic Process Automation), bot e agenti virtuali.

IMPIEGA MENO TEMPO PER PROTEGGERE GLI AGENTI VIRTUALI

Elimina i ritardi di deployment: esegui e scala l’RPA più velocemente e con maggiore sicurezza proteggendo la credenziali a livello centrale. Semplifica il deployment con le integrazioni out-of-the-box per poter affrontare i problemi di sicurezza prima ancora che ti siano evidenti.

Il 92% degli intervistati

sostiene di essere pronto ad estendere i casi d’uso dell’automazione.*

Livello Zero

RPA, bot e processi di automazione, sia presidiati sia non presidiati, richiedono privilegi di livello elevato per fare il loro lavoro.

Il <33% degli intervistati

sostiene di essere certo di poter identificare il numero di account privilegiati e credenziali utilizzate all’interno di applicazioni e processi come l’RPA.**

ACCELERA L’ADOZIONE DI RPA, BOT E AGENTI VIRTUALI IN SICUREZZA

L’RPA e l’automazione dei bot offrono nuovi livelli di efficienza, ma espongono anche a rischi per la sicurezza.

I robot devono avere credenziali privilegiate

Gli attaccanti possono ottenere il controllo dei robot e poi tramite questi accedere ai loro sistemi rubando le credenziali non protette di amministratori e bot dell’RPA. Rimuovi le credenziali privilegiate dagli script di automazione e dagli archivi locali dei segreti per evitare che i bot, presidiati o meno, siano facili bersagli. Assicurati inoltre che i Citizen Developer ottengano solo le credenziali di cui hanno bisogno.

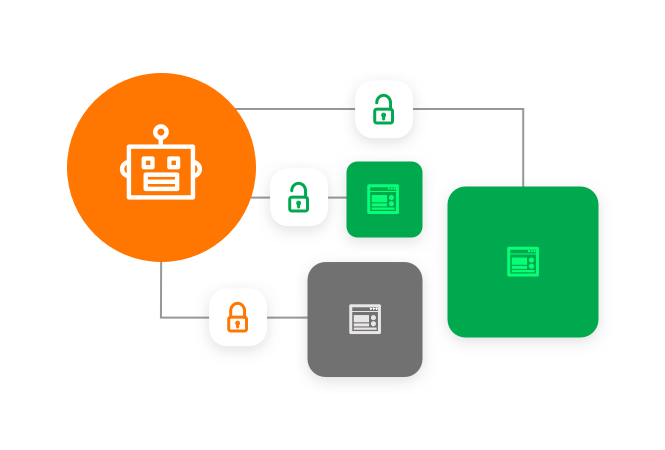

L’RPA estende la superficie d’attacco

Le organizzazioni aumentano enormemente l’efficienza con i bot, siano essi migliaia o solo pochi. Ma questo aumenta anche la superficie di attacco, quindi una best practice è concedere ai robot l’accesso privilegiato solo alle applicazioni specifiche di cui hanno bisogno per eseguire le proprie mansioni.

Le credenziali RPA devono essere gestite

Perché usare l’RPA per automatizzare i processi per poi assegnare, gestire e aggiornare manualmente le credenziali di cui hanno bisogno per svolgere le loro mansioni? La gestione centralizzata delle credenziali per l’RPA, i bot e gli agenti virtuali dell’azienda aumenta l’efficienza, rafforza la sicurezza e semplifica la conformità.

RICHIEDI UNA DEMO

Evita che i bot diventino facili bersagli

Diminuisci le vulnerabilità migliorando l’efficienza operativa

Rafforza la sicurezza e semplifica la conformità

*FONTE: https://www.cyberark.com/resources/blog/5-best-practices-for-robotic-process-automation-security

**FONTE: Rapporto CyberArk Global Advanced Threat Landscape 2019