在9 月 15 日 Uber 資料外洩事件揭露後的幾天內,大量關於一名據稱 18 歲的攻擊者如何成功滲透這家客車共乘巨頭公司的 IT 基礎設施並侵入機敏的使用者資料的報導登上版面。這個故事裡的人為因素備受關注,許多人都將焦點集中在多因素驗證(MFA)的瓦解及其他身分安全保健問題上。

Uber 9月19日的安全更新回應了一些問題,同時點名 Lapsus$ 為可能的攻擊者組織,再次引發更多新疑點。

當我們繼續追蹤這個故事時,我們不禁要問:「攻擊者是何人或他們如何進入,真的那麼重要嗎?」如果您已「假定入侵」,那麼這次攻擊值得注意的(除了受害組織本身之外)應該是之後發生的事。

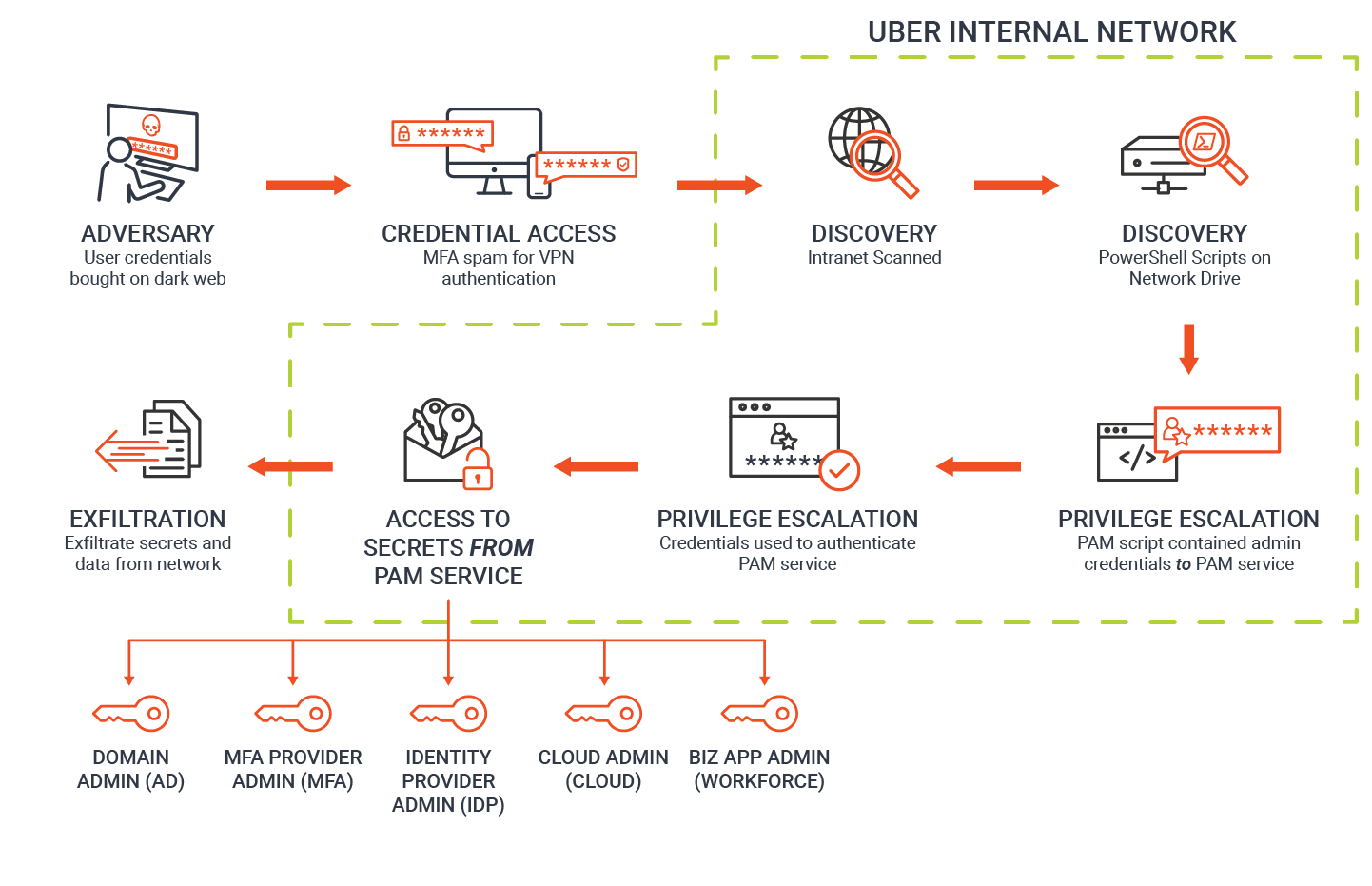

根據 CyberArk 紅隊的分析及現有報告,我們解構 Uber 資料外洩事件時將焦點集中於寫死帳密憑據,這是此次攻擊的真正引爆點。根據報導,攻擊者利用這些憑據取得該公司特權存取管理 (PAM)解決方案(其他友商的產品)的管理存取權,進而解鎖更多高風險存取權限。我們也將展現分層防禦如何協同運作,幫助減緩或攔阻類似攻擊。

「大部分 Uber 網路攻擊分析都集中在社交工程及多種 MFA 攻擊路徑上,但攻擊的真正轉折點發生在初始存取之後。配置不當的網路共享空間存在內嵌帳密憑據是解構此攻擊的關鍵。竊取內嵌於 PowerShell 腳本的 PAM 系統管理者帳密,可讓攻擊者取得高層級存取權限、提權,然後開始在 Uber 的 IT 環境內大肆橫行。主動式防護須依賴實施多個安全層,但最重要的是,隨著攻擊力道加大,假定已遭受入侵的管理思維更顯重要

。」– CyberArk 紅隊服務副總裁 Shay Nahari

解構 Uber 攻擊:我們從報導所知

第 1 階段:初始存取。 攻擊者取得 Uber VPN 基礎設施的帳密,藉機進入 Uber 的 IT 環境。

第 1 階段:初始存取。 攻擊者取得 Uber VPN 基礎設施的帳密,藉機進入 Uber 的 IT 環境。

第 2 階段:偵查。 最可能的情況是,該承包商未擁有對機敏資源的特殊或更高特權,但確實可存取網路共享空間,就像其他 Uber 員工一樣。而這個網路共享空間已開放或配置錯誤,導致允許廣泛讀取存取控制清單(ACL)。攻擊者在網路共享空間內發現一個寫死 Uber PAM管理者帳密的 PowerShell 腳本。

簡而言之:IT 團隊和開發人員通常透過編寫腳本來自動執行一些工作, 而需要特定形式的帳密憑據來進行身分驗證(例如手動備份或從資料庫擷取資料產生自訂報告)。這些憑據可以是 SSH 密鑰、API 令牌或其他類型的密碼及特權令牌。為了節省時間並有助確保自動化執行,開發人員通常會將這些憑據嵌入(或寫死)至程式碼中。於是,任何有權存取該程式碼的人都能獲取憑據,也使憑據的管理及輪換變得困難。在 Uber 資料外洩事件中,這個寫死的帳密具備特權存取管理解決方案的管理存取權限。而這些憑據似乎已有一段時間沒有更換,使它們更容易被侵入。

第 3 階段:提權,存取 PAM 系統。 攻擊者透過竊取特權存取管理解決方案的管理者帳密,進一步提權。

第 4 階段:從 PAM 系統合法竊取秘密資訊,到達公司關鍵系統。 根據Uber 最新的消息更新,攻擊者最終取得「對許多工具的更高權限」。從特權存取管理系統取得秘密資訊,其潛在的傷害極其巨大:據報導,攻擊者已侵佔 SSO 、主控台以及 Uber 儲存客戶與財務敏感資料的雲端管理控制台之存取權限。

第 5 階段:資料外洩。 雖然 Uber 仍在調查此事件,但該公司證實攻擊者「已下載一些內部 Slack 訊息,並從我們的財務團隊管理發票使用的內部工具下載資訊。」

針對處理內嵌帳密憑據的建議,做為縱深防禦策略的一部分

我們認為,主動式防護需要支持零信任策略的縱深防禦做法,即混合運用多個相輔的交疊的安全管控,同時落實最小權限控制措施。對於此案例,也許最重要的是內嵌帳密從一開始就不該存在。

為了降低貴公司的風險,我們建議著重於摒棄原來的做法並清點您的環境,尋找並刪除存在於程式碼、PaaS 配置、DevOps工具和內部開發的應用程式內已寫死的帳密憑據。我們知道,這說來容易做起來難,所以首先應針對貴公司最關鍵和最強大的帳密憑據及秘密資訊,再往下落實這些秘密資訊管理的最佳實踐程序,隨著時間逐步降低風險。

當您制訂好一個處理寫死帳密憑據的計劃時,應考量下列額外措施強化您的防禦:

- 憑據盜竊仍然是頭號風險領域。如近期所見,攻擊者越來越擅長利用各種途徑及技巧迴避 MFA,在這個案例中已出現多次 MFA 漏洞。您的員工便是您的守門人,定期訓練他們發現及報告網路釣魚,以協助防止身分洩露。提高警惕,但別期待能做到滴水不漏,因為攻擊會不斷進化升級。

- 從端點開始落實一致的最小特權原則,有助確保員工和外部承包商只擁有完成其工作所需的最低權限。設定特權存取管理系統應採取最小授權與職責分離原則,管理者只能存取其工作絕對必要的特權帳號。所有使用特權帳號的存取都應該隔離並通過驗證。

- 這次攻擊突顯出資安從業者長久以來一直想要努力解決的「Secret Zero」問題:如果有人獲得保護所有其他憑據之終極憑據的存取權限,將會如何?這便是強固的主動及被動縱深防禦控制同等重要的原因。因此即使在 MFA 失效時,也會有其他機制能在威脅來臨之前識別及攔阻它們。

- 儘可能減少常設特權存取。清除對機敏基礎設施、網頁及雲端控制台的常設存取權可幫助貴公司限制攻擊者的橫向移動。尤其結合強固的身分驗證機制與Just-in-Time 提權時,可顯著減少任何被盜身分的存取活動,限縮攻擊者的攻擊範圍。

這不是單一個人或供應商疏失造成的資料外洩事件,也不是單一技術解決方案可預防的安全漏洞。這正是縱深防禦策略如此重要的原因:它可讓攻擊者更難以作業、移動或達成他們的終極目標。