Sécurisez l’accès au cloud

Sécurisez l’accès aux environnements multiclouds, réduisez les risques et maintenez l’expérience utilisateur native

Secure Cloud Access

Sécurisez l’accès de façon cohérente dans votre domaine Cloud

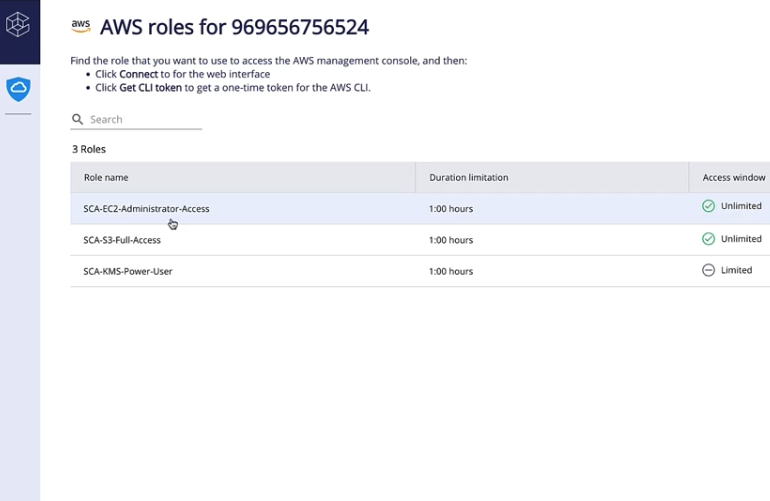

Fournissez un accès natif sécurisé aux consoles et services cloud avec une stratégie « Zéro privilège permanent » sur l’ensemble de votre environnement multicloud

Cohérent

Appliquez des politiques d’accès multicloud à partir d’une plateforme unique.

Natif

Pilotez l’utilisation avec un accès natif.

Pragmatique

Réduisez les risques grâce à la mise en œuvre du moindre privilège avec une élévation à la demande.

Approche globale du contrôle de l’accès au cloud

Mettez en œuvre la stratégie « Zéro privilège permanent » dans votre domaine multicloud sans impact sur la productivité

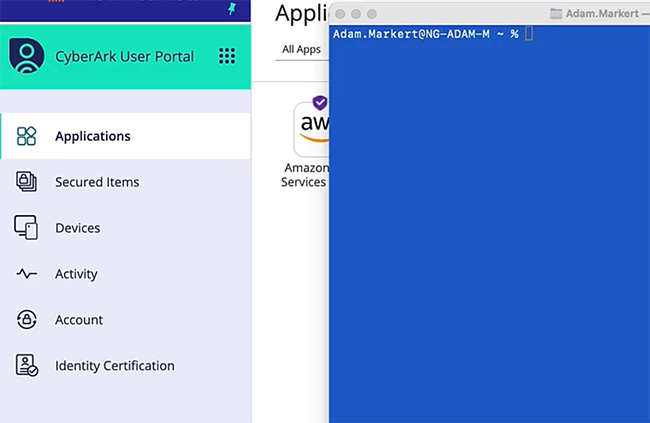

Accès natif au cloud

Pas d’agent, pas de drame. Simplement un accès natif sécurisé aux consoles multiclouds

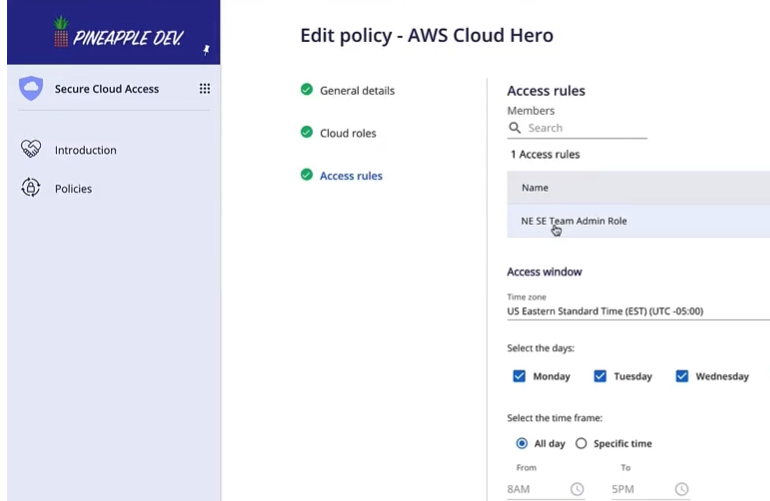

Définition globale des politiques d’accès

Définissez la manière dont les utilisateurs accèdent aux consoles cloud en établissant une stratégie sécurisée centralisée

Stratégie « Zéro privilège permanent »

Supprimez toutes les autorisations permanentes. Attribuez des droits juste-à-temps.

Accès d’urgence dynamique

Les ingénieurs peuvent demander et obtenir rapidement un accès en toute sécurité dans des situations critiques.

Intégration transparente

S’intégrer au service d’assistance ou à l’outillage ChatOps pour gérer efficacement les demandes d’accès

Explorez les

ressources

connexes

Découvrez comment CyberArk peut vous aider à sécuriser votre cloud sans affecter votre productivité