Fournisseurs d’identifiants

Les développeurs et les équipes de sécurité peuvent éliminer facilement les identifiants codés en dur dans une large gamme d’applications à l’aide d’intégrations prêtes à l’emploi.

Fournisseurs d’identifiants

Permettez aux applications d’accéder en toute sécurité aux secrets dont elles ont besoin.

Gérez, renouvelez et sécurisez les secrets utilisés par les applications commerciales (COTS), les outils d’automatisation robotisée des processus (RPA), Java, .Net, les scripts d’automatisation et autres identités non humaines.

« L’extensibilité de CyberArk Secrets Manager s’est révélée un énorme avantage pour nous. Les intégrations prêtes à l’emploi aux logiciels tiers ont simplifié la manière dont nous intégrons en toute sécurité ces applications au reste de notre portefeuille, ce qui est fantastique. »

Responsable de la sécurité de l’information dans un hôpital de premier plan aux États-Unis

CyberArk Marketplace

Parcourez notre marché en ligne pour trouver des intégrations.

Visitez Marketplace

Récupérez en toute sécurité les identifiants pendant que l’application continue de fonctionner

Empêchez la divulgation des identifiants codés en dur dans des applications statiques critiques.

Sécurisez l’accès aux identifiants

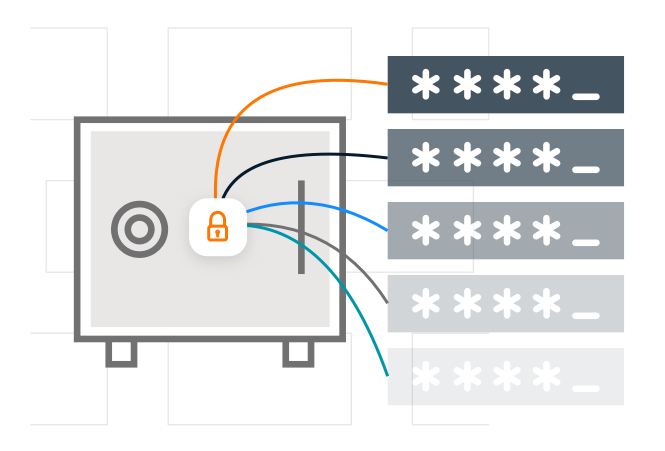

Les mots de passe stockés dans le coffre-fort numérique CyberArk Digital Vault peuvent être récupérés auprès du fournisseur d’identifiants, après quoi les applications distantes autorisées peuvent accéder à ces mots de passe.

Accès contrôlé

Le principe du moindre privilège permet à chaque application de recevoir le mot de passe spécifique qu’elle a demandé et aucun autre.

Authentification forte

Tire profit des caractéristiques natives des workloads de l’application pour authentifier fortement les applications et éliminer le « secret zéro ».

Haute fiabilité

Les identifiants mis en cache localement garantissent une disponibilité élevée, la continuité des activités et les meilleures performances pour les applications critiques de l’entreprise.

Audits complets

Les journaux d’audit consignent les accès aux mots de passe, permettant une surveillance et une traçabilité complètes pour chaque mot de passe demandé par chaque application.

Des solutions de sécurité des identités qui s’adaptent en fonction de vos besoins et ne vous ralentissent pas

Découvrez toutes les solutions CyberArk conçues pour vous aider à avancer en toute confiance.

Explorer les

ressources

connexes

Concentrez-vous sur la réussite de votre entreprise, pas sur la réponse aux menaces

Demander une démo

Empêchez les applications critiques de divulguer les identifiants codés en dur

Sécurisez simplement les applications grâce à la plus large gamme d’intégrations prêtes à l’emploi

Prenez une longueur d’avance sur les audits et les exigences de conformité

Inscrivez-vous ici pour obtenir une démonstration personnalisée

CyberArk Has Patent Rights Relating To This Technology – https://www.cyberark.com/patents