Lifecycle Management

Provision access and manage entitlements throughout your users’ lifecycle with CyberArk Identity Lifecycle Management.Fournissez l’accès et gérez les droits tout au long du cycle de vie de vos utilisateurs avec CyberArk Identity Lifecycle Management.

Lifecycle Management

De l’acceptation de l’offre à l’entretien de sortie

Automatisez le provisionnement de l’accès des utilisateurs pour gagner du temps et alléger les tâches d’assistance technique grâce aux requêtes en libre-service.

À chaque étape

Assurez-vous que les employés ont accès au bon ensemble d’applications à chaque étape de leur cycle de vie.

Contrôler l’accès aux ressources pour les mains d’œuvre principales et les utilisateurs à privilèges

Améliorez la productivité, simplifiez la conformité et automatisez les tâches manuelles.

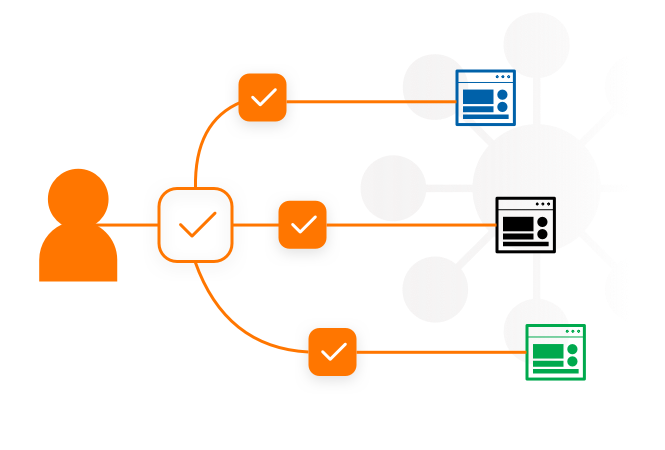

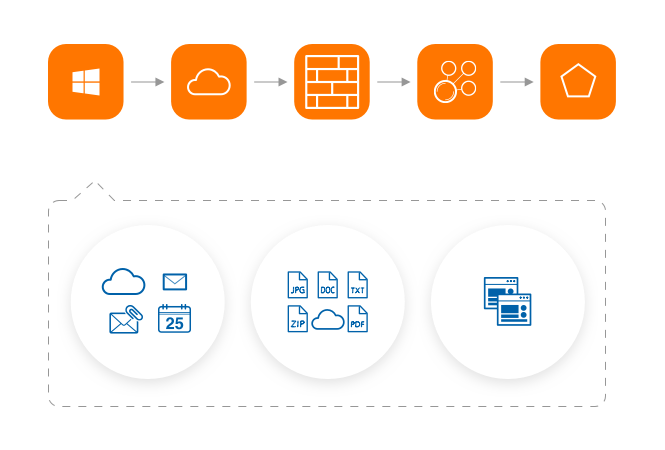

Flux de travail sans code

Automatisez les flux de travail pour accélérer l’attribution de privilèges d’accès et permettre aux employés de devenir productifs plus rapidement

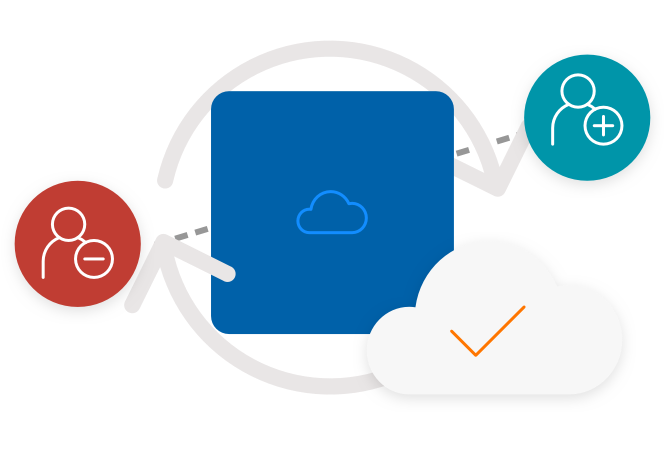

Approvisionnement simplifié

Fournissez et révoquez l’accès aux ressources à privilèges à chaque étape du cycle de vie des employés

Rapports complets

Créez des rapports détaillés sur l’accès aux ressources à privilèges pour simplifier la conformité

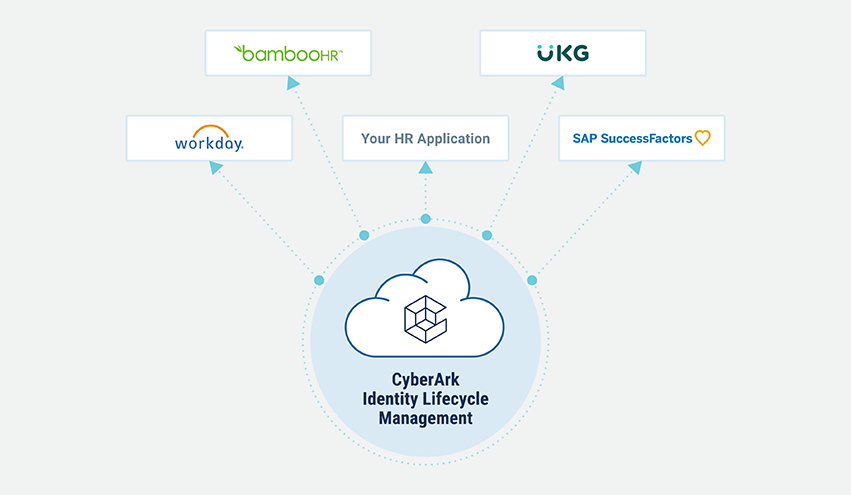

Intégration du système HCM

Unifiez vos processus d’attribution des privilèges et les flux de travail RH.

- Tenez à jour un système d’enregistrement principal axé sur les RH pour les données utilisateur

- Importez les identités et les attributs des utilisateurs à partir des systèmes RH pré-intégrés ou de l’application de votre choix

- Créez des flux de travail personnalisés et automatisés pour le cycle de vie des identités

Simplifiez le cycle de vie d’attribution des privilèges

Gestion complète du cycle de vie des identités des employés, de leur intégration jusqu’à la résiliation de leur contrat.

Accès dynamique

Accordez et révoquez automatiquement l’accès à des centaines d’applications cloud préintégrées à partir du catalogue d’applications CyberArk. Exécutez l’attribution des privilèges en fonction des stratégies au fur et à mesure que les rôles changent.

Gestion centralisée

Contrôlez les droits d’accès des utilisateurs dans les applications en associant les rôles aux groupes d’utilisateurs appropriés à travers Cloud Directory de CyberArk.

Intégration d’applis personnalisées

Étendez les flux de travail d’attribution des privilèges aux applications personnalisées en utilisant le protocole SCIM.

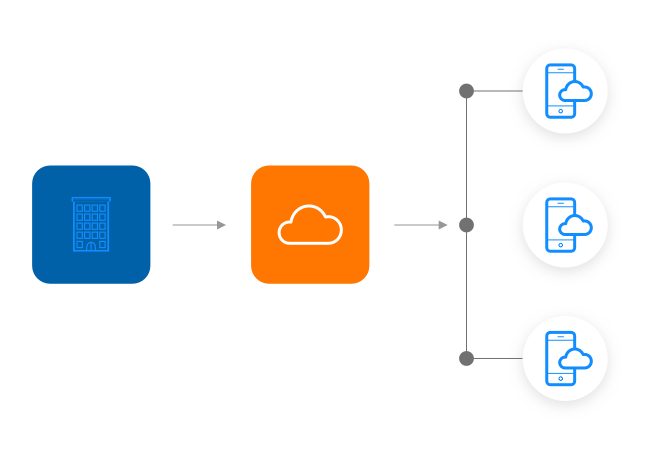

Attribution des privilèges Office 365

Abandonnez l’attribution manuelle de privilèges, sujette aux erreurs. Attribuez et supprimez les privilèges des utilisateurs de façon automatique pour simplifier la gestion des licences Office 365.

Une sécurité des identités qui vous connaît mais ne vous ralentit pas

Explorez toutes les méthodes de CyberArk destinées à vous offrir la tranquillité d’esprit nécessaire pour aller de l’avant sans crainte.

Plans

Explorez les

ressources

connexes

Obtenez un essai de 30 jours

Automatisez l’attribution et la suppression des accès

Connectez les flux de travail IT et RH

Rationalisez les déploiements Office 365

Procédez à la gestion et à la gouvernance centralisées des identités et des droits