Secure Cloud Access

Sicherer Zugriff auf Multi-Cloud-Umgebungen, Reduzierung von Risiken und Aufrechterhaltung der nativen Nutzererfahrung

Secure Cloud Access

Sicherer und konsistenter Zugang über ihr Cloud-Angebot

Bieten Sie sicheren, nativen Zugriff auf Cloud-Konsolen und -Dienste mit Zero Standing Privileges in Ihrer Multi-Cloud-Umgebung

Konsistent

Multi-Cloud-Zugriffsrichtlinien von einer Plattform aus anwenden.

Native

Nutzen Sie Native Access.

Pragmatisch

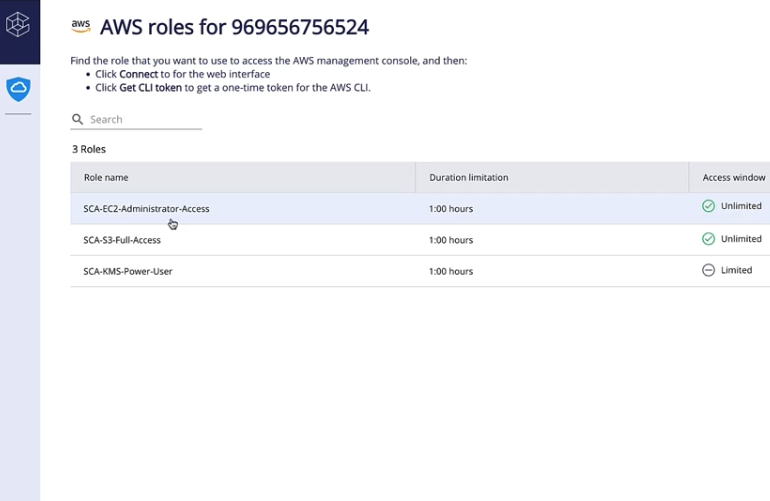

Reduzieren Sie das Risiko, indem Sie Least Privilege mit On-Demand-Erhöhung implementieren.

Ganzheitlicher Ansatz zur Kontrolle des Cloud-Zugriffs

Implementieren Sie Zero Standing Privileges in Ihrer Multi-Cloud-Umgebung ohne die Produktivität zu beeinträchtigen

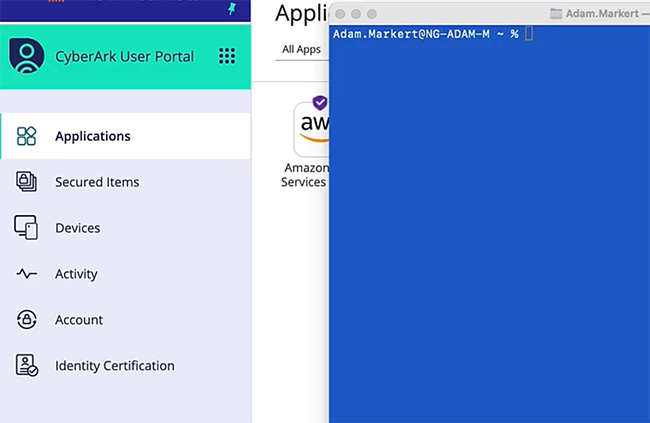

Nativer Zugriff auf die Cloud

Keine Agenten, kein Problem. Sicherer nativer Zugriff auf Multicloud-Konsolen

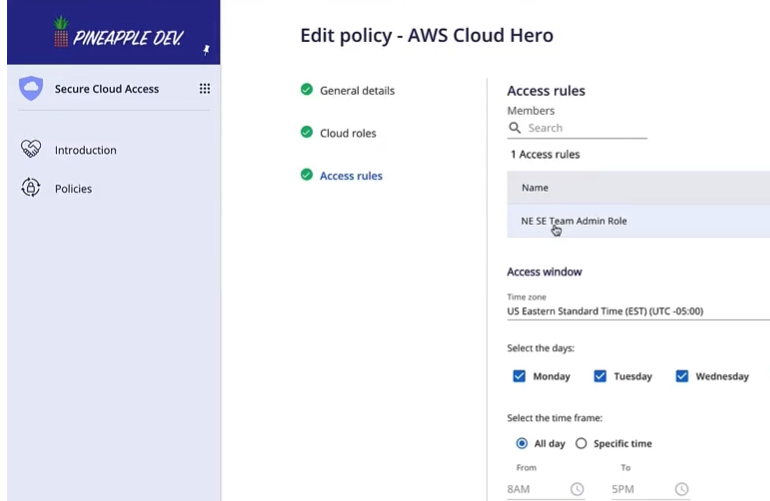

Zugriffsrichtlinien global definieren

Definieren Sie, wie Nutzer auf Cloud-Konsolen zugreifen, indem Sie zentrale sichere Richtlinien festlegen

Zero Standing Privileges

Entfernen Sie alle bestehenden Berechtigungen. Berechtigungsvergabe Just-in-time

Dynamischer Break-Glass-Zugang

Techniker können in kritischen Situationen sicher Zugriff anfordern und schnell erhalten

NAHTLOSE INTEGRATION

Integration mit Service Desk- oder ChatOps-Tools zur effizienten Bearbeitung von Zugriffsanfragen

Verwandte

ressourcen

erkunden

Erfahren Sie, wie CyberArk Ihnen helfen kann, Ihre Cloud zu sichern, ohne die Produktivität zu beeinträchtigen