Identity Compliance

Stärken Sie Ihre Sicherheitsposition, indem Sie Least-Privilege-Prinzipien durchsetzen und die regulatorischen Anforderungen erfüllen.

Identity Compliance

Zentralisierte sichtbarkeit und stärkere kontrolle

Vereinfachen Sie Ihre Identity Compliance und mindern Sie gleichzeitig das Risiko unbefugter, gesammelter und überprivilegierter Zugriffe.

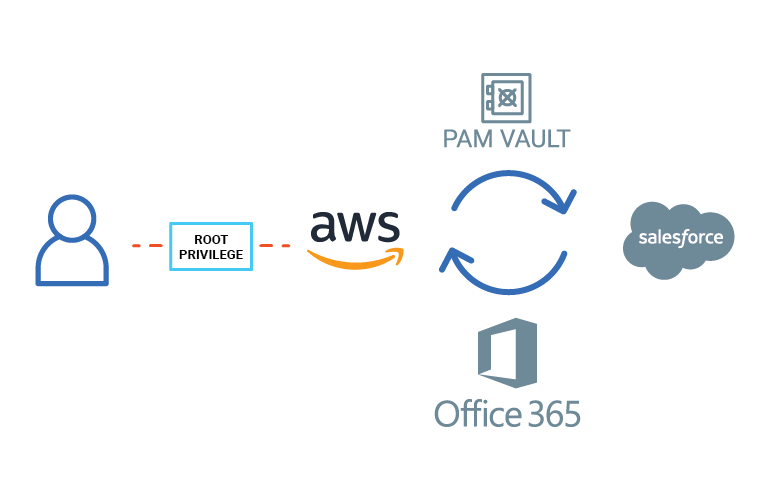

Verstehen, wer zugriff auf welche daten hat

Erfahren sie mehr über nutzerzugriffe und -berechtigungen auf verschiedene ressourcen, einschließlich des zugriffs auf hochprivilegierte accounts.

Kontinuierliche überprüfung des zugriffs und durchsetzung von least privilege

Treffen sie fundierte entscheidungen, um least-privilege-prinzipien kontinuierlich durchzusetzen und stellen sie sicher, dass nutzer nur über den zugriff verfügen, den sie für ihre arbeit benötigen.

Compliance nachweisen

Nutzen sie intelligente analysen, um risiken proaktiv zu erkennen und kritische abhilfemaßnahmen zu treffen, um die strengsten vorschriften einzuhalten.

Bis 2023 werden 75 % der Sicherheitsmängel auf eine unzureichende Verwaltung von Identitäten, Zugriffsrechten und Privilegien zurückzuführen sein – ein Anstieg um 50 % gegenüber 2020.*

-Gartner®

Halten sie auditoren bei laune, halten sie angreifer fern

Identity compliance bietet einen zentralen kontrollbereich für das zugriffs- und compliance-management für alle nutzerkonten und -privilegien.

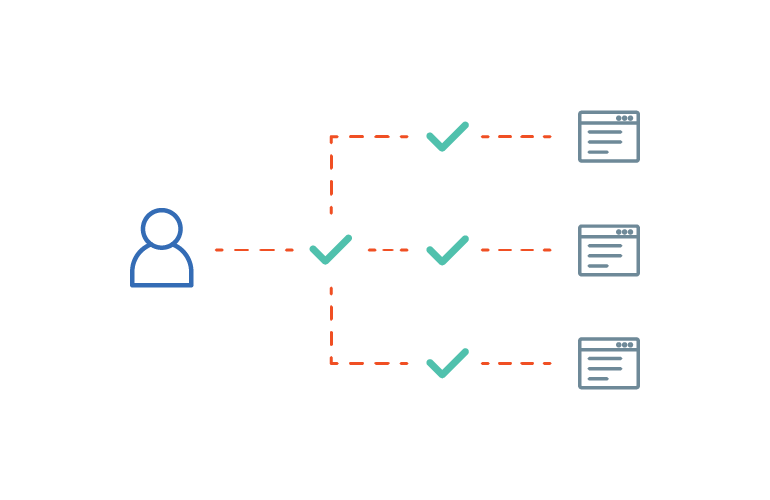

Access Discovery

Erfahren Sie mehr über alle Ressourcen und Berechtigungen, die Nutzern im Unternehmen gewährt werden, einschließlich des Zugriffs auf SaaS-Anwendungen und des Zugriffs auf privilegierte Accounts, die in CyberArk Privileged Vault hinterlegt sind.

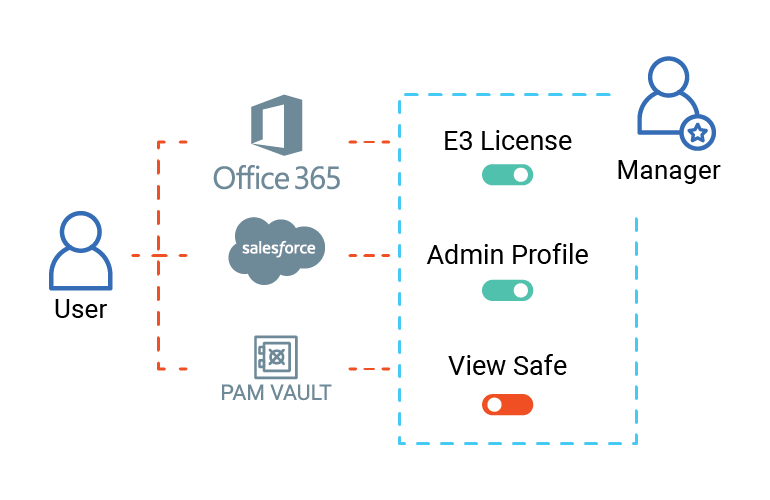

Access Certification

Überprüfen, genehmigen oder widerrufen Sie regelmäßig die Zugriffsrechte auf Anwendungen und Berechtigungen für verschiedene Safes im CyberArk Privileged Vault. Nutzen Sie kontextbezogene Informationen für diese Entscheidungen mit umfassenden Einblicken in die Zugriffshistorie und Risikobewertungen.

Analyse und Berichterstattung

Greifen Sie auf erweiterte Analysen und Dashboards zu, um potenzielle Compliance-Probleme intelligent zu erkennen, detaillierte Audit-Trails einzusehen und nutzerdefinierte Berichte zu erstellen.

Zugangsautomatisierung

Integration mit CyberArk Identity Lifecycle Management zur Steigerung der Produktivität durch weniger manuelle Arbeitsschritte, Vereinfachung von Self-Service-Zugriffsabläufen und Automatisierung von Onboarding- und Offboarding-Prozessen.

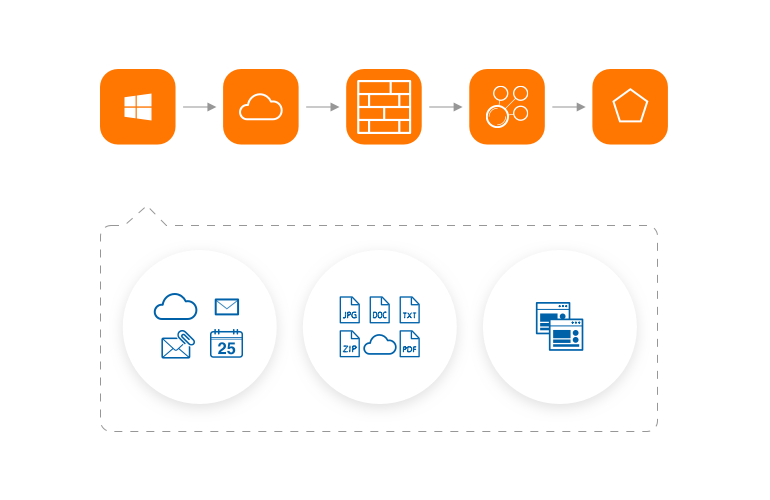

Advanced Workflows

Nutzen Sie CyberArk Identity Flows, um die komplexen Geschäftsprozesse zu orchestrieren und zu automatisieren, die für den Nachweis der Einhaltung gesetzlicher Vorschriften erforderlich sind, und zwar ohne Code-Workflows.

Zugang kontinuierlich erkennen, zertifizieren, zurücksetzen und prüfen

Erweitern Sie Ihr zero-trust-modell, indem sie Identity Compliance für den nutzerzugriff nutzen.

Pakete

*GARTNER ist eine eingetragene Marke und Dienstleistungsmarke von Gartner, Inc. und/oder ihren Tochtergesellschaften in den USA und international und wird hier mit Genehmigung verwendet. Alle Rechte vorbehalten.

*Gartner, Managing Privileged Access in Cloud Infrastructure, 9. Juni 2020.