Remote workforce access

Remote Work ist nicht mehr nur optional. Vertrauen Sie darauf, dass Ihre Remote-Mitarbeiter produktiv und sicher sind.

Fernzugriff für Mitarbeiter

Remote work absichern

Die risikolandschaft hat sich im letzten jahr drastisch verändert.

Außerhalb des netzwerks

Mitarbeiter benötigen VPNs und andere mittel, um auf das unternehmensnetzwerk zuzugreifen.

Tools für zusammenarbeit

Neue kommunikations- und produktivitäts-tools werden schnell eingeführt.

Nicht standardmäßige geräte

Persönliche Geräte werden auf neue und unerwartete Weise für das Arbeiten eingesetzt.

3 kritische schritte zur reduzierung von risiken im zusammenhang mit remote-zugriff

Mit diesen 3 schritten machen sie ihr sicherheitsprogramm und ihre prioritäten fit für diese neue realität.

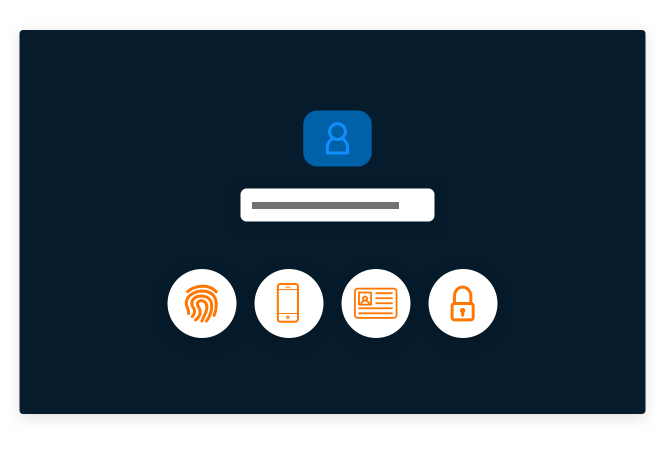

Sichere benutzer

Sicherer fernzugriff für mitarbeiter und drittnutzer ohne vpn. Wenn sie ein vpn verwenden, sichern sie den zugriff mit Multi-Factor Authentication..

Sichere geräte

Sichere Endgerät-Anmeldung mit Multi-Faktor-Authentifizierung und lokalen Administratorrechten mit Least Privilege, um laterale Bewegung und Rechteausweitung zu verhindern.

Sichere apps

Verwalten Sie den Zugriff auf Anwendungen mit Single Sign-On und sichern Sie privilegierten Zugriff auf Cloud-Konsolen und -Konten, ohne sich auf hartcodierte Anmeldedaten oder vertrauliche Zugangsdaten verlassen zu müssen.

Das risiko des remote-zugriffs von mitarbeitern und dritten mindern

Ganz gleich, ob ihr unternehmen standard-arbeitsprozesse verfolgen oder aufgrund von pandemien, wie covid-19, ungewöhnlichen wetterereignissen oder aus sonstigen gründen pläne zur aufrechterhaltung der geschäftskontinuität schnell umsetzen muss – es ist unerlässlich, die risiken im zusammenhang mit dem remote-benutzerzugriff auf geschäftskritische systeme zu reduzieren.

Verlassen sie sich bei der überprüfung ihres sicherheitsprogramms und ihrer prioritäten für diese neue normalität auf cyberark, um remote-benutzer, endgeräte und kritische ressourcen zu schützen.

Sicherer remote-zugriff

Sichern Sie den Zugriff von Remote-Benutzern auf Cloud- und On-Premise-Anwendungen, Endpoints, VPNs und andere kritische Ressourcen.

Sichere workstations

Erfahren Sie, wie Sie mit CyberArk Endpoint Privilege Manager Ihre Workstations schützen können.

Zugriffe von externen dienstleistern sichern

Sehen Sie, wie Vendor Privileged Remote Access den Zugriff auf kritisch, von CyberArc verwaltete Assets durch externe Dienstleister sichern kann – VPNs, Agents oder Passwörter sind nicht notwendig.

Sichern von homeoffice-arbeitsplätzen

In diesem Whitepaper haben wir fünf nützliche Tipps für Sie zusammengestellt, mit denen Sie Ihre Remote-Belegschaft erweitern und sichern können, ohne die Arbeit Ihrer Mitarbeiter zu erschweren.

„CyberArk war der beste Anbieter, mit dem ich in meiner über 20-jährigen IT-Karriere zusammengearbeitet habe. CyberArk liefert großartige Produkte, die bei der Verwaltung privilegierter Zugriffe branchenführend sind.“

IT Security Manager, Security and Risk Management

„Mit CyberArk könne wir uns darauf verlassen, dass wir Technologie implementiert haben, die mit uns zusammenarbeitet, wenn unser Unternehmen wächst und sich weiterentwickelt.“

Jean-Pierre Blanc, Bouygues Telecom

„Es geht nicht bloß darum Compliance-Kontrollkästchen anzukreuzen, wir entwickeln Richtlinien, die wir aktiv an Best Practices für Cybersicherheit ausrichten, um unsere allgemeine Sicherheitsposition zu stärken und interne Teams aufeinander abzustimmen.“

Joel Harris, Manager

„CyberArk hat uns die nötige Transparenz und granulare Kontrolle gegeben, um sowohl Least Privilege als auch eine Anwendungskontrolle nach dem Standardablehnungsmodell bei minimalen Veränderungen im Unternehmen umzusetzen.“

Ken Brown, CISO

„Mit RPA- und Cloud-Migrationen verbreiten sich Anmeldedaten zunehmend von sogenannten normalen Kontrollen weg. Mit CyberArk können alle Szenarien einheitlich abgedeckt werden.“

Information Security Consultant, Enterprise Cybersecurity Solutions Technologies

CyberArk Marketplace

Durchsuchen Sie unseren Online-Marketplace, um Integrationen zu finden.

Marketplace besuchen

Weitere

ressourcen

erkunden

Contact us about securing remote work

Berechtigungen am Endgerät durchsetzen

Sicherer Zugriff für externe Dienstleister

Zugriff auf Anwendungen kontrollieren