リモートワークアクセス

リモートワークが一般化する中、在宅勤務の生産性およびセキュリティの信頼性を高める必要があります。

リモートワークアクセス

リモート環境の安全な保護

この1年間でリスク状況が大きく変化しています。

オフネット

従業員の企業ネットワークへのアクセスにはVPNなどが必要です。

連携ツール

新しいコミュニケーションツールや生産性を高めるツールが次々採用されています。

標準外のデバイス

生産性を高めるために、個人所有のデバイスが予期せぬ方法で使用されています。

リモートアクセスに伴うリスクを回避する、3つの重要なステップ

以下の3つのステップで、新たな現実に目を向けて、セキュリティプログラムと優先順位を見直してください。

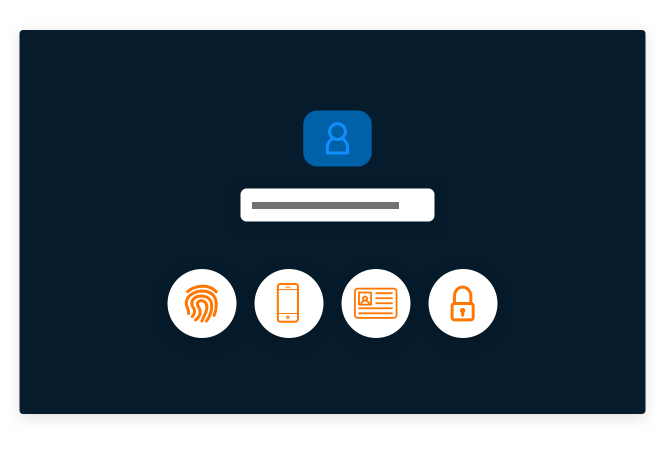

ユーザーの保護

多要素認証でエンドポイントへのログインを保護して、最小特権によるローカル管理者アクセスにより、横方向への移動や特権の昇格を防止。

リモートワークやベンダーのアクセスに伴うリスクを回避

貴社の運用標準に従っている場合でも、コロナ禍や自然災害、その他のアクシデントに対処して、ビジネス継続対策を即座に講じる場合でも、リモートユーザーがクリティカルなシステムへアクセスすることで生じるリスクを減らすことが重要です。

ニューノーマルという新たな現実に目を向けて、貴社のセキュリティプログラムや優先順位を見直してください。CyberArkは、リモートユーザー、ワークステーション、重要な資産を保護することができます。

サードパーティベンダーのアクセス保護

Vendor Privileged Remote Accessは、CyberArkが管理する重要な資産へのサードパーティベンダーによるリモートアクセスを保護。VPN、エージェント、パスワード不要。

リモートワークのセキュリティを確保

貴社の従業員が在宅勤務に困難や苦痛を感じることなく、リモートワークの規模を拡張およびセキュリティを確保。

"サイバーアークは、私の20年以上のITキャリアの中で、最も優れたベンダーでした。CyberArkは特権アクセスの管理で業界をリードする素晴らしい製品を提供してくれます。」

IT Security Managerです。セキュリティとリスクマネジメント

"これは単なるコンプライアンスのチェックボックス運動ではありません。私たちは積極的にポリシーを設計し、サイバーセキュリティのベストプラクティスに合わせて、全体的なセキュリティ態勢を強化し、社内のチームを調整しています。」

Joel Harris, Manager

CyberArkは、組織への影響を最小限に抑えながら、最小特権と「デフォルト拒否」の両方のアプリケーション制御を実施するために必要な可視性と粒度の高い制御を提供してくれました。」

Ken Brown, CISO

"RPAやクラウドの移行に伴い、認証情報は「通常の」コントロールから離れてどんどん広がっていきます。CyberArkは、標準的な方法ですべてのシナリオをカバーするように広げることができます。」

情報セキュリティコンサルタント、 Enterprise Cybersecurity Solutions Technologies

その他の

関連

リソース

リモートワークのセキュリティ保護に関するお問い合わせ

エンドポイントの特権ID

ベンダーのアクセス保護

アプリケーションへのアクセス管理