Provider di credenziali

Gli sviluppatori e i team di sicurezza apprezzano molto la facilità con cui è possibile eliminare le credenziali hard-coded da un’ampia gamma di applicazioni grazie alle integrazioni pronte all’uso.

Provider di credenziali

Permetti alle applicazioni di accedere in modo sicuro ai secret di cui hanno bisogno

Gestisci, ruota e proteggi i secret utilizzati da applicazioni commercial (COTS), RPA, Java, .Net, script di automazione e altre identità non umane.

“La funzionalità di estensione di CyberArk Secrets Manager è stato un enorme vantaggio per noi. Le integrazioni pronte all’uso con software di terze parti hanno semplificato le modalità di integrazione sicura di queste applicazioni con il resto del nostro portafoglio, ed è fantastico.”

Information Security Manager di un principale ospedale degli Stati Uniti

CyberArk Marketplace

Sfoglia il nostro marketplace online per trovare le integrazioni.

Visita il Marketplace

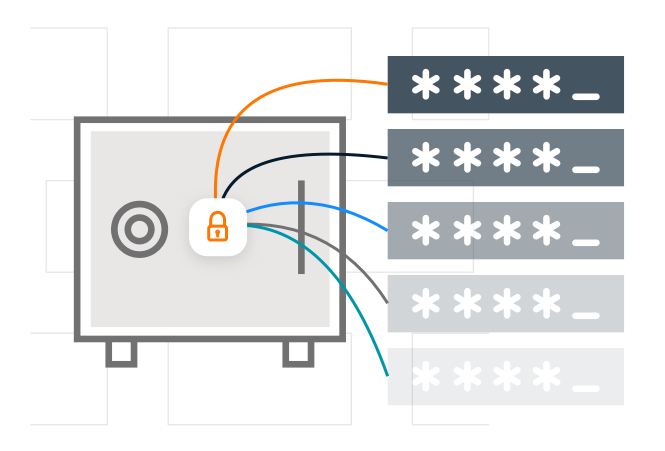

Recupera in modo sicuro le credenziali in run-time

Previeni l’esposizione delle credenziali hard-coded nelle applicazioni statiche mission-critical.

Proteggi l’accesso alle credenziali

Le password memorizzate in CyberArk Digital Vault possono essere recuperate da Credential Provider e consultate dalle applicazioni remote autorizzate.

Accesso controllato

Il privilegio minimo consente a ciascuna applicazione di ricevere esclusivamente la specifica password richiesta.

Autenticazione forte

Sfrutta le caratteristiche native dei carichi di lavoro dell’applicazione per autenticare solidamente le applicazioni ed eliminare il problema “secret zero”

Alta affidabilità

Le credenziali memorizzate nella cache locale garantiscono elevata disponibilità, continuità aziendale e le massime prestazioni alle applicazioni mission-critical dell’azienda.

Verificato in modo completo

I log di audit controllano l’accesso alle password e garantiscono il monitoraggio completo e la rendicontabilità per qualsiasi password richiesta da qualsiasi applicazione.

L”Identity Security che si allinea, senza rallentamenti

Scopri tutti i modi in cui CyberArk ti permette di progredire senza timore.

Esplora le

risorse

correlate

Concentrati sulla gestione delle attività, non sul rispondere alle minacce.

Richiedi una demo

Impedisci alle applicazioni mission-critical di esporre le credenziali hard-coded

Semplifica la protezione delle applicazioni con la più ampia gamma di integrazioni pronte all’uso

Resta un passo avanti rispetto agli audit e alla conformità

Registrati qui per una demo personalizzata

CyberArk Has Patent Rights Relating To This Technology – https://www.cyberark.com/patents