Authentification à plusieurs facteurs

Sécurisez l’accès à vos applications et sites web avec une large gamme de méthodes d’authentification secondaires.

Authentification à Plusieurs Facteurs

Sécurité renforcée. Quand vous en avez besoin.

Protégez vos applications avec une authentification à plusieurs facteurs qui s’ajuste en fonction des risques.

Sécuriser

Éliminez la dépendance aux mots de passe grâce à un large éventail de facteurs d’authentification.

Flexible

Personnalisez les flux d’authentification intégrés en fonction de vos besoins, y compris les types et le nombre de défis.

Sans friction

Limitez les difficultés liées aux demandes d’accès à risque en fonction du contexte et des comportements.

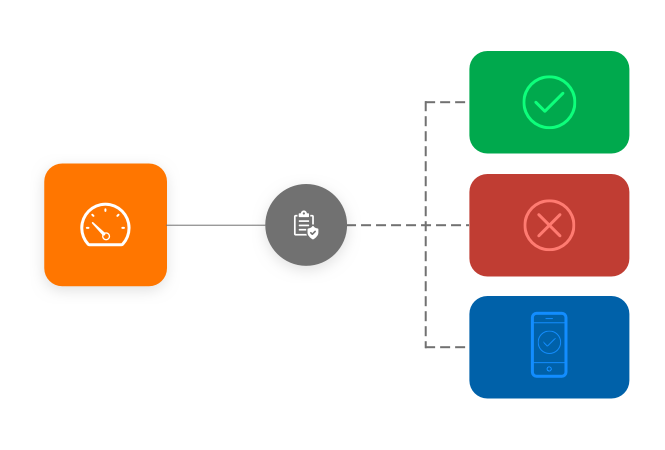

Authentification Adaptative

Utilisez l’IA pour affecter intelligemment les risques à chaque demande d’accès.

Couche de protection supplémentaire

Appareil, réseau et contexte de comportement de l’utilisateur

Politiques d’accès dynamiques

80 %

des violations impliquent l’utilisation d’identifiants perdus ou volés.*

Les menaces se présentent mais personne ne répond

La MFA offre une protection supplémentaire pour tenir les attaquants à distance.

Politiques basées sur les risques

Appliquez les défis MFA en fonction des informations contextuelles et des signaux comportementaux.

Facteurs d’authentification

Validez les identités des clients avec un large éventail de méthodes d’authentification prises en charge, y compris des facteurs sans mot de passe, des jetons physiques et des applications d’authentification.

Rapports approfondis

Analysez les demandes d’accès par rapport aux modèles historiques, visualisez les tendances en temps réel et examinez les tentatives d’accès échouées ou à haut risque.

API REST

Exploitez l’API REST de CyberArk pour déployer la MFA dans vos applications afin de personnaliser l’expérience de l’utilisateur final.

Politiques d’accès dynamiques

Définissez quand encourager les utilisateurs à utiliser la MFA en fonction de conditions prédéfinies telles que l’emplacement, l’appareil, le jour de la semaine, l’heure et même le comportement des utilisateurs à risque.

« CyberArk a été le meilleur fournisseur avec lequel j’ai travaillé au cours de ma carrière informatique de plus de 20 ans. CyberArk fournit d’excellents produits qui dominent le secteur dans la gestion des accès à privilèges »

Responsable de la sécurité informatique, Gestion de la sécurité et des risques

« Grâce à CyberArk, nous sommes convaincus que nous avons mis en œuvre une technologie qui fonctionnera avec nous au fur et à mesure que notre entreprise grandira et se développera. »

Jean-Pierre Blanc, Bouygues Telecom

« Il ne s’agit pas seulement d’un exercice de vérification de la conformité, nous concevons et alignons activement les politiques sur les meilleures pratiques de cybersécurité pour renforcer notre niveau de sécurité globale et aligner nos équipes internes. »

Joel Harris, Manager

« CyberArk nous a donné la visibilité et le contrôle granulaire nécessaires pour appliquer à la fois le principe du moindre privilège et la politique de contrôle des applications, « refus par défaut » avec un minimum de perturbations pour l’entreprise. »

Ken Brown, CISO

« Avec les migrations RPA et Cloud, les identifiants sont de plus en plus répandus en dehors des contrôles « normaux ». CyberArk peut se déployer pour couvrir tous les scénarios de manière standard. »

Conseiller en sécurité de l’information, Technologies des solutions de cybersécurité d’entreprise

Une sécurité des identités qui vous connaît mais ne vous ralentit pas

Explorez toutes les méthodes de CyberArk destinées à vous offrir la tranquillité d’esprit nécessaire pour aller de l’avant sans crainte.

Demandez une démo personnalisée

Ajoutez une couche d’authentification supplémentaire à vos applications

Réduire le risque de compromission des identifiants

Réduisez les frictions pour les utilisateurs grâce aux contrôles d’accès contextuels

*SOURCE : EMA, « Contextual Awareness: Identity and Access Management to the Next Level of Security Effectiveness » (Sensibilisation contextuelle : faire progresser la gestion d’accès et d’identité vers un niveau supérieur d’efficacité en matière de sécurité), mars 2020