Défense contre les attaques

Protégez-vous contre la cause principale des violations : les identités et identifiants compromis.

Défense contre les attaques

Sécurisez les identités et protégez ce qui compte le plus

Sans un véritable périmètre à défendre, les cyberattaques sont inévitables. Mais les dommages ne le sont pas. Les entreprises qui adoptent une approche centrée sur les privilèges pour sécuriser leurs identités sont mieux placées pour se protéger contre un large éventail d’attaques.

Empêchez le vol d’identifiants

Protégez tous les identifiants à privilèges pour les identités humaines et non humaines.

Isolez les menaces

Adoptez un modèle zéro confiance pour empêcher les mouvements latéraux et verticaux des attaquants.

Appliquez le moindre privilège

Mettez en place des contrôles juste à temps, en autorisant l’accès temporaire uniquement en cas de besoin.

Avancez sans crainte

Plus de 50 % des entreprises du classement Fortune 500 font confiance à CyberArk pour isoler les menaces et protéger leurs ressources et leurs actifs les plus critiques.

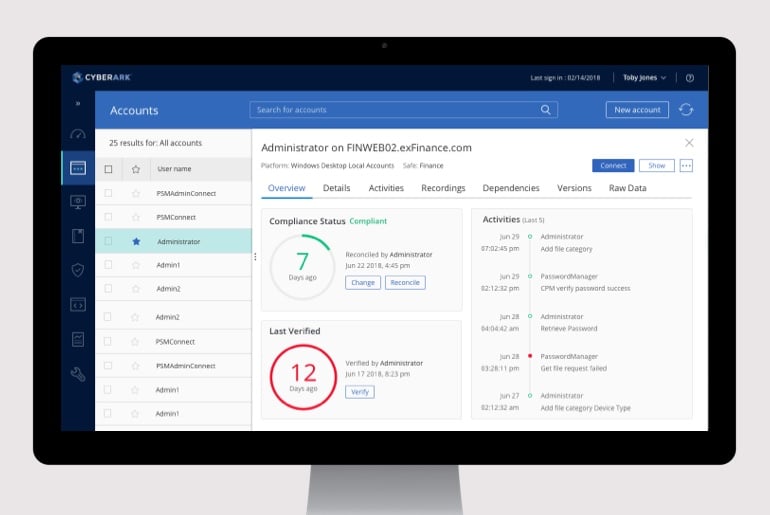

Privileged Access Manager

Isolez les menaces et prévenez la compromission des privilèges en gérant les comptes, les identifiants et les sessions et en corrigeant les activités risquées.

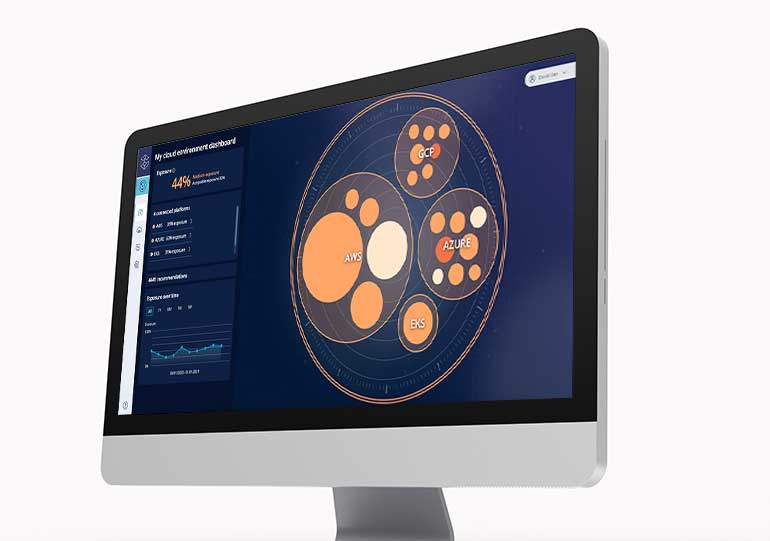

Cloud Entitlements Manager

Remédiez aux autorisations non utilisées et mal configurées pour une protection anticipée contre les menaces internes et externes.

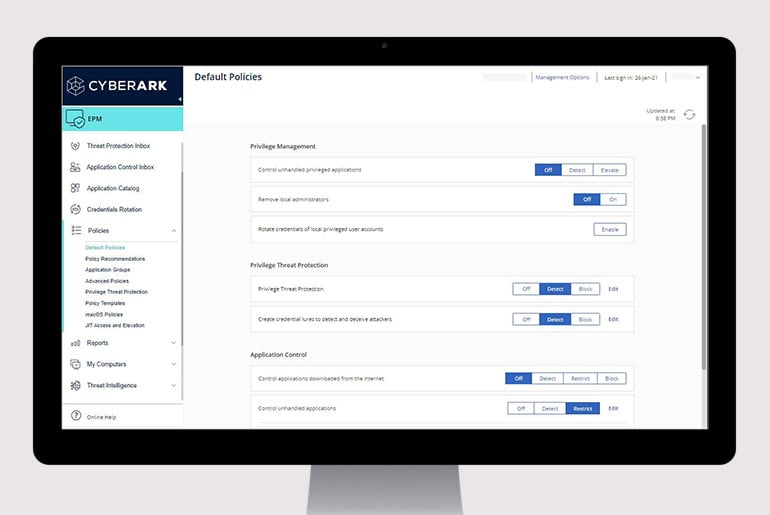

Endpoint Privilege Manager

Appliquez le principe du moindre privilège, contrôlez les applications et empêchez le vol d’identifiants sur les postes de travail Windows et Mac ainsi que sur les serveurs Windows, afin de neutraliser les attaques.

Multi-Factor Authentication

Validez les identités avec une authentification forte basée sur l’IA, sensible aux risques et sans mot de passe.

Vendor Privileged Access Manager

Connectez en toute sécurité les fournisseurs distants à votre organisation grâce à l’authentification biométrique dans le cloud via les smartphones.

Fondamentaux de la sécurité des identités

Sécurité de l’identité : pourquoi c’est important et pourquoi maintenant

Privilégiez la sécurité sans toutefois reléguer la productivité au second rang.

Sécurisez sous tous les angles

Voici d’autres méthodes qui vous aideront à progresser sans crainte dans un monde numérique.

Accroître l’efficacité opérationnelle

Réduisez la complexité et le fardeau pesant sur l’informatique tout en améliorant la protection de l’entreprise.

Favorisez l’activité numérique

Sécurisez l’accès aux applications professionnelles pour les identités humaines et machines.

Bloquez les rançongiciels

Obtenez un taux de réussite de 100 % dans la prévention des mouvements latéraux afin de lutter contre plus de 3 millions de formes de rançongiciels.

Sécurisez le DevOps et le cloud

Sécurisez l’accès pour les identités des machines dans le pipeline DevOps.

CyberArk Marketplace

Parcourez notre marché en ligne pour trouver des intégrations.

Visitez Marketplace

Sécurisez

sous tous les

angles

Demandez une démo

Protégez-vous contre les principales causes des fuites de données

Protégez vos actifs commerciaux les plus critiques

Associez-vous au leader établi de la gestion des accès à privilèges