Schutz vor angriffen

Schutz vor den Hauptursachen von Sicherheitsverletzungen – kompromittierte Identitäten und Anmeldedaten.

Schutz vor Angriffen

Identitäten sichern und schützen, was am wichtigsten ist

Ohne einen echten Verteidigungsperimeter sind Cyber-Verletzungen unvermeidlich. Doch Schaden ist es nicht. Unternehmen, die bei der Sicherung von Identitäten einen privilegierten Ansatz verfolgen, sind besser in der Lage, sich vor einer Vielzahl von Angriffen zu schützen.

Diebstahl von Anmeldedaten verhindern

Schützen Sie alle privilegierten Anmeldedaten für menschliche und nicht-menschliche identitäten.

Privilegien durchsetzen

Führen Sie Just-in-Time-Kontrollen ein und gewähren Sie nur bei Bedarf temporären Zugriff.

Avanti senza paura

Mehr als 50 % der Fortune-500-Unternehmen vertrauen CyberArk, wenn es darum geht, Bedrohungen zu isolieren und ihre wichtigsten Ressourcen und Ressourcen zu schützen.

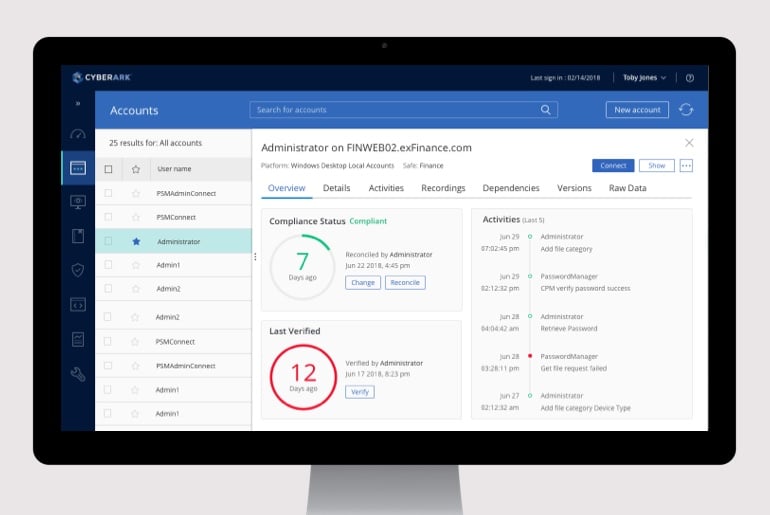

Privileged Access Management

Isolieren Sie Bedrohungen und verhindern Sie die Kompromittierung von Privilegien, indem Sie Konten, Anmeldedaten und Sessions verwalten und riskante Aktivitäten korrigieren.

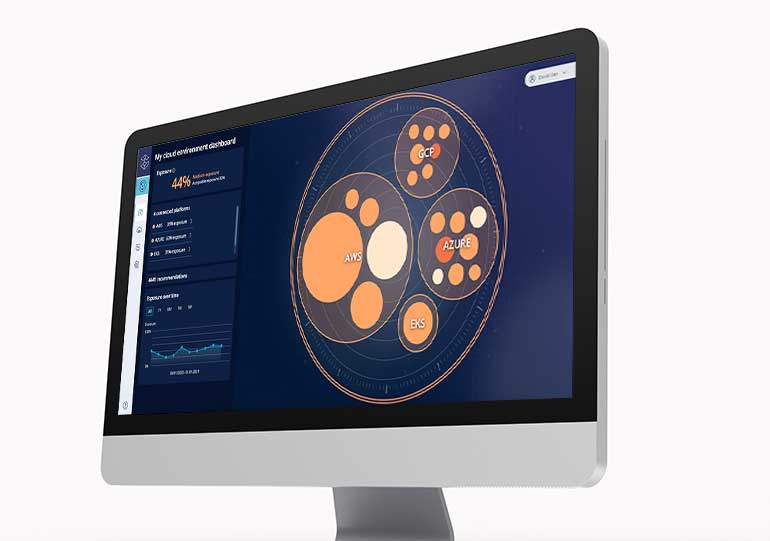

Cloud Entitlements Manager

Beheben Sie ungenutzte und falsch konfigurierte Berechtigungen, um sich proaktiv vor internen und externen Bedrohungen zu schützen.

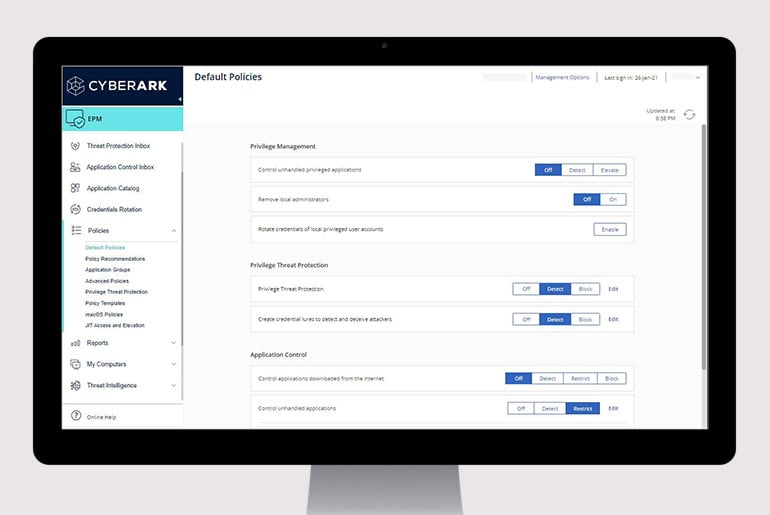

Endpoint Privilege Manager

Setzen Sie Least-Privilege-Prinzipien durch, kontrollieren Sie Anwendungen und verhindern Sie den Diebstahl von Anmeldedaten an Windows- und Mac-Desktops und Windows-Servern, um Angriffe abzuwehren und laterale Bewegungen zu stoppen.

Multi-Faktor-Authentifizierung

Validieren Sie Identitäten mit leistungsstarker KI-gestützter, risikobewusster passwortloser Technologie.

Privileged Access Manager für Lieferanten

Verbinden Sie Remote-Anbieter sicher mit Ihrem Unternehmen mit cloudbasierter, biometrischer Authentifizierung über Smartphones.

Grundlagen der

Identitätssicherheit

IDENTITÄTSSICHERHEIT: Warum ist sie wichtig und warum jetzt?

Put Identity Security first without putting productivity second.

Sicher aus allen perspektiven

Hier sind nur einige weitere Möglichkeiten, wie wir Ihnen helfen können, in einer digitalen Welt furchtlos voranzukommen.

Betriebseffizienz

Reduzieren Sie die Komplexität und Belastung der IT und verbessern Sie gleichzeitig den Schutz des Unternehmens.

Digitales business ermöglichen

Sicherer Zugriff auf Business-Apps für menschliche und maschinelle Identitäten.

Ransomware stoppen

Verhindern Sie laterale Bewegungen mit 100%igem Erfolg gegen mehr als 3 Millionen Formen von Ransomware.

Sichere DevOps und cloud

Sicherer Zugriff für Maschinenidentitäten innerhalb der DevOps-Pipeline.

CyberArk Marketplace

Durchsuchen Sie unseren Online-Marketplace, um Integrationen zu finden.

Marketplace besuchen

Esplora le

risorse

correlate

Richiedi una demo

Schutz vor der Hauptursache von Datenschutzverletzungen

Schützen Sie Ihre wichtigsten Unternehmensressourcen

Partnerschaft mit dem etablierten Marktführer für privilegierten Zugriff