Secure Cloud Access

Proteggi l’accesso agli ambienti multi-cloud, riduci i rischi e preserva un’esperienza utente nativa

Secure Cloud Access

Proteggi l’accesso con coerenza in tutto il tuo ambiente cloud

Assicura l’accesso sicuro e nativo a console e servizi sul cloud eliminando qualsiasi privilegio permanente in tutto il tuo ambiente multi-cloud

Coerente

Implementa i criteri di accesso multi-cloud da un’unica piattaforma.

Nativo

Utilizzo dei drive con accesso nativo.

Pragmatico

Riduci i rischi implementando il privilegio minimo con elevazione su richiesta.

Approccio olistico al controllo di accesso al cloud

Elimina qualsiasi privilegio permanente nel tuo ambiente multi-cloud senza influire sulla produttività

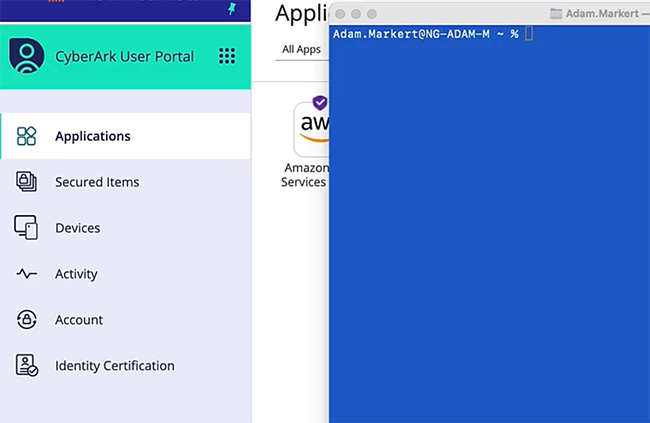

Accesso Nativo Al Cloud

Nessun agente, nessun problema. Basta semplicemente proteggere l’accesso nativo alle console multi-cloud

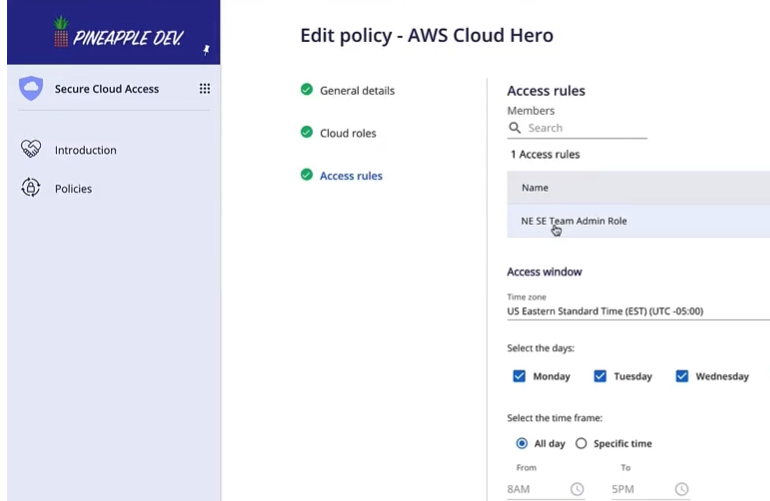

Definisci I Criteri Di Accesso a Livello Complessivo

Definisci come gli utenti accedono alle console sul cloud impostando criteri di protezione centralizzati

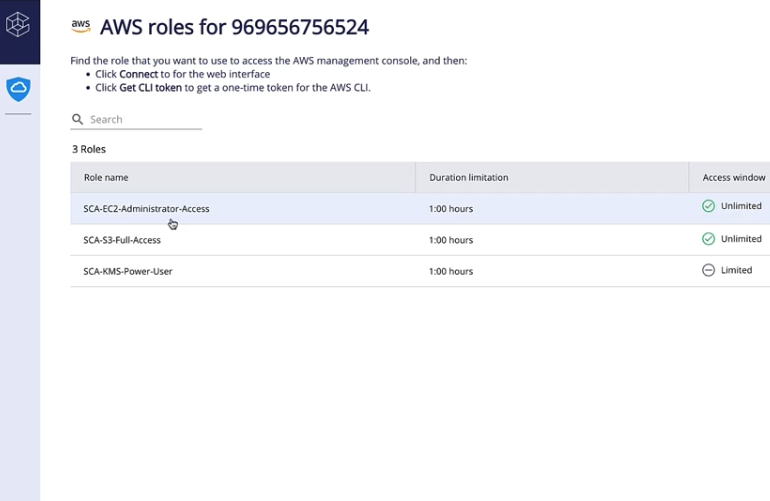

Zero Privilegi Permanenti

Rimuovi tutte le autorizzazioni permanenti. Concedi i diritti in modalità Just-in-time

Accesso Dinamico Di Emergenza

Gli ingegneri possono richiedere e ricevere l’accesso in modo sicuro e rapido nelle situazioni di emergenza (critsit)

Integrazione Fluida

Assicura l’integrazione con il service desk o gli strumenti ChatOps per gestire con efficienza le richieste di accesso

Esplora le

risorse

correlate

Scopri come CyberArk possa aiutarti a proteggere il tuo cloud senza influire sulla produttività