Accesso remoto della forza lavoro

Lavorare da remoto non è più un optional. Puoi stare certo che la tua forza lavoro remota sia produttiva e sicura.

Remote workforce access

Sentirsi sicuri in un mondo remoto

Il panorama dei rischi è cambiato drasticamente nel corso dell’ultimo anno.

Fuori rete

I dipendenti hanno bisogno di VPN e altri mezzi per accedere alla rete aziendale.

Strumenti di collaborazione

Nuovi strumenti di comunicazione e produttività vengono adottati rapidamente.

Dispositivi non standard

I dispositivi personali vengono utilizzati per incrementare la produttività in modi nuovi e inaspettati.

3 critical steps to reduce risk associated with remote access

Use these 3 steps to review your security program and priorities for this new reality.

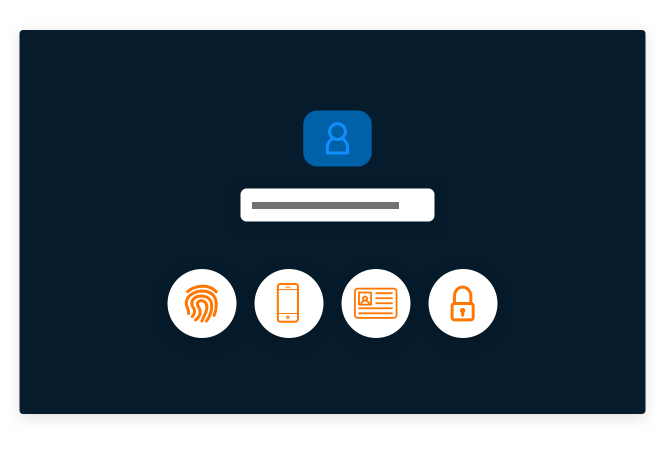

Proteggi gli utenti

Accesso remoto sicuro per utenti della forza lavoro e fornitori terzi, senza bisogno di VPN. Nei casi in cui si utilizza una VPN, usa l’autenticazione multifattoriale.

Proteggi i dispositivi

Proteggi gli accessi degli endpoint con autenticazione multifattoriale e limita i diritti amministrativi locali ai privilegi minimi, per prevenire il movimento laterale e l’escalation dei privilegi.

Proteggi le app

Gestisci l’accesso alle applicazioni tramite autenticazione SSO (Single Sign-On) e proteggi gli accessi privilegiati alle console e agli account cloud senza affidarti a credenziali condivise.

Mitiga il rischio di accesso dei fornitori e della forza lavoro remota

Sia che la tua azienda debba seguire procedure operative standard o eseguire rapidamente piani di continuità aziendale a seguito di pandemie, come quella attuale di COVID-19, condizioni metereologiche avverse o qualsiasi altro evento inaspettato, è assolutamente indispensabile ridurre i rischi associati alla “nuova normalità” dell’accesso ai sistemi critici da parte degli utenti da remoto.

Affidati a CyberArk per rivedere il tuo piano e le tue priorità di sicurezza in questa nuova realtà e proteggere utenti remoti, workstation e risorse critiche.

Proteggi l’accesso della forza lavoro remota

Proteggi l’accesso degli utenti remoti ad applicazioni, endpoint, VPN e altre risorse critiche on-premise e nel cloud.

Proteggi le workstation

Vedi come CyberArk Endpoint Privilege Manager può aiutarti a proteggere le tue workstation.

Proteggi l’accesso dei fornitori terzi

Scopri come l’accesso privilegiato degli utenti remoti può proteggere l’accesso remoto di fornitori terze parti alle risorse critiche gestite da CyberArk – senza VPN, agenti o password.

Protezione del lavoro da casa

Scala e proteggi la tua forza lavoro remota senza complicare il lavoro dei tuoi dipendenti.

"CyberArk è stato il miglior fornitore con cui ho lavorato nella mia carriera di oltre 20 anni nel settore IT. CyberArk offre prodotti eccellenti che guidano il settore per la gestione degli accessi privilegiati."

Responsabile della sicurezza IT, Gestione della sicurezza e dei rischi

"Con CyberArk abbiamo la certezza di aver implementato una tecnologia che lavorerà con noi, man mano che la nostra azienda cresce e si sviluppa."

Jean-Pierre Blanc, Bouygues Telecom

"Non si tratta di una mero esercizio di verifica della conformità: stiamo anche progettando e allineando attivamente i criteri alle best practice di cybersecurity, per rafforzare il nostro profilo generale di sicurezza e allineare i team interni."

Joel Harris, Manager

"CyberArk ci ha dato la visibilità e il controllo granulare di cui avevamo bisogno per implementare sia il principio del privilegio minimo che il controllo delle applicazioni con ‘diniego predefinito', riducendo al minimo le interruzioni per l'organizzazione."

Ken Brown, CISO

"Con le migrazioni RPA e Cloud, le credenziali si stanno diffondendo sempre più e sono sempre meno gestibili tramite controlli ‘ normali’. CyberArk può diffondersi per coprire tutti gli scenari come standard."

Consulente per la sicurezza delle informazioni, Enterprise Cybersecurity Solutions Technologies

CyberArk Marketplace

Sfoglia il nostro marketplace online per trovare le integrazioni.

Visita il Marketplace

Esplora le

risorse

correlate

Contact us about securing remote work

Applica privilegi all’endpoint

Garantisci l’accesso sicuro per i fornitori

Controlla l’accesso alle applicazioni