sécurité des identités dans le cloud

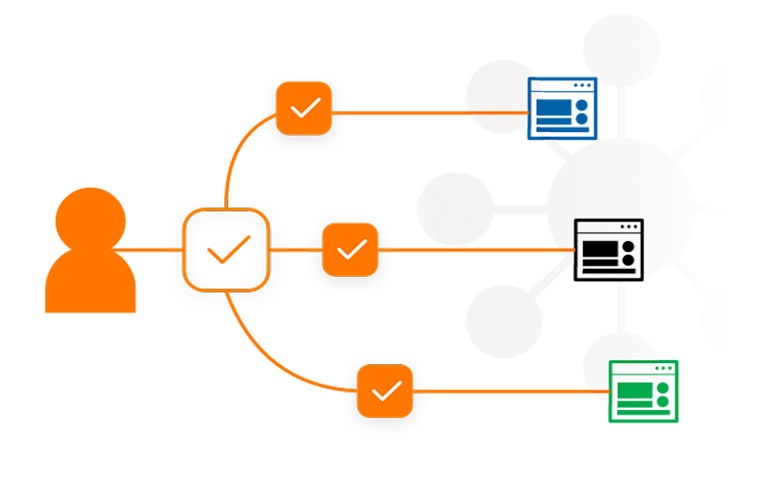

Accès transparent et sécurisé à l’ensemble de votre parc cloud.

Sécurité des identités cloud

Extension des contrôles intelligents des privilèges au cloud

La sécurisation des identités dans le cloud pose une multitude de défis uniques.

Augmentation de la surface d’attaque

Les aménagements de compatibilité pour les migrations de type « lift and shift » et le maintien des centaines de services offerts par les fournisseurs de services cloud nécessitent désormais une plus grande variété de rôles, de droits, d’identités et d’identifiants. Cette situation accroit la complexité et accentue la nécessité d’une gouvernance.

Gérer les risques sans perdre en rapidité

Pour pouvoir livrer les logiciels en toute sécurité et dans les temps, il est indispensable de pouvoir accorder le bon accès, au bon moment, avec les bons droits.

Extension des droits

Chaque relation entre les composants déployés dans le cloud est contrôlée par des droits associés à des rôles. Ces droits et rôles peuvent varier considérablement d’un fournisseur à l’autre, ce qui représente un défi majeur pour tous ceux qui appliquent le principe du moindre privilège.

Erreurs de configuration

Ces angles morts en matière d’identité peuvent engendrer des risques importants. Selon la NSA, les erreurs de configuration constituent le point d’entrée le plus courant et le plus facile pour un cybercriminel.

Sécuriser les identités des machines

Gérez les secrets de manière centralisée dans des coffres-forts cloud-native sans modifier l’expérience du développeur en faisant appel à une entreprise classée Leader en matière de gestion des secrets dans le rapport Gartner ® Critical Capabilities de 2023 pour la gestion des accès à privilèges.

Trois étapes pour réussir la sécurité des identités dans le cloud.

Traitez les problèmes de sécurité cloud une étape à la fois pour sécuriser votre parc cloud.

Conformez-vous aux exigences de base

En sécurisant l’accès au cloud, vous pouvez immédiatement atténuer les cyberrisques sans perte de vitesse. Accordez un accès juste à temps en suivant le principe du Zéro privilège permanent. Gérez de manière centralisée vos politiques d’accès dans votre parc multicloud. Remédiez aux erreurs de configuration d’identités critiques.

Standardisez les audits et les rapports

Mettez vos rôles et vos droits en conformité en appliquant le principe du moindre privilège. Ensuite, une fois que les politiques d’accès sécurisé sont instaurées, maintenez des normes réalistes et durables afin de répondre aux exigences en matière d’audit et de conformité.

Amélioration continue

Une fois les mesures immédiates de réduction des risques mises en place, passez à la troisième phase d’approche proactive de la sécurité. Intégrez l’hygiène de la sécurité des identités dans le processus de provisioning cloud lui-même à l’aide de workflows automatisés.

Fondamentaux de la sécurité des identités

5 meilleures pratiques en matière de sécurité cloud

Comment concilier l’atténuation des risques organisationnels et la gestion d’un cloud public de grande envergure, d’un cloud privé et d’environnements sur site ?

La solution de sécurité idéale pour le cloud.

Réduire les cyberrisques de manière mesurable

Quantifiez les risques liés à la sécurité des identités dans les environnements cloud et réduisez-les.

Favoriser l’efficacité opérationnelle

Assurez-vous que votre solution de sécurité peut répondre aux exigences en matière de vitesse du développement dans le cloud.

Transformation numérique sécurisée

Facilitez le passage au cloud en éliminant le frein que représente l’accès sécurisé aux cibles du cloud.

Respectez les exigences des audits et de conformité

Répondez aux exigences de conformité en matière de gestion des accès, des identifiants et des secrets.

Obtenez un essai gratuit de 30 jours

Réduisez les risques et protégez-vous contre les attaques dans le Cloud

Protection totale et rapide

Garantir la conformité

Augmenter la productivité tout en réduisant les coûts