Proteggere le identità sul cloud

Accesso sicuro e continuo al tuo intero ambiente cloud.

Proteggi le idendità nel cloud

Estendere i controlli intelligenti dei privilegi al cloud

Proteggere le identità nel cloud comporta una serie di sfide uniche.

Maggiore estensione della superficie d’attacco

La compatibilità per le migrazioni “lift and shift” e la gestione delle centinaia di servizi offerti dai cloud service provider richiedono ora una maggiore varietà di ruoli, autorizzazioni, identità e credenziali. Ciò ha aumentato la complessità e la necessità di governance.

Gestire il rischio mantenendo la velocità

Per consegnare software in modo sicuro e puntuale è necessario garantire l’accesso corretto, nel momento adeguato, con i giusti diritti e senza ritardi.

Dispersione di diritti

Ogni relazione tra componenti implementati nel cloud è controllata da autorizzazioni mappate in base ai ruoli. Queste autorizzazioni e ruoli variano notevolmente tra i provider cloud, rappresentando una sfida enorme per chiunque implementi il principio del minimo privilegio.

Configurazioni errate

Questi punti ciechi nell’identità possono comportare grandi rischi. Infatti, la NSA suggerisce che le configurazione errate siano il punto di ingresso al cloud più comune e semplice per un attaccante.

Proteggi le identità macchina

Gestisci centralmente i secret nei vault cloud-native senza modificare l’esperienza degli sviluppatori con il leader nel Secrets Management nominato da Gartner nel report Critical Capabilities for PAM 2023.

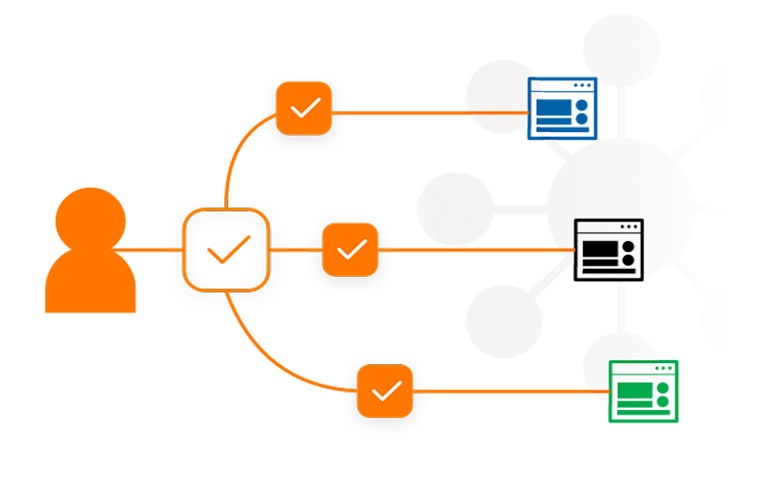

Tre fasi per il successo di una sicurezza delle identità cloud

Affronta i problemi di sicurezza cloud in modo graduale per proteggere il tuo ambiente cloud.

Rispetta i requisiti di base

Proteggendo l’accesso al cloud, puoi ridurre immediatamente il rischio cyber, mantenendo la velocità. Abilita l’accesso just-in-time con Zero Standing Privileges. Gestisci in modo centralizzato le policy di accesso in tutto l’ambiente multi-cloud. Affronta le configurazioni errate delle identità critiche.

Standardizza audit e reporting

Rendi conformi i tuoi ruoli e autorizzazioni, implementando il principio del minimo privilegio. In seguito, una volta in atto le policy di accesso sicuro, mantieni standard realistici e sostenibili per soddisfare i requisiti di audit e conformità.

Miglioramento continuo

Con misure di riduzione del rischio immediate in atto, la terza fase è rappresentata da un approccio proattivo alla sicurezza. Integra l’igiene della sicurezza delle identità nel processo stesso di provisioning del cloud con flussi di lavoro automatizzati.

Fondamenti della sicurezza delle identità

Cinque best practice per la sicurezza cloud

Come bilanciare la mitigazione del rischio organizzativo durante la gestione di ambienti cloud pubblici, privati e on-premise?

La sicurezza perfetta per il cloud

Riduzione misurabile del rischio cyber

Quantifica i rischi legati alla sicurezza delle identità nel tuo ambiente cloud e riducili.

Abilita l’efficienza operativa

Assicurati che la tua soluzione di protezione possa tenere il passo con la velocità necessaria nello sviluppo cloud.

Proteggere la trasformazione digitale

Accelera l’adozione del cloud rimuovendo la barriera dell’accesso sicuro ai target cloud.

Soddisfa i requisiti di audit e compliance

Soddisfa i requisiti di conformità per la gestione di accessi, credenziali e secret.

Ottieni una trial di 30 giorni

Riduci i rischi e proteggiti dagli attacchi nel cloud

Proteggiti completamente con rapidità

Garantisci la conformità

Aumenta la produttività e riduci i costi