Para muchos empleados, la rutina de trabajo matutina tiene un aspecto muy diferente al habitual. En lugar de dirigirse a la oficina, hacen su café, «se desplazan” a su lugar de trabajo y se conectan a una red privada virtual (VPN) para acceder a los recursos y aplicaciones de la empresa.

La VPN es una de las soluciones más probadas, aunque un poco arriesgada, para el acceso remoto seguro. La considero peligrosa porque, si no se implementa y mantiene correctamente, los atacantes podrían aprovechar las debilidades para obtener acceso privilegiado a sistemas y datos confidenciales. De hecho, algunas empresas están optando por nuevas formas de conectar a sus trabajadores remotos que eliminan la necesidad de VPN o agentes y ayudan a agilizar las operaciones y los flujos de trabajo de los usuarios.

Para las empresas que utilizan VPN, es importante que la pila de VPN tenga los parches adecuados, que utilicen el cifrado adecuado y que supervisen continuamente los patrones y el uso del tráfico. Aún más importante es trabajar para garantizar que los usuarios que inician sesión en la VPN se comprueben con un alto grado de garantía, que los dispositivos estén validados y que los privilegios y derechos relacionados estén en consonancia con el principio de mínimo privilegio… ¿No suena esto como los principios básicos de la seguridad de confianza cero?

Analicemos las cinco prácticas recomendadas para implementar VPN en el contexto de estos tres pilares de la seguridad de confianza cero.

Regla n .º 1: Verificar los usuarios: Asegúrese de que la solución VPN admite la autenticación multifactor (MFA) a través de RADIUS y/o SAML.

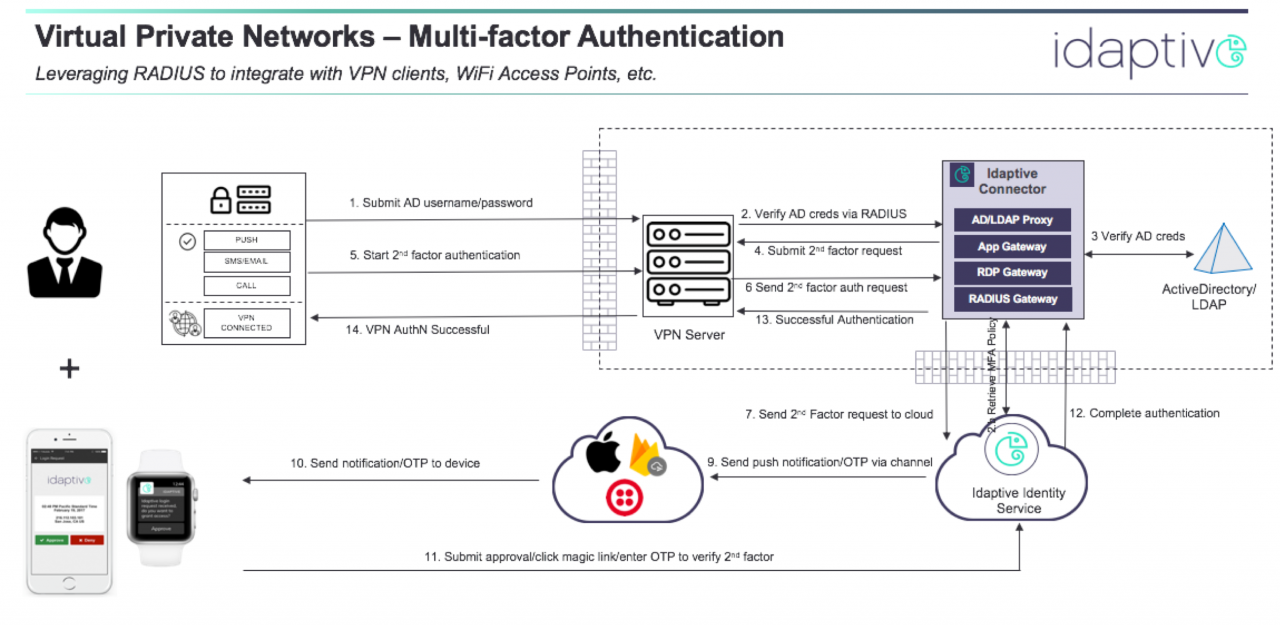

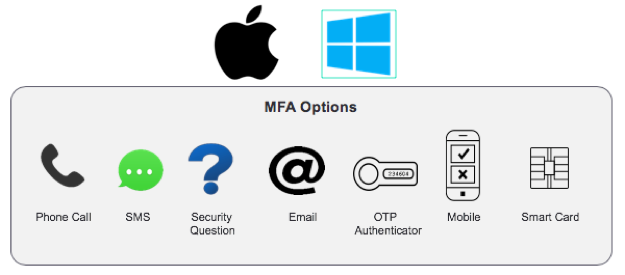

La mayoría de las soluciones VPN admiten diferentes tipos de mecanismos de autenticación, dependiendo del tipo de VPN (de sitio a sitio, usuario remoto). Uno de los tipos compatibles con MFA es el uso de RADIUS, en el que el servidor VPN se convierte en un cliente RADIUS en un servidor RADIUS, que a su vez puede realizar una autenticación multifactor. Por ejemplo, el software de conexión Idaptive de CyberArk puede servir como servidor RADIUS, así como un proxy de AD para realizar la autenticación de AD, además de presentar un segundo factor en forma de autenticación móvil, OATH OTP, correo electrónico, para el segundo factor.

La siguiente figura muestra los distintos pasos implicados en la autenticación basada en RADIUS entre el cliente RADIUS y el conector Idaptive de CyberArk, que sirve como servidor RADIUS (entre otras cosas).

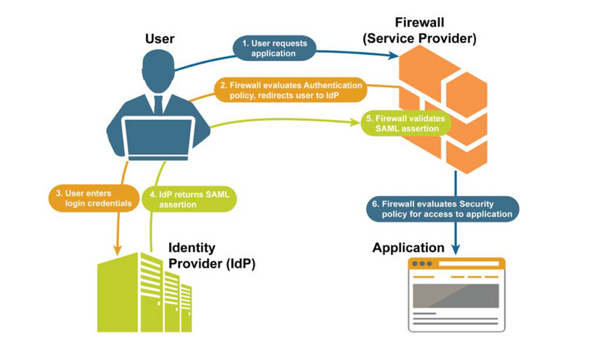

Otra forma de integrar una VPN con un IDP externo para la autenticación es a través de SAML. No es compatible con todos los proveedores de VPN, pero si es compatible, no es necesario instalar un cliente VPN de escritorio en los endpoints. A continuación se muestra una ilustración de cómo funciona esto con la solución Global Protect de Palo Alto Network.

Así que, mientras busca una solución VPN, hágase las siguientes preguntas:

- ¿Es compatible con MFA?

- ¿La solución requiere la instalación de un cliente VPN en los endpoints? En caso afirmativo, ¿qué mecanismos de autenticación admite? Por ejemplo, algunos mecanismos se envían directamente al proveedor de autenticación (AP) para su verificación desde el mecanismo, y algunos requieren que el usuario final interactúe con el cliente VPN para introducir un código (por ejemplo, el código OATH OTP), que luego se envía al AP para su verificación.

- ¿La solución es compatible con un mecanismo de autenticación VPN sin cliente como SAML? Esto resulta especialmente práctico, ya que el administrador de TI no tiene que asegurarse de que cada cliente esté instalado con la versión correcta del cliente y, por lo tanto, pueda adoptar una gama más amplia de endpoints de forma segura. Algunos clientes (Anyconnect de Cisco es un ejemplo) tienen soporte para navegadores integrados, que luego pueden admitir SAML.

Regla n .º 2: Limitar el acceso: Asegúrese de que el servidor RADIUS puede trabajar con atributos específicos para limitar el acceso y la autorización.

Los atributos específicos del proveedor son necesarios si desea dar permiso a los usuarios para más de un tipo de acceso. Por ejemplo, en función del rol de usuario, se puede conceder al usuario un nivel de privilegios concreto, lo que limita el acceso. Los VSA pueden utilizarse en combinación con atributos definidos por RADIUS. Por ejemplo, este enlace muestra los VSA de Ciscos.

Regla n .º 3: Verificar los usuarios: La solución del proveedor de autenticación (en nuestro caso, Idaptive de CyberArk) es capaz de soportar un entorno VPN heterogéneo.

Muchas veces, una empresa puede tener varios proveedores de VPN con una combinación de soporte de protocolo para la autenticación y el control de acceso. El servidor RADIUS/IDP debe ser capaz de soportar diferentes perfiles de autenticación, por ejemplo, para los diferentes servidores VPN (clientes RADIUS). Por ejemplo, si se accede a tipos de recursos más sensibles desde un servidor VPN, se puede aplicar un perfil de autenticación con una autenticación más fuerte en comparación con el de un servidor VPN diferente que se encarga de los recursos menos críticos.

Regla n .º 4: Limitar el acceso de forma inteligente: La solución IDP puede ofrecer una solución adaptable y consciente de los riesgos.

Incluso en el caso de un único servidor VPN, el proveedor de autenticación debe ser capaz de detectar anomalías de comportamiento del usuario y presentar desafíos diferentes en función del riesgo del usuario. Esto es especialmente crítico en el escenario actual en el que la mayoría de los trabajadores, si no todos, van a ser remotos en un futuro previsible.

Regla n .º 5: Validar el dispositivo: La propia estación está protegida por MFA y acceso condicional.

Dado que los usuarios son remotos y, posiblemente, también utilizan sus propios dispositivos (BYOD), es importante permitir únicamente el acceso a esos dispositivos con usuarios verificados por la MFA como parte del inicio de sesión en el propio dispositivo.

Para obtener más información sobre cómo proteger a su plantilla remota, visite nuestro Centro de recursos sobre el distanciamiento del riesgo.