La seguridad para endpoints hace referencia a la práctica de proteger las redes empresariales contra las amenazas que se originan en los dispositivos remotos o locales. Un endpoint es cualquier dispositivo que proporciona un punto de entrada a los activos y aplicaciones de la empresa y representa una posible vulnerabilidad de ciberseguridad. Los ejemplos incluyen ordenadores de sobremesa, portátiles, servidores, estaciones de trabajo, smartphones y tabletas.

Hasta ahora, la mayoría de las organizaciones han utilizado productos de seguridad convencionales como firewalls, VPN, soluciones de gestión de endpoints y programas antivirus para proteger la información confidencial, evitar el acceso no autorizado a aplicaciones y sistemas informáticos críticos y protegerse contra el malware y otras vulnerabilidades. Sin embargo, las empresas adoptan cada vez más aplicaciones móviles y servicios en la nube, menoscabando el otrora bien definido perímetro de la red empresarial. Los ciberatacantes son cada vez más sofisticados y pueden burlar cada vez más las medidas de seguridad tradicionales. Muchas empresas están adoptando un enfoque de defensa a fondo a la seguridad para endpoints, instituyendo una gama más amplia de controles de seguridad para protegerse contra un abanico más amplio de amenazas.

¿Qué es un enfoque de defensa a fondo a la seguridad para endpoints?

Concebido originalmente por la Agencia Nacional de Seguridad de EE. UU., un enfoque de defensa a fondo emplea múltiples capas de seguridad para eliminar las brechas, reducir las superficies de ataque y contener las amenazas.

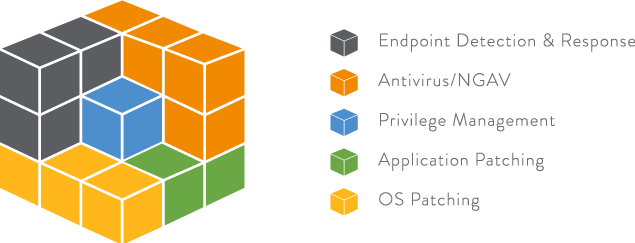

Una completa estrategia de defensa a fondo en materia de seguridad para endpoints incluye cinco medidas clave de seguridad y gestión de endpoints:

- Herramientas de detección y respuesta para endpoints (EDR) para identificar e investigar de forma proactiva las actividades sospechosas en los dispositivos endpoint. La mayoría de soluciones EDR supervisan, registran y analizan continuamente los eventos de los endpoints, ayudando a los profesionales de TI y de seguridad a detectar y mitigar las amenazas avanzadas de forma eficaz.

- Soluciones antivirus y de protección antivirus de última generación (NGAV) para prevenir, detectar y eliminar diversas formas de malware. Los programas antivirus tradicionales utilizan técnicas heurísticas y con firmas para identificar y eliminar programas no deseados. Las soluciones de protección antivirus de última generación (NGAV) utilizan el aprendizaje automático y análisis para defenderse contra los ataques de vanguardia, como el ransomware y el phishing avanzado, que pueden eludir los programas antivirus convencionales.

- Parcheado de sistema operativo para mitigar vulnerabilidades y exposiciones comunes (CVE). Todos los principales proveedores de sistemas operativos emiten de forma sistemática actualizaciones de software para corregir problemas de seguridad conocidos. Las organizaciones de seguridad y TI pueden reducir el riesgo implementando actualizaciones automáticas del SO y estableciendo otros sistemas y prácticas para garantizar que todos los equipos, servidores y dispositivos móviles de la empresa funcionen con las últimas versiones del sistema operativo.

- Parcheado de aplicaciones para eliminar los riesgos de seguridad relacionados con aplicaciones de software específicas. Al garantizar que todas las aplicaciones móviles, de escritorio y de servidor de la empresa están actualizadas, las organizaciones pueden mejorar su posición en materia de seguridad. Según un estudio, el 90 % de las aplicaciones de producción utilizan una biblioteca con CVE conocidas.

- Gestión de privilegios para conceder a los usuarios y a los procesos la cantidad mínima de derechos que necesitan para realizar las tareas que se les exige. La gestión de privilegios, también conocida como principio del mínimo privilegio (POLP), elimina los derechos de administrador local en los servidores y ordenadores personales, restringiendo los privilegios de acceso a los usuarios y aplicaciones autorizados para reducir el riesgo.

¿Cuáles son las funciones y ventajas clave de una solución de gestión de privilegios para endpoints?

Las soluciones de gestión del acceso con privilegios para endpoints ayudan a reforzar la seguridad y a reducir el riesgo al eliminar los privilegios de administrador local innecesarios de los dispositivos endpoint y contener las aplicaciones maliciosas y otras amenazas en el endpoint. Esta solución, un componente fundamental de una estrategia de defensa a fondo en materia de seguridad para endpoints, proporciona una capa crítica de protección cuando un ataque elude los controles de seguridad tradicionales del perímetro y del endpoint.

Las soluciones de gestión de privilegios para endpoints permiten a los equipos de operaciones de TI, seguridad y cumplimiento de la empresa:

- Instaurar el principio del mínimo privilegio para los dispositivos endpoint, reforzando así la seguridad.

- Proteger y rotar las contraseñas de los administradores locales, lo que evita el robo de credenciales.

- Evitar que los usuarios finales instalen aplicaciones no autorizadas, reduciendo así la exposición.

- Ejecutar aplicaciones desconocidas en modo restringido, lo que impide el acceso a los recursos de la empresa o a los datos confidenciales.

- Proteger, bloquear y contener los programas maliciosos y los ataques en el endpoint, evitando así el movimiento lateral y la propagación de malware, lo que reduce el riesgo.

- Implementar políticas de seguridad de endpoints para garantizar el cumplimiento de las directrices corporativas o las regulaciones gubernamentales.

- Aumentar automáticamente los privilegios en función de las políticas, mejorando la productividad del usuario, al tiempo que se reduce la carga de trabajo del departamento informático.