La sicurezza presso l’endpoint è la pratica di proteggere le reti aziendali dalle minacce provenienti dai dispositivi on-premise o remoti. Un endpoint è qualsiasi dispositivo che fornisca un punto d’ingresso verso gli asset e le applicazioni aziendali, e rappresenta una potenziale vulnerabilità per la sicurezza informatica. Ne sono un esempio i desktop, i laptop, i server, le workstation, gli smartphone e i tablet.

Storicamente, gran parte delle organizzazioni ha sempre utilizzato prodotti di sicurezza convenzionali come firewall, VPN, soluzioni di gestione degli endpoint e programmi anti-virus per proteggere le informazioni sensibili, prevenire gli accessi non autorizzati alle applicazioni critiche e proteggersi dal software maligno e altre vulnerabilità. Ma le aziende stanno sempre più adottando applicazioni mobili e servizi cloud, erodendo il perimetro di rete aziendale, un tempo ben definito. Gli aggressori informatici stanno diventando sempre più sofisticati e la loro abilità nell’eludere le misure di sicurezza tradizionali continua a crescere. Molte aziende stanno ora assumendo un approccio di difesa in profondità alla sicurezza sugli endpoint, istituendo un’ampia varietà di controlli di sicurezza per proteggersi da una gamma più estesa di minacce.

Cos’è l’approccio di difesa in profondità alla sicurezza presso gli endpoint?

Originariamente concepito dall’NSA (National Security Agency) statunitense, l’approccio di difesa in profondità si avvale di diversi strati di sicurezza per eliminare i varchi, ridurre la superficie di attacco e contenere le minacce.

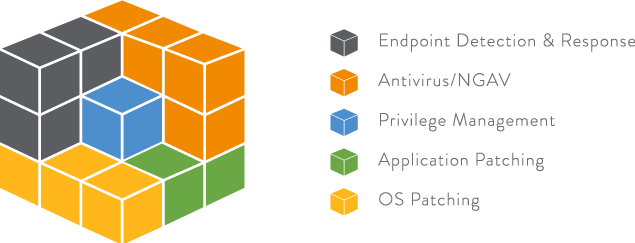

Una strategia di sicurezza presso gli endpoint con difesa in profondità completa include cinque contromisure chiave di gestione e sicurezza presso l’endpoint:

- Strumenti di rilevamento e reazione sull’endpoint (EDR – Endpoint Detection and Response), per identificare e investigare proattivamente le attività sospette sui dispositivi endpoint. Quasi tutte le soluzioni EDR monitorano, registrano e analizzano continuamente gli eventi presso l’endpoint, aiutando i professionisti IT e della sicurezza a rilevare e mitigare le minacce avanzate.

- Programmi anti-virus e soluzioni di protezione anti-virus di prossima generazione (NGAV), per prevenire, rilevare e rimuovere diverse forme di malware. I programmi anti-virus tradizionali utilizzano firme e tecniche euristiche per identificare e rimuovere le applicazioni indesiderate. Le soluzioni di protezione anti-virus di prossima generazione (NGAV) utilizzano l’analitica e l’apprendimento automatico per la difesa dagli attacchi più innovativi come quelli ransomware o di phishing avanzato, che possono eludere i programmi anti-virus convenzionali.

- Patching del sistema operativo, per mitigare esposizioni e vulnerabilità comuni (CVE). Tutti i principali fornitori di sistemi operativi rilasciano regolari aggiornamenti software per affrontare le problematiche di sicurezza note. Le organizzazioni IT e di sicurezza aziendali possono ridurre i rischi istituendo aggiornamenti automatici dei SO e implementando altri sistemi e pratiche, per assicurare che tutti i PC, server e dispositivi mobili aziendali stiano utilizzando le release più recenti del sistema operativo.

- Patching delle applicazioni, per eliminare i rischi per la sicurezza associati ai singoli programmi software. Le organizzazioni possono migliorare la loro postura di sicurezza facendo in modo che tutti i desktop, i server e le app mobili siano aggiornate. Secondo uno studio, il 90% delle applicazioni di produzione utilizzano una libreria con CVE note.

- Gestione dei privilegi, per concedere a utenti e processi solo il set di diritti minimi richiesti per adempiere alle proprie mansioni di competenza. Nota anche come principio dei privilegi minimi (POLP), la gestione dei privilegi rimuove i diritti amministrativi locali da server e personal computer, limitando i privilegi di accesso ad utenti e applicazioni autorizzate per ridurre i rischi.

Quali sono le funzioni chiave e i vantaggi di una soluzione di gestione dei privilegi presso l’endpoint?

Le soluzioni di gestione dei privilegi di accesso presso l’endpoint contribuiscono a rafforzare la sicurezza e a ridurre i rischi, eliminando i privilegi amministrativi locali non necessari dai dispositivi endpoint e contenendo le applicazioni nocive e altre minacce presso l’endpoint. Una soluzione di gestione dei privilegi sugli endpoint assicura uno strato di protezione critico quando un attacco elude i controlli tradizionali di sicurezza perimetrali e presso l’endpoint, ed è un componente fondamentale di qualsiasi strategia di sicurezza con difesa in profondità.

Le soluzioni di gestione dei privilegi sugli endpoint consentono ai team aziendali delle operazioni IT, di sicurezza e di conformità di:

- Istituire l’accesso con privilegio minimo per i dispositivi endpoint, potenziando la sicurezza.

- Proteggere e ruotare le password amministrative locali, prevenendo il furto delle credenziali.

- Impedire agli utenti finali di installare applicazioni non autorizzate, riducendo l’esposizione.

- Eseguire le applicazioni sconosciute in modalità protetta, non consentendone l’accesso ad asset aziendali o a dati riservati.

- Proteggersi da programmi e attacchi maligni bloccandoli e contenendoli, per impedire lo spostamento laterale e la diffusione di malware e ridurre i rischi.

- Implementare policy di sicurezza presso l’endpoint per garantire la conformità con le linee guida aziendali o i regolamenti del governo.

- Elevare automaticamente i privilegi in base a policy, migliorando la produttività degli utenti riducendo nel contempo il carico IT.