Endpunktsicherheit bezeichnet den Schutz von Unternehmensnetzwerken vor Bedrohungen, die von On-Premise- oder Remote-Geräten ausgehen. Ein Endpunkt ist ein Gerät, das einen Zugangspunkt zu Ressourcen und Anwendungen eines Unternehmens bietet und dadurch eine potenzielle Cyber-Sicherheitslücke darstellt. Beispiele dafür sind Computer, Notebooks, Server, Workstations, Smartphones und Tablets.

Traditionell setzen die meisten Unternehmen auf herkömmliche Sicherheitssysteme wie Firewalls, VPNs, Endpunkt-Management-Lösungen und Virenschutzprogramme, um sensible Daten zu sichern, unbefugten Zugriff auf kritische Anwendungen und IT-Systeme zu verhindern und sich vor bösartiger Software und anderen Gefahren zu schützen. Durch den Einsatz von Apps und Cloud-Diensten verschwindet allerdings langsam aber sicher der einst gut definierte Netzwerk-Perimeter der Unternehmen. Unterdessen werden die Cyber-Angreifer immer raffinierter und sind zunehmend in der Lage, altbewährte Sicherheitsmaßnahmen zu umgehen. Viele Unternehmen verfolgen inzwischen eine umfassende Abwehrstrategie für Endpunktsicherheit und setzen auf verschiedene Sicherheitskontrollen, um sich vor den immer weiter zunehmenden Bedrohungen zu schützen.

Was ist eine umfassende Abwehrstrategie für Endpunktsicherheit?

Eine umfassende Abwehrstrategie, wie ursprünglich von der National Security Agency in den USA entwickelt, sieht mehrere Sicherheitsebenen vor, die in Kombination Sicherheitslücken schließen, die Angriffsfläche reduzieren und so Bedrohungen eindämmen sollen.

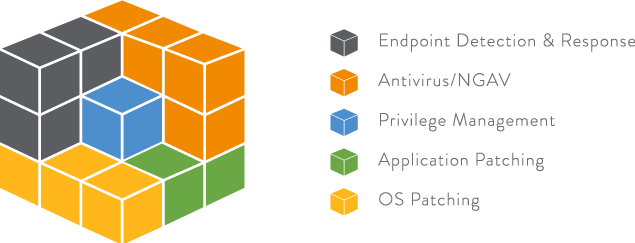

Eine umfassende Abwehrstrategie für Endpunktsicherheit besteht aus fünf grundlegenden Sicherheitsmaßnahmen:

- Endpoint Detection and Response (EDR) Tools zur proaktiven Erkennung und Analyse verdächtiger Aktivitäten auf Endpunkten. Die meisten EDR-Lösungen ermöglichen eine kontinuierliche Überwachung, Aufzeichnung und Analyse der Endpunktaktivitäten und helfen damit IT- und Sicherheitsexperten, komplexe Bedrohungen effizient zu identifizieren und einzudämmen.

- Antiviren-Tools und Next-Generation-Virenschutzsoftware zur Erkennung und Entfernung verschiedener Arten von Malware. Herkömmliche Virenschutzprogramme wenden signaturbasierte und heuristische Analysetechniken an, um unerwünschte Programme zu identifizieren und zu entfernen. Next-Generation-Virenschutzlösungen (NGAV) basieren auf Predictive Analytics und maschinellem Lernen, wodurch sie effektiv vor modernen Angriffen wie Ransomware und Advanced Phishing, die herkömmliche Antivirenprogramme oft umgehen, schützen können.

- Patching-Tools für Betriebssysteme zur Beseitigung häufiger Schwachstellen und Gefährdungen. Alle führenden Hersteller von Betriebssystemen veröffentlichen regelmäßig Software-Updates, mit denen bekannte Sicherheitsprobleme gelöst werden. Die IT- und Sicherheitsteams von Unternehmen können ihre Risiken senken, indem sie automatische Betriebssystem-Updates planen oder andere Systeme und Praktiken einführen, um sicherzustellen, dass alle Computer, Server und Mobilgeräte des Unternehmens über das jeweils aktuellste Betriebssystem verfügen.

- Anwendungspatching zur Beseitigung von Sicherheitsrisiken einzelner Softwareanwendungen. Unternehmen können ihre Sicherheitslage verbessern, indem sie sicherstellen, dass alle Desktop- und Serveranwendungen sowie Apps auf dem neuesten Stand sind. Einer Studie zufolge nutzen 90 % der Produktionsanwendungen eine Bibliothek mit einer bekannten Schwachstelle oder Gefährdung.

- Privilege Management, um Benutzern und Prozessen das absolute Minimum an Berechtigungen zu gewähren, die sie zur Ausführung ihrer Aufgaben brauchen. Das Privilege Management, auch bekannt als Least-Privilege-Prinzip (PoLP), umfasst die Entfernung lokaler Administratorrechte auf Servern und Computern sowie die Beschränkung von Zugriffsrechten auf autorisierte Benutzer und Anwendungen, um Risiken zu verringern.

Was sind die wichtigsten Funktionen und Vorteile einer Privilege-Management-Lösung für Endpunkte?

Privilege-Management-Lösungen für Endpunkte helfen, die Sicherheit zu erhöhen und Risiken zu senken, indem unnötige lokale Administratorrechte von Endpunktgeräten beseitigt und schadhafte Anwendungen und andere Bedrohungen auf dem Endpunkt eingedämmt werden. Als grundlegender Bestandteil einer umfassenden Abwehrstrategie für Endpunktsicherheit bietet eine Privilege-Management-Lösung eine wichtige Schutzebene, falls bei einem Angriff die bewährten Sicherheitskontrollen von Perimeter und Endpunkt umgangen werden.

Privilege-Management-Lösungen für Endpunkte bieten Ihren IT-, Sicherheits- und Compliance-Teams folgende Möglichkeiten:

- Least-Privilege-Richtlinien für Endpunktgeräte einführen, um die Sicherheit zu erhöhen.

- Lokale Administratorpasswörter sichern und rotieren, um den Diebstahl von Anmeldedaten zu verhindern.

- Verhindern, dass Endbenutzer unerwünschte Anwendungen installieren, um damit verbundene Gefahren zu verringern.

- Unbekannte Anwendungen mit eingeschränkten Rechten ausführen, um den Zugriff auf Geschäftsressourcen oder vertrauliche Daten zu verhindern.

- Schadhafte Programme und Angriffe auf dem Endpunkt unterbinden und eindämmen, um laterale Bewegungen und die Ausbreitung von Malware zu verhindern.

- Richtlinien zur Endpunktsicherheit umsetzen, um die Einhaltung von Unternehmensvorgaben oder gesetzlichen Bestimmungen zu gewährleisten.

- Privilegien auf der Grundlage von Richtlinien automatisch erweitern, um die Produktivität der Benutzer zu verbessern und gleichzeitig die Belastung der IT zu reduzieren.