La sécurité des terminaux fait référence à la protection des réseaux d’entreprise contre les menaces issues des terminaux sur site ou distants. Un terminal est un appareil qui fournit un point d’entrée vers les actifs et les applications de l’entreprise et qui représente une vulnérabilité de cybersécurité potentielle. On compte parmi ces appareils les ordinateurs de bureau ou portables, les serveurs, les stations de travail, les smartphones et les tablettes.

Traditionnellement, la plupart des organisations utilisent des produits de sécurité conventionnels comme des pare-feu, des VPN, des solutions de gestion des terminaux et des antivirus pour protéger leurs informations sensibles, éviter tout accès non autorisé aux applications et systèmes informatiques critiques et se protéger contre les logiciels malveillants et autres vulnérabilités. Cependant, les entreprises adoptent de plus en plus les applications mobiles et les services cloud, qui contribuent à rendre flou la limite du périmètre réseau de l’entreprise, autrefois bien défini. Les cybercriminels sont de plus en plus sophistiqués et parviennent souvent à échapper aux mesures de sécurité traditionnelles. De nombreuses entreprises adoptent aujourd’hui une approche de défense en profondeur de la sécurité des terminaux. Cette approche préconise d’instaurer un plus grand nombre de contrôles de sécurité pour se protéger d’un plus large panel de menaces.

En quoi consiste l’approche de défense en profondeur de la sécurité des terminaux ?

Initialement conçue par la NSA aux États-Unis, l’approche dite de défense en profondeur s’appuie sur plusieurs couches de sécurité pour éliminer les vulnérabilités, réduire la surface d’attaque et contenir les menaces.

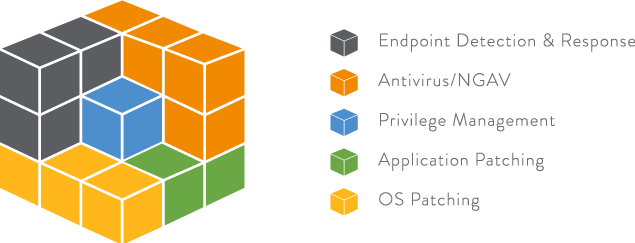

Une stratégie de sécurité des terminaux complète adoptant la défense en profondeur inclut cinq mesures clés pour la sécurité et la gestion des terminaux :

- Des outils de détection et réponse sur les terminaux (EDR) destinés à identifier de façon proactive et à analyser les activités suspectes sur les terminaux. La plupart des solutions EDR surveillent, enregistrent et analysent en continu les événements des terminaux, ce qui aide les équipes informatiques et de sécurité à détecter et à neutraliser efficacement les menaces sophistiquées.

- Des antivirus et des solutions antivirus de nouvelle génération utilisés pour éviter, détecter et supprimer différentes formes de logiciels malveillants. Les antivirus traditionnels utilisent des signatures et des techniques heuristiques pour identifier et supprimer les programmes indésirables. Les solutions antivirus de nouvelle génération (NGAV) utilisent les analyses et le machine learning pour offrir une protection contre les attaques à la pointe de la technologie comme les rançongiciels (ransomware) et les techniques de phishing avancées qui échappent aux antivirus traditionnels.

- L’application de correctifs du système d’exploitation pour neutraliser les failles et vulnérabilités communes (CVE). Tous les principaux fournisseurs de systèmes d’exploitation publient régulièrement des mises à jour logicielles destinées à gérer des problèmes de sécurité connus. Les équipes informatiques et de sécurité des entreprises peuvent réduire le risque en automatisant les mises à jour des systèmes d’exploitation et en instaurant d’autres systèmes et pratiques pour s’assurer que tous les PC, serveurs et appareils mobiles de l’entreprise utilisent la dernière version en date du système d’exploitation.

- Des correctifs d’applications pour éliminer les risques de sécurité associés aux différentes applications logicielles. Les organisations peuvent améliorer leur posture de sécurité en s’assurant que tous les pc, serveurs et appareils mobiles de l’entreprise sont à jour. Selon une étude, 90 % des applications en production utilisent une bibliothèque qui présente une CVE connue.

- La gestion des privilèges pour donner aux utilisateurs et aux processus le minimum de droits nécessaires pour exécuter les différentes tâches. Également appelée principe du moindre privilège, la gestion des privilèges supprime les droits d’administrateur local sur les serveurs et les ordinateurs, limite les privilèges d’accès aux utilisateurs et aux applications autorisés afin de réduire le risque.

Quels sont les principaux avantages et les fonctionnalités d’une solution de gestion des privilèges des terminaux ?

Les solutions de gestion des accès à privilèges des terminaux contribuent à renforcer la sécurité et à réduire le risque en éliminant les privilèges d’administrateur local inutiles sur les terminaux et en contenant les applications malveillantes et les autres menaces au niveau du terminal. Composant fondamental de la stratégie de sécurité des terminaux de type « défense en profondeur », la solution de gestion des privilèges des terminaux fournit une couche de protection critique lorsqu’une attaque échappe aux contrôles de sécurité des terminaux et du périmètre traditionnels.

Grâce aux solutions de gestion des privilèges des terminaux, les équipes responsables des opérations informatiques, de la sécurité et de la conformité peuvent :

- Instaurer un accès appliquant le principe du moindre privilège pour les terminaux, ce qui renforce la sécurité.

- Sécuriser et renouveler les mots de passe des administrateurs locaux, ce qui évite le vol d’identifiants.

- Empêcher les utilisateurs finaux d’installer des applications non homologuées, ce qui réduit l’exposition.

- Exécuter les applications inconnues en mode restreint, ce qui les empêche d’accéder aux actifs de l’entreprise ou aux données confidentielles.

- Se protéger contre les programmes malveillants et les attaques au niveau des terminaux, les bloquer et les contenir au niveau local, ce qui évite les déplacements latéraux et la propagation des logiciels malveillants et réduit les risques.

- Mettre en œuvre des politiques de sécurité des terminaux afin de garantir la conformité avec les directives de l’entreprise ou la réglementation en vigueur.

- Élever automatiquement les privilèges sur la base de règles, ce qui améliore la productivité des utilisateurs tout en réduisant la charge de travail des équipes informatiques.