Difesa dagli attacchi

Proteggiti contro la causa principale delle violazioni: identità e credenziali compromesse.

Difesa dagli attacchi

Metti al sicuro le identità e proteggi ciò che è più importante

Senza un vero perimetro di difesa, le violazioni informatiche sono inevitabili. Ma i danni non lo sono. Le aziende che adottano un approccio incentrato sui privilegi per proteggere le identità sono in una posizione migliore per proteggersi da un’ampia gamma di attacchi.

Previeni il furto di credenziali

Proteggi tutte le credenziali privilegiate per identità umane e non umane.

Isola le minacce

Adotta un modello Zero Trust per prevenire i movimenti laterali e verticali degli attaccanti.

Applica il principio del privilegio minimo

Introduci controlli just-in-time, concedendo l’accesso temporaneo solo quando necessario.

Avanti senza paura

Oltre il 50% delle società Fortune 500 si affida a CyberArk per isolare le minacce e proteggere i propri asset e le proprie risorse più importanti.

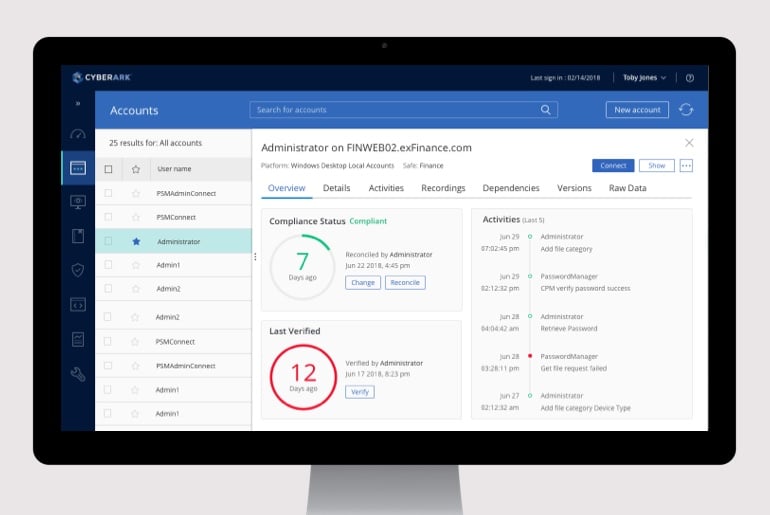

Privileged Access Manager

Isola le minacce e previeni la compromissione dei privilegi gestendo account, credenziali e sessioni e rettificando le attività rischiose.

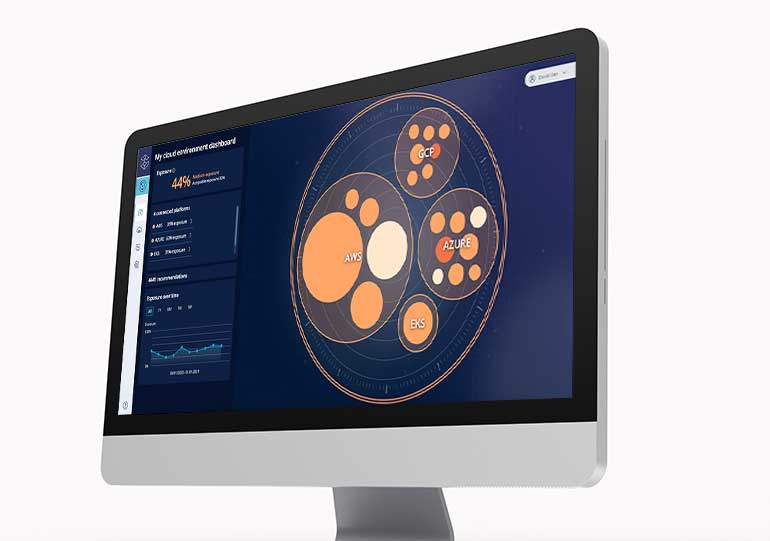

Cloud Entitlements Manager

Correggi le autorizzazioni inutilizzate e configurate erroneamente per difenderti proattivamente dalle minacce interne ed esterne.

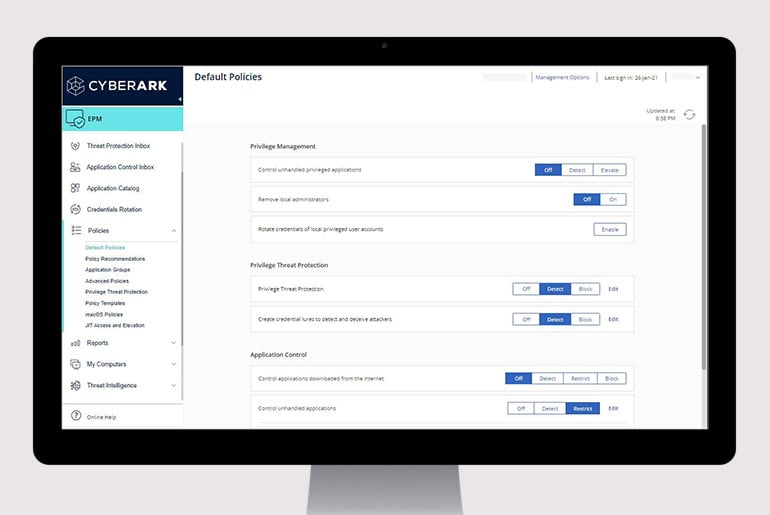

Endpoint Privilege Manager

Applica i privilegi minimi, controlla le applicazioni e previeni il furto di credenziali su desktop Windows e Mac e su server Windows per contenere gli attacchi.

Multi-Factor Authentication

Convalida le identità con un’autenticazione robusta basata su IA sensibile ai rischi e senza password.

Vendor Privileged Access Manager

Connetti in modo sicuro i vendor remoti alla tua organizzazione con l’autenticazione biometrica basata su cloud tramite smartphone.

Fondamenti della sicurezza delle identità

Sicurezza delle identità: perché è importante e perché proprio ora

Metti la sicurezza delle identità al primo posto senza compromettere la produttività.

Protezione da tutti I lati

Ecco alcuni altri modi in cui possiamo aiutarti ad avanzare senza paura in un mondo digitale.

Migliora le efficienze operative

Riduci la complessità e il carico di lavoro del reparto IT, migliorando al contempo la protezione dell’azienda.

Abilita il business digitale

Rendi sicuro l’accesso alle app aziendali per le identità umane e macchina.

Blocca il ransomware

Previeni i movimenti laterali con un successo del 100% contro più di 3 milioni di forme di ransomware.

Proteggi DevOps e il cloud

Rendi sicuro l’accesso per le identità macchina all’interno della pipeline DevOps.

CyberArk Marketplace

Sfoglia il nostro marketplace online per trovare le integrazioni.

Visita il Marketplace

Esplora le

risorse

correlate

Richiedi una demo

Proteggi dalle principali cause di violazione dei dati

Salvaguarda le tue risorse aziendali più critiche

Collabora con il leader consolidato nella gestione degli accessi privilegiati