クラウドセキュリティとは、クラウドベースのアプリケーション、データ、バーチャルインフラストラクチャの整合性を保護することを意味します。この用語は、すべてのクラウド展開モデル(パブリッククラウド、プライベートクラウド、ハイブリッドクラウド、マルチクラウド)、およびすべてのタイプのクラウドベースのサービスとオンデマンドソリューション(IaaS、PaaS、SaaS)に適用されます。一般的には、クラウドベースのサービスでは、基盤となるインフラストラクチャを保護する責任はクラウドベンダーにあり、顧客はクラウド内のアプリケーションとデータを保護する責任があります。

| クラウド展開モデル | |

|---|---|

| パブリッククラウド | Amazon Web Services (AWS)、Microsoft Azure、Google Cloud Platform(GCP)などのパブリックマルチテナントサービス |

| プライベートクラウド | 単一のビジネスエンティティ専用のクラウド環境(通常は、そのエンティティ内の複数の組織で共有) |

| ハイブリッドクラウド | オンプレミスのパブリッククラウドサービスとプライベートクラウドサービスの組み合わせ |

| マルチクラウド | クラウドサービスの組み合わせ。通常は複数のパブリッククラウドとプライベートクラウドでホストされる複数のタイプのサービス(コンピューティング、ストレージなど)が含まれます |

| クラウドサービスの種類 | |

| IaaS(サービスとしてのインフラストラクチャ) | オンデマンドの基盤となるコンピューティング、ストレージ、ネットワーキングサービス |

| PaaS(サービスとしてのプラットフォーム) | クラウドベースのアプリケーション開発環境とフレーム |

| SaaS(サービスとしてのソフトウェア) | サブスクリプションベースのライセンスモデルでクラウドベースのアプリケーションとして提供される、SalesforceやOffice 365などのオンデマンドソリューション |

クラウドワークロードはさまざまな脅威に対して脆弱

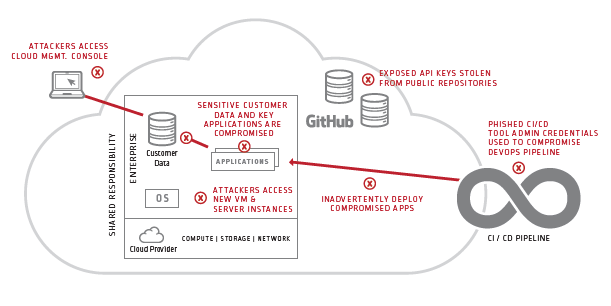

.クラウドの資産とワークロードは、データ侵害、ランサムウェア、DDoS攻撃、フィッシング攻撃など、さまざまなサイバーセキュリティの脅威にさらされます。サイバー攻撃者は、盗まれた認証情報や侵害されたアプリケーションを使用してクラウドセキュリティの脆弱性を悪用し、攻撃を仕掛けたり、サービスを妨害したり、機密データを盗み取ります。強力なクラウドセキュリティシステムとプラクティスは、ビジネスクリティカルなアプリケーションの可用性を維持し、機密情報を保護し、規制へのコンプライアンスを確保するための基盤となります。

クラウドセキュリティの責任は、クラウドプロバイダーとお客様の間で共有されます

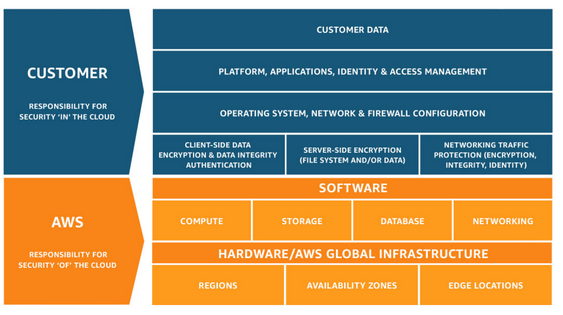

クラウドのセキュリティプラクティスは、多くの点で従来のITおよびネットワークのセキュリティプラクティスと似通っていますが、いくつかの重要な違いがあります。従来のITセキュリティとは異なり、クラウドセキュリティは通常、共有責任モデルであり、基盤となるインフラストラクチャ(クラウドストレージサービス、クラウドコンピューティングサービス、クラウドネットワーキングサービスなど)のセキュリティ管理はクラウドサービスプロバイダーが担当し、ハイパーバイザー上のすべてのセキュリティ(ゲストオペレーティングシステム、ユーザー、アプリケーション、データなど)は顧客が管理する責任があります。以下の図は、AWSが義務付けている共有責任モデルを示しています。

クラウドのお客様向けセキュリティのベストプラクティス

クラウドのお客様は、クラウドベースのアプリケーションとデータを保護し、セキュリティリスクを軽減するために、さまざまなセキュリティ対策を講じる必要があります。クラウドセキュリティのベストプラクティスに含まれるもの:

- クラウド管理コンソールのセキュリティ保護。すべてのクラウドプロバイダーが、アカウントの管理、サービスの設定、問題のトラブルシューティング、使用状況と課金の監視を行うことができる管理コンソールを提供しています。これらはしばしばサイバー攻撃者の標的となります。組織は、攻撃やデータ漏洩を防ぐために、クラウド管理コンソールへの特権アクセスを厳密に制御および監視する必要があります。

- バーチャルインフラストラクチャの保護。バーチャルサーバー、データストア、コンテナ、その他のクラウドリソースも、サイバー攻撃者の一般的な標的となります。サイバー攻撃者は、Puppet、Chef、Ansibleなどの自動プロビジョニングツールを利用して攻撃を仕掛け、サービスを妨害します。ユーザーであるお客様は、クラウド自動化スクリプトやプロビジョニングツールへの不正アクセスを防止するために、強力なセキュリティシステムとプラクティスを導入する必要があります。

- API SSHキーの保護。ラウドアプリは通常、APIを呼び出して、サーバーの停止や起動、コンテナのインスタンス化、その他の環境変更を行います。SSHキーなどのAPIアクセス認証情報は、多くの場合、アプリケーションにハードコードされ、GitHubなどのパブリックリポジトリに配置されており、悪意のある攻撃者の標的となります。組織は、埋め込みSSHキーをアプリケーションから削除し、許可されたアプリケーションのみがアクセスできるようにする必要があります。

- 埋め込みSSHキーDevOps管理コンソールとツールの保護。ほとんどのDevOps組織が、アプリケーションをクラウドで開発および実装する際に、CI/CDツールのコレクションを使用しています。攻撃者は、攻撃を仕掛けたり、データを盗み出すために、DevOps管理コンソールやツールを悪用することがしばしばあります。お客様は、リスクを軽減するために、アプリケーション開発および配信パイプラインの各段階で使用されるツールと管理コンソールへのアクセスを厳密に制御および追跡する必要があります。

- DevOpsパイプラインコードの保護。攻撃者は、開発および配信パイプライン全体を通じて、クラウドアプリケーションの脆弱性を悪用する場合もあります。開発者は、共有ストレージまたはパブリックコードリポジトリに保存されているソースコードにセキュリティ認証情報をハードコードすることがよくあります。この場合、アプリケーションの認証情報が悪用されたり、機密情報が盗まれて、大きな損害が引き起こされる可能性があります。ユーザーのお客様は、ソースコードからシークレットを削除し、ポリシーに基づいてアクセスを自動的に監視および制御するシステムとプラクティスを適切に導入する必要があります。

- SaaSアプリケーションの管理者アカウントの保護。ユーザーとサービスを管理するための管理コンソールがすべてのSaaSサービスに含まれています。SaaS管理者アカウントは、ハッカーやサイバー犯罪者の一般的な標的です。ユーザーのお客様は、SaaSのセキュリティを確保するために、SaaS管理コンソールのアクセス権限を厳密に制御および監視して、リスクを軽減する必要があります。

クラウドセキュリティの詳細