Sicurezza sul cloud significa proteggere l’integrità di applicazioni, dati e infrastruttura virtuale che risiedono sul cloud. Il termine si applica a tutti i modelli d’implementazione del cloud (cloud pubblico, cloud privato, cloud ibrido, multi-cloud) e a tutti i tipi di servizi e soluzioni on-demand che risiedono sul cloud (IaaS, PaaS, SaaS). In linea generale, per i servizi basati sul cloud, il responsabile della protezione dell’infrastruttura sottostante è il fornitore del servizio, mentre il cliente ha la responsabilità di proteggere applicazioni e dati sul cloud.

| Modelli di implementazione del cloud | |

|---|---|

| Cloud pubblico | Un’offerta pubblica multi-tenant come Amazon Web Services (AWS), Microsoft Azure o Google Cloud Platform (GCP) |

| Cloud privato | Un ambiente cloud riservato esclusivamente a un’unica entità aziendale (ma solitamente condiviso da diverse organizzazioni all’interno della stessa entità) |

| Cloud ibrido | Una combinazione tra servizi cloud pubblici e privati on-premise |

| Multi Cloud | Una combinazione tra servizi cloud; include tipicamente diversi tipi di servizi (computing, storage, ecc.) residenti su più cloud pubblici e privati |

| Tipi di servizi cloud | |

|---|---|

| Infrastructure as a Service (IaaS) | I servizi on-demand di storage, computing e networking sottostanti |

| Platform as a Service (PaaS) | Ambienti e infrastrutture basate sul cloud per lo sviluppo di applicazioni |

| Software as a Service (SaaS) | Soluzioni on-demand come Salesforce o Office 365 che vengono erogate come applicazioni basate sul cloud con modelli di licenza basati su abbonamento |

I carichi di lavoro su cloud sono vulnerabili a diverse minacce

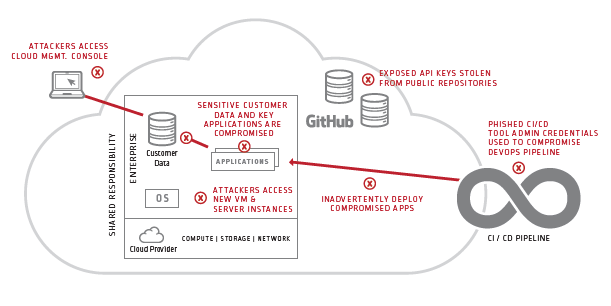

Gli asset e i carichi di lavoro sul cloud sono esposti a un’ampia varietà di minacce alla cyber-sicurezza, come le violazioni dei dati, i ransomware e gli attacchi DDoS o phishing. Gli aggressori informatici possono sfruttare le vulnerabilità di sicurezza sul cloud utilizzando credenziali trafugate o applicazioni compromesse per lanciare attacchi, interrompere servizi o trafugare dati sensibili. Diventa quindi fondamentale disporre di sistemi e pratiche di sicurezza di grande solidità per il cloud, in grado di preservare la disponibilità delle applicazioni business-critical, salvaguardare le informazioni riservate e garantire la conformità normativa.

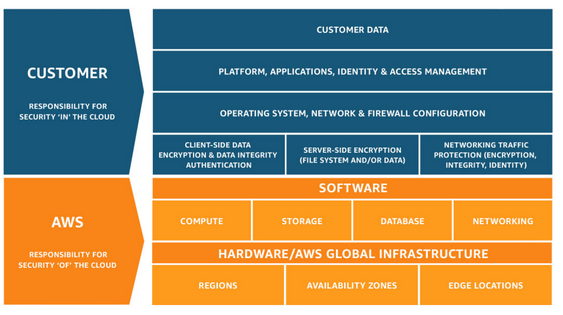

La sicurezza sul cloud è una responsabilità condivisa tra fornitore del servizio cloud e cliente

Le pratiche di sicurezza sul cloud sono per molti versi analoghe a quelle tradizionali di sicurezza IT e di rete, però con alcune differenze fondamentali. A differenza della sicurezza IT tradizionale, la sicurezza sul cloud è tipicamente governata da un modello a responsabilità condivisa, secondo il quale il fornitore del servizio cloud ha la responsabilità di gestire la sicurezza dell’infrastruttura sottostante (ovvero i servizi di cloud storage, cloud computing e cloud networking), mentre il cliente è responsabile della gestione della sicurezza di quello che si trova al di sopra dell’hypervisor (ad esempio, sistemi operativi, utenti, applicazioni e dati guest). Il seguente diagramma illustra il modello a responsabilità condivisa imposto da AWS.

Best practice di sicurezza per i clienti Cloud

I clienti Cloud devono istituire diverse procedure di sicurezza per proteggere applicazioni e dati residenti sul cloud e mitigare i rischi per la sicurezza. Le best practice per la sicurezza sul cloud più comuni includono:

- Protezione della console di gestione del cloud. Tutti i provider di servizi cloud offrono console di gestione per amministrare gli account, configurare i servizi, risolvere i problemi e monitorare l’utilizzo e la fatturazione. Queste vengono spesso prese di mira dagli attaccanti informatici. Le organizzazioni devono controllare e monitorare rigidamente l’accesso privilegiato alle console di gestione del cloud, per prevenire attacchi e perdite di dati.

- Protezione dell’infrastruttura virtuale. Anche i server, gli archivi di dati, i container e le altre risorse virtuali sul cloud sono spesso un obiettivo degli attaccanti informatici. I malintenzionati possono cercare di sfruttare gli strumenti di provisioning automatico come Puppet, Chef e Ansible per sferrare attacchi e pregiudicare i servizi.I clienti devono quindi implementare sistemi e pratiche di sicurezza di grande solidità per prevenire gli accessi non autorizzati agli script di automazione e agli strumenti di provisioning sul cloud.

- Protezione delle chiavi SSH per API. Solitamente, le applicazioni sul cloud richiamano le API per arrestare o avviare server, istanziare container e apportare altre modifiche all’ambiente. Le credenziali di accesso alle API, come le chiavi SSH, vengono spesso incluse nel codice delle applicazioni e rese disponibili in repository pubblici come GitHub, dove vengono prese di mira dai malintenzionati.Le organizzazioni devono quindi rimuovere le chiavi SSH incorporate dalle applicazioni e fare in modo che solo le applicazioni autorizzate possano accedere a tali chiavi.

- Protezione di console amministrative e strumenti DevOps. Molte organizzazioni DevOps si basano su una raccolta di strumenti CI/CD per sviluppare e implementare le applicazioni sul cloud. Spesso i malfattori provano a sfruttare console amministrative e strumenti DevOps per lanciare attacchi o trafugare dati. Per mitigare i rischi, i clienti devono mantenere un rigido controllo su strumenti e console amministrative utilizzate in ogni fase di sviluppo dell’applicazione e sulla pipeline di erogazione, nonché monitorarne gli accessi con la massima attenzione.

- Protezione del codice sulla pipeline DevOps. Gli attaccanti possono anche provare a sfruttare le vulnerabilità delle applicazioni sulla pipeline di sviluppo ed erogazione. Gli sviluppatori spesso incorporano le credenziali di sicurezza nel codice sorgente conservato su storage condivisi o su repository di codice pubblici. Nelle mani sbagliate, le credenziali delle applicazioni possono essere utilizzate per trafugare informazioni proprietarie o causare disastri. I clienti devono rimuovere i secret dal codice sorgente ed implementare sistemi e pratiche mirate al controllo e al monitoraggio automatico degli accessi in base a policy.

- Protezione degli account amministrativi per le applicazioni SaaS. Ogni offerta SaaS include una console di gestione per amministrare utenti e servizi. Gli account amministrativi SaaS sono un obiettivo frequente per hacker e cyber-criminali. I clienti devono controllare e monitorare rigidamente i privilegi di accesso alle console amministrative per garantire la sicurezza SaaS e ridurre i rischi.

Maggiori informazioni sulla sicurezza sul cloud