Für viele Mitarbeiter sieht die morgendliche Arbeitsroutine heute ganz anders aus als früher. Anstatt ins Büro zu gehen, machen sie sich ihren Kaffee, „pendeln“ zu ihrem Heimarbeitsplatz und verbinden sich mit einem Virtual Private Network (VPN), um auf Unternehmensressourcen und -anwendungen zugreifen zu können.

Das VPN ist eine der bewährtesten, wenn auch riskantesten Lösungen für den sicheren Fernzugang. Ich nenne es riskant, denn wenn diese Fernzugänge nicht ordnungsgemäß implementiert und gewartet werden, könnten Angreifer Schwachstellen ausnutzen, um privilegierten Zugang auf sensible Systeme und Daten zu erhalten. Tatsächlich entscheiden sich viele Unternehmen für neue Möglichkeiten zur Vernetzung ihrer Remote-Mitarbeiter, die VPNs oder Agenten überflüssig machen und dabei helfen, Abläufe und Benutzer-Workflows zu optimieren.

Für Unternehmen, die VPNs verwenden, ist es wichtig, dass der VPN-Stack ordnungsgemäß gepatcht und korrekt verschlüsselt wird. Außerdem müssen Traffic-Muster und -Nutzung kontinuierlich überwacht werden. Noch wichtiger ist es sicherzustellen, dass Benutzer, die sich am VPN anmelden, in hohem Maße überprüft werden, die Geräte validiert werden und die damit verbundenen Privilegien und Berechtigungen mit dem Least-Privilege-Prinzip übereinstimmen. – Klingt das nicht nach den Grundprinzipien der Zero-Trust-Sicherheit?

Betrachten wir nun fünf bewährte Verfahren zur Implementierung von VPN im Kontext dieser drei Säulen der Zero-Trust-Sicherheit.

Regel Nr. 1: Benutzer verifizieren: Stellen Sie sicher, dass die VPN-Lösung Multi-Faktor-Authentifizierung (MFA) über RADIUS und/oder SAML unterstützt.

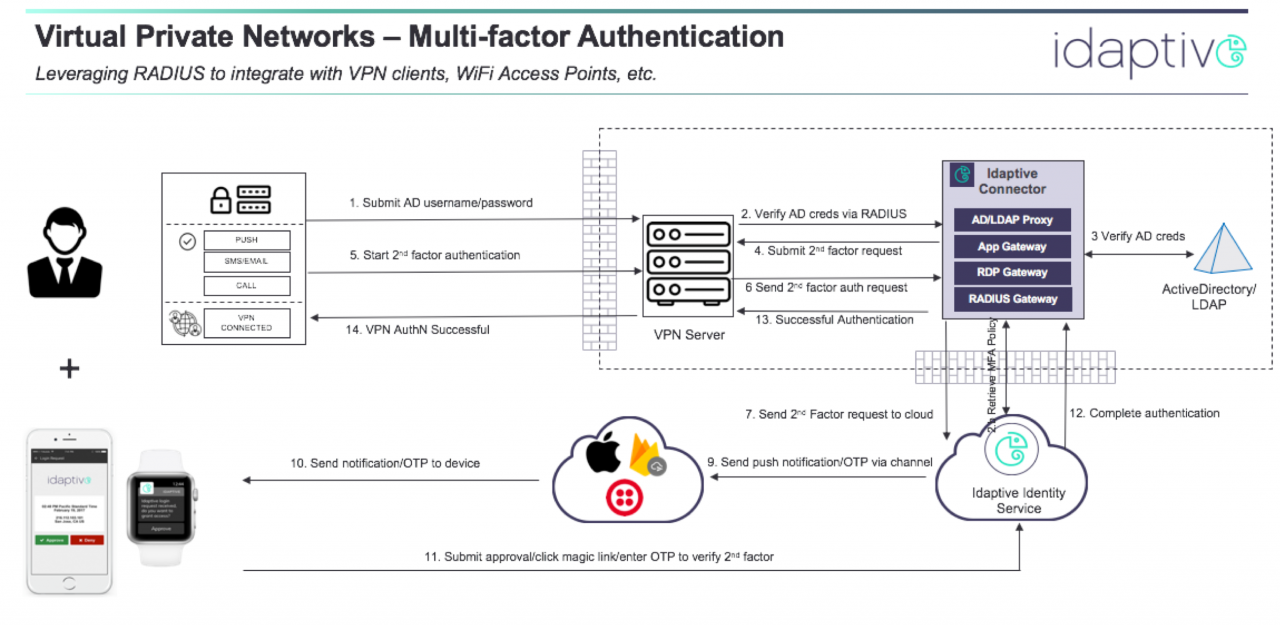

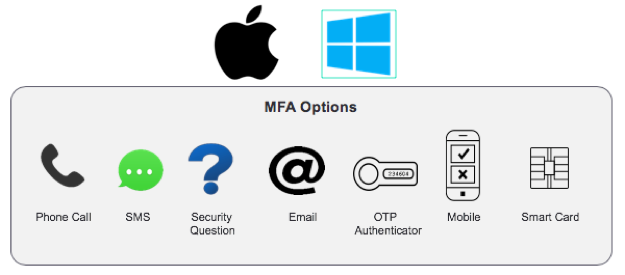

Die meisten VPN-Lösungen unterstützen unterschiedliche Authentifizierungsmechanismen, je nach VPN-Typ (Site-to-Site, Remote-Benutzer). Ein Typus, der MFA unterstützt, ist die Verwendung von RADIUS, bei dem der VPN-Server zu einem RADIUS-Client auf einen RADIUS-Server wird, der wiederum in der Lage ist, eine Multi-Faktor-Authentifizierung durchzuführen. CyberArk Idaptive Connector-Software kann beispielsweise sowohl als RADIUS-Server als auch als AD-Proxy zur Durchführung der AD-Authentifizierung dienen und einen zweiten Faktor in Form eines mobilen Authentifikators, OATH OTP, E-Mail darstellen.

Die folgende Abbildung zeigt die verschiedenen Schritte der RADIUS-basierten Authentifizierung zwischen dem RADIUS-Client und dem CyberArk Idaptive Connector, der unter anderem als RADIUS-Server dient.

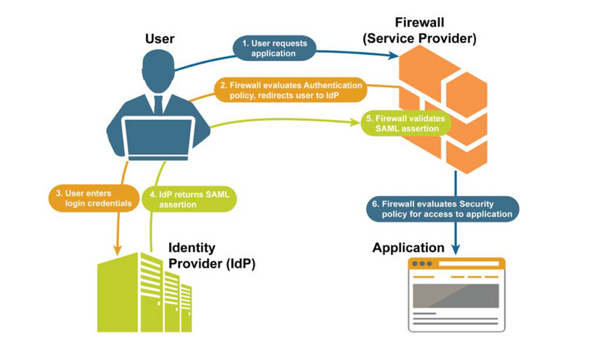

Eine weitere Möglichkeit, ein VPN mit einem externen IDP zur Authentifizierung zu integrieren, ist SAML. Dies wird nicht von allen VPN-Anbietern unterstützt, aber wenn es unterstützt wird, muss kein Desktop-VPN-Client auf den Endpoints installiert werden. Unten sehen Sie eine Abbildung, wie dies mit der Global Protect-Lösung von Palo Alto Network funktioniert.

Wenn Sie also nach einer sicheren VPN-Lösung suchen, stellen Sie sich die folgenden Fragen:

- Unterstützt sie Multi-Faktor-Authentifizierung?

- Erfordert die Lösung die Installation eines VPN-Clients auf den Endgeräten? Wenn ja, welche Authentifizierungsmechanismen kann sie unterstützen? Einige Mechanismen werden beispielsweise direkt an den Authentifizierungsanbieter (AP) zur Verifizierung vom Mechanismus gesendet, und einige verlangen, dass der Endbenutzer mit dem VPN-Client interagiert, um einen Code einzugeben (z. B. OATH OTP-Code), der dann zur Verifizierung an den AP gesendet wird.

- Unterstützt die Lösung einen clientlosen VPN-Authentifizierungsmechanismus wie SAML? Dies ist besonders komfortabel, da der IT-Administrator nicht dafür sorgen muss, dass jeder Client mit der richtigen Version des Clients installiert wird und somit ein breiteres Spektrum an Endgeräten sicher nutzen kann. Einige Clients (Ciscos Anyconnect ist ein Beispiel) unterstützen eingebettete Browser, die dann SAML unterstützen können.

Regel Nr. 2: Zugang beschränken: Stellen Sie sicher, dass der RADIUS-Server mit bestimmten Attributen arbeiten kann, um den Zugang und die Autorisierung einzuschränken.

Die herstellerspezifischen Attribute sind notwendig, wenn Sie Benutzern Berechtigungen für mehr als einen Zugangstyp erteilen möchten. Beispielsweise kann dem Benutzer basierend auf der Benutzerrolle eine bestimmte Berechtigungsstufe zugewiesen werden, wodurch der Zugang eingeschränkt wird. Die VSAs können in Kombination mit RADIUS-definierten Attributen verwendet werden. Dieser Link zeigt beispielsweise die VSAs von Ciscos.

Regel Nr. 3: Benutzer verifizieren: Der Authentifizierungsanbieter (in unserem Fall CyberArk Idaptive) ist in der Lage, eine heterogene VPN-Umgebung zu unterstützen.

Oft kann ein Unternehmen mehrere VPN-Anbieter mit einer Kombination aus Protokollunterstützung für Authentifizierung und Zugangskontrolle haben. Der RADIUS-Server/IDP muss verschiedene Authentifizierungsprofile unterstützen, z. B. für die verschiedenen VPN-Server (RADIUS-Clients). Wenn beispielsweise von einem VPN-Server aus auf sensiblere Ressourcen zugegriffen wird, kann ein Authentifizierungsprofil mit stärkerer Authentifizierung angewendet werden als bei einem anderen VPN-Server mit weniger kritischen Ressourcen.

Regel Nr. 4: Intelligente Zugangsbeschränkung: Die IDP-Lösung ist in der Lage, eine adaptive, risikobewusste Lösung anzubieten.

Selbst für einen einzelnen VPN-Server muss der Authentifizierungsanbieter in der Lage sein, Anomalien des Benutzerverhaltens zu erkennen und je nach Risiko des Benutzers unterschiedliche Voraussetzungen der Authentifizierung vorsehen. Dies ist besonders im aktuellen Szenario wichtig, in dem die meisten, wenn nicht sogar fast alle Mitarbeiter in absehbarer Zukunft aus der Ferne arbeiten werden.

Regel Nr. 5: Validierung des Geräts: Das Endgerät selbst ist durch MFA und bedingten Zugang geschützt.

Da die Benutzer Remote-Zugang haben und möglicherweise auch ihre eigenen Geräte (BYOD) verwenden, ist es wichtig, nur Benutzern Zugang zu gewähren, die von MFA im Rahmen der Anmeldung am Gerät selbst verifiziert wurden.

Weitere Informationen zum Schutz Ihrer Remote-Mitarbeiter finden Sie in unserem Risk Distancing Resource Center.