Per molti dipendenti, la routine di lavoro mattutina è molto diversa rispetto al passato. Invece di recarsi in ufficio, preparano il caffè, “si spostano” nel proprio home office e si collegano a una Virtual Private Network (VPN) per accedere alle risorse e alle applicazioni aziendali.

La VPN è una delle soluzioni più testate in termini di tempo, seppur un po’ rischiosa, per l’accesso remoto sicuro. La definisco rischiosa perché, se non implementata e mantenuta correttamente, gli aggressori potrebbero sfruttare le falle per ottenere l’accesso privilegiato a sistemi e dati sensibili. Alcune aziende optano infatti per nuovi modi per connettere il proprio personale da remoto, eliminando così la necessità di ricorrere a VPN o agenti e contribuendo a ottimizzare le operazioni e i flussi di lavoro degli utenti.

Per le aziende che utilizzano VPN, è importante che lo stack VPN sia adeguatamente sottoposto a patch, utilizzi la giusta crittografia e monitori continuamente modelli di traffico e l’utilizzo dello stesso. Ancora più importante è garantire che gli utenti che accedono alla VPN vengano verificati con un elevato livello di garanzia, che i dispositivi siano convalidati e che i relativi privilegi e diritti siano in linea con il principio del privilegio minimo… Non sembra questo forse il principio base della sicurezza Zero Trust?

Esaminiamo cinque regole di buona prassi per implementare le VPN nel contesto di questi tre pilastri della sicurezza Zero Trust.

Regola # 1: Verifica degli utenti: verifica che la soluzione VPN supporti l’autenticazione con fattori multipli (MFA) tramite RADIUS e/o SAML.

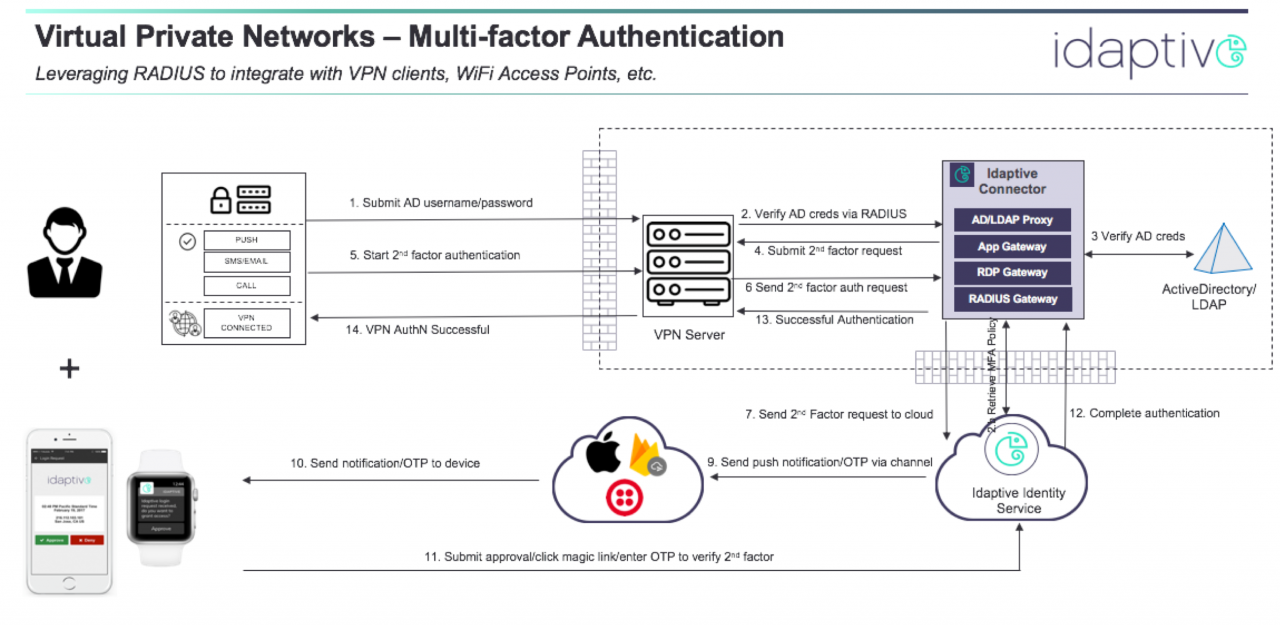

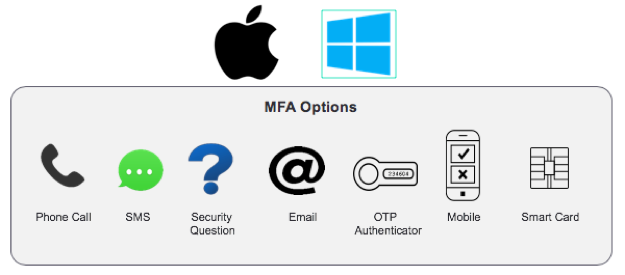

La maggior parte delle soluzioni VPN supportano diversi tipi di meccanismi di autenticazione, a seconda del tipo di VPN (site-to-site, utente remoto). Un tipo che supporta l’MFA è l’utilizzo di RADIUS, in cui il server VPN diventa un client RADIUS verso un server RADIUS, che a sua volta è in grado di eseguire un’autenticazione a fattori multipli. Ad esempio, il software CyberArk Idaptive connector può fungere da server RADIUS e da proxy di AD per eseguire l’autenticazione AD, nonché presentare un secondo fattore sotto forma di autenticatore mobile, OATH OTP, e-mail, per il secondo fattore.

La figura seguente mostra i vari passaggi coinvolti nell’autenticazione basata su RADIUS tra il client RADIUS e CyberArk Idaptive Connector, che funge da server RADIUS (tra le altre cose).

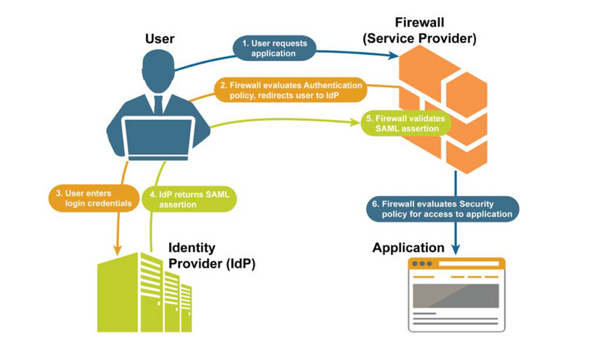

Un altro modo per integrare una VPN con un IDP esterno per l’autenticazione è tramite SAML. Questa opzione non è supportata da tutti i fornitori di VPN, ma se supportata, non sarà necessario installare un client VPN desktop sugli endpoint. Di seguito è riportata un’illustrazione di come questo meccanismo funziona con la soluzione Global Protect di Palo Alto Network.

Quindi, quando cerchi una soluzione VPN, fatti le seguenti domande:

- Supporta MFA?

- La soluzione richiede l’installazione di un client VPN sugli endpoint? Se sì, quali meccanismi di autenticazione è in grado di supportare? Ad esempio, alcuni meccanismi vengono inviati direttamente al provider di autenticazione (AP) per la verifica da parte del meccanismo, mentre altri richiedono che l’utente finale interagisca con il client VPN per inserire un codice (ad es. il codice OATH OTP), che viene poi inviato all’AP per la verifica.

- La soluzione supporta un meccanismo di autenticazione VPN indipendente dal client come SAML? Ciò è particolarmente pratico, in quanto l’amministratore IT non deve garantire che ciascun client sia installato con la giusta versione del client, per cui è in grado di adottare una gamma più ampia di endpoint in maniera sicura. Alcuni client (ad esempio Anyconnect di Cisco) sono supportati da browser incorporati, che possono quindi supportare SAML.

Regola # 2: Limitazione dell’accesso: Assicurati che il server RADIUS sia in grado di operare con attributi specifici per limitare l’accesso e l’autorizzazione.

Gli attributi specifici del fornitore sono necessari se si desidera concedere l’autorizzazione agli utenti per più di un tipo di accesso. Ad esempio, in base al ruolo, è possibile concedere all’utente un particolare livello di privilegi, limitandone in tal modo l’accesso. I VSA possono essere utilizzati in combinazione con attributi definiti da RADIUS. Ad esempio, questo link mostra i VSA di Ciscos.

Regola # 3: Verifica degli utenti: La soluzione del fornitore dell’autenticazione (CyberArk Idaptive nel nostro caso) è in grado di supportare un ambiente VPN eterogeneo.

Spesso un’azienda può avere fornitori di VPN multipli con un mix di supporto di protocolli per l’autenticazione e il controllo degli accessi. Il server RADIUS/IDP deve essere in grado di supportare profili di autenticazione diversi, ad esempio per i vari server VPN (client RADIUS). Ad esempio, se si accede a più tipi di risorse sensibili da un server VPN, è possibile applicare un profilo di autenticazione con autenticazione più forte, rispetto a quello di un server VPN diverso con risorse meno critiche.

Regola # 4: Limitare l’accesso in modo intelligente: La soluzione IDP è in grado di offrire una soluzione adattativa e sensibile ai rischi.

Anche per un singolo server VPN, il provider dell’autenticazione deve essere in grado di offrire un modo per rilevare le anomalie comportamentali degli utenti e presentare sfide diverse a seconda del rischio dell’utente. Ciò è particolarmente importante nello scenario attuale, in cui la maggior parte dei lavoratori, se non tutti, lavorerà da remoto per il prossimo futuro.

Regola # 5: Convalida del dispositivo: L’endpoint stesso è protetto da MFA e accesso condizionale.

Siccome gli utenti sono remoti, e magari utilizzano anche i propri dispositivi personali (BYOD), è importante concedere l’accesso a tali dispositivi solamente agli utenti che sono stati verificati da MFA come parte dell’accesso al dispositivo stesso.

Per ulteriori informazioni sulla protezione della forza lavoro remota, visita il nostro Centro Risorse dedicato al distanziamento dai Rischi.