Un rançongiciel est un type de logiciel malveillant conçu pour extorquer de l’argent aux victimes. Une fois activé, un rançongiciel empêche les utilisateurs d’interagir avec leurs fichiers, leurs applications ou leurs systèmes jusqu’au paiement d’une rançon, qui prend généralement la forme d’une monnaie intraçable de type Bitcoin. Dans certains cas, la victime reçoit l’instruction de payer le malfaiteur avant une heure donnée sous peine de perdre l’accès à ses actifs pour toujours. Dans d’autres cas, le malfaiteur augmente périodiquement le montant de la rançon jusqu’à ce que la victime paie.

Les infections par rançongiciel sont courantes et coûteuses. Selon les spécialistes en sécurité de CyberSecurity Ventures, d’ici 2021, une entreprise sera victime d’un rançongiciel toutes les 11 secondes et le coût annuel global des rançongiciels s’élèvera à 20 milliards de dollars US. Même si les rançongiciels touchent les entreprises et institutions de tous types et de toutes tailles, les attaquants ciblent souvent les grandes entreprises et les organismes gouvernementaux, qui disposent de fonds plus importants.

Comme les attaques par rançongiciel sont menées par des cybercriminels, les autorités déconseillent en général de payer les rançons. Selon le FBI, le paiement d’une rançon ne garantit en aucun cas que vous récupérerez l’accès à vos données chiffrées. Certaines victimes qui paient une rançon ne reçoivent jamais de clé de déchiffrement. Certaines sont extorquées pour verser une somme supplémentaire après le paiement de la rançon initiale. Pire encore, certaines victimes qui paient la rançon sont de nouveau attaquées par le même criminel quelque temps après la première attaque.

Les rançongiciels évoluent constamment

Les rançongiciels ont considérablement évolué au fil des années. Les premières attaques verrouillaient l’ordinateur en désactivant les fonctionnalités du clavier ou de la souris. Dans la plupart des cas, il était possible d’ignorer les demandes de rançon et de restaurer l’ordinateur à un état antérieur normal en utilisant des outils de suppression de logiciels malveillants disponibles sur le marché.

Aujourd’hui, les rançongiciels sont sophistiqués et invasifs. Ils peuvent se répandre rapidement dans une organisation, en neutralisant au passage les utilisateurs et en interrompant les opérations métier. Certains rançongiciels vont même plus loin, en lançant des attaques DDoS. Toutes les plateformes sont concernées, y compris les terminaux Windows, les serveurs Windows et même les Mac. D’autres malfaiteurs volent des données confidentielles ou des informations compromettantes et menacent de les révéler au grand public.

Exemples d’attaques célèbres par rançongiciel menées au cours de ces dernières années :

- L’attaque NotPetya de 2017 chiffrait de façon irréversible le master boot record des ordinateurs utilisant le système d’exploitation Windows. Les coûts causés par cette attaque sont estimés à plus de 10 milliards de dollars US dans le monde entier. L’attaque a mis à mal de grandes entreprises internationales comme Merck, Maersk et FedEx, qui ont évalué à 300 millions de dollars US les pertes dues à cet incident.

- Le ver WannaCry de 2017 a infecté plus de 200 000 ordinateurs dans plus de 150 pays, semant le chaos au sein d’organisations comme la NHS au Royaume-Uni, qui a dû fermer des établissements de santé critiques, annuler des opérations chirurgicales et refuser des patients pendant plusieurs jours. Selon une estimation de la situation, l’impact économique total de l’attaque WannaCry a atteint 4 milliards de dollars US.

- L’attaque de 2019 RobbinHood a paralysé les services informatiques de la ville de Baltimore pendant presque un mois. Elle a désactivé la messagerie électronique, la messagerie vocale, une base de données utilisée pour les amendes de stationnement et un système de paiement des factures d’eau, des impôts fonciers et des contraventions routières.

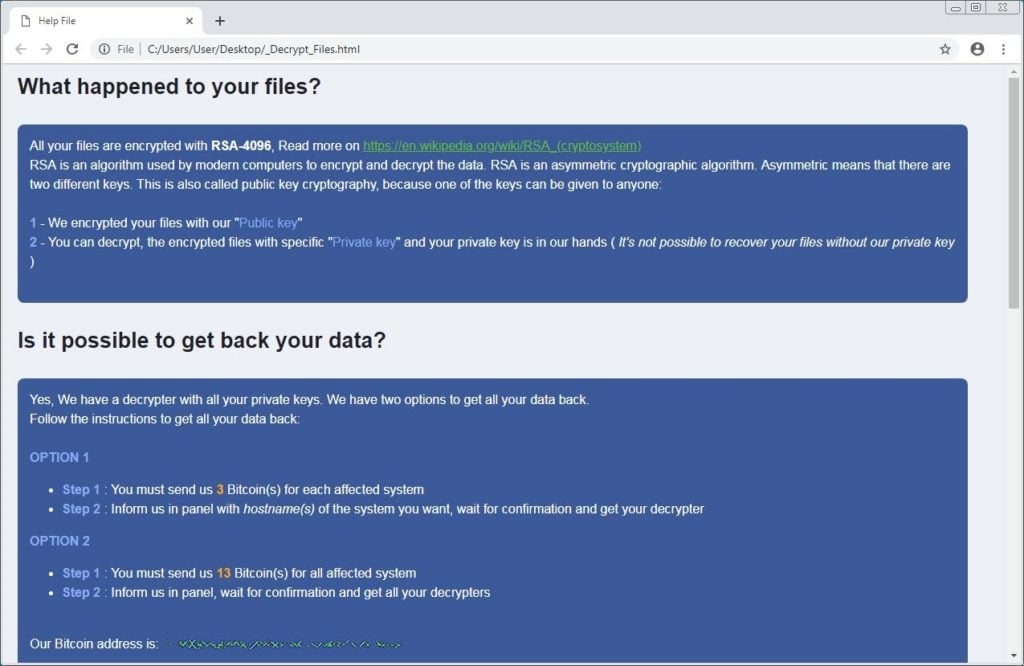

Note sur le rançongiciel RobbinHood

Éviter et neutraliser les attaques par rançongiciel

Les experts en sécurité recommandent d’adopter les pratiques suivantes pour se protéger des attaques par rançongiciel et pour la reprise de l’activité après une attaque :

- Instaurer une routine de sauvegarde de tous les serveurs et PC. Même si les sauvegardes de données n’empêchent pas les attaques, vous pouvez les utiliser pour récupérer vos données après certains types d’attaques par rançongiciel. De nombreux experts recommandent de sauvegarder les données dans le cloud pour se protéger des attaques par rançongiciel sophistiquées qui identifient et détruisent ou chiffrent les fichiers de sauvegarde locaux.

- Utiliser un antivirus et des outils de détection et de réponse sur les terminaux pour bloquer (liste noire) les variantes de rançongiciels connus au niveau du point d’entrée.

- Retirer les droits d’administrateur local dans les comptes d’utilisateurs standard pour réduire la surface d’attaque et éviter la prolifération du rançongiciel dans toute l’organisation, puisque les attaques par rançongiciel essaient de s’octroyer les droits d’administrateur local pour causer des dommages.

- Utilisez des listes grises d’applications pour vous protéger de façon proactive contre les variantes de rançongiciels inconnues jusqu’ici. Avec l’approche par liste grise, vous pouvez restreindre les droits en lecture, en écriture et en modification pour les applications inconnues, afin d’éviter qu’un rançongiciel ne chiffre vos données. Vous pouvez également utiliser des listes grises pour bloquer l’accès aux lecteurs réseau afin d’éviter que les attaques par rançongiciel ne se propagent dans toute l’entreprise.

En savoir plus sur les rançongiciels

- Protection proactive contre les rançongiciels

- CyberArk Labs : Rançongiciel

- Soyez prêts pour le prochain Wannacry