Il ransomware è un tipo di malware progettato per estorcere denaro alle vittime. Una volta attivato, il ransomware impedisce agli utenti di accedere ai propri file, programmi o sistemi finché non viene pagato un riscatto, solitamente in valuta non tracciabile come i Bitcoin. In alcuni casi, alla vittima viene imposto di pagare entro un tempo stabilito, pena la perdita permanente delle risorse in ostaggio. In altri casi, il malfattore aumenta di volta in volta il riscatto richiesto finché la vittima non paga.

Le infezioni di ransomware sono assai diffuse e molto costose. Secondo la società di ricerca in sicurezza CyberSecurity Ventures, entro il 2021 un’azienda sarà vittima di un attacco ransomware ogni 11 secondi e i costi dei danni annuali globali causati dal ransomware raggiungeranno i 20 miliardi di dollari. Il ransomware può coinvolgere imprese e istituzioni di qualsiasi dimensione e tipo, ma solitamente gli aggressori prendono di mira le imprese di grandi dimensioni e i governi più ricchi.

Poiché gli attacchi ransomware vengono lanciati da cybercriminali, le forze dell’ordine e gli esperti in sicurezza sconsigliano sempre di pagare. Secondo l’FBI, anche pagando il riscatto la possibilità di accedere nuovamente ai dati criptati non è garantita. Alcune vittime che hanno pagato il riscatto non hanno mai ricevuto la chiave di decrittazione. Ad alcuni vengono estorte ulteriori somme di denaro, dopo il pagamento del riscatto iniziale. Nei casi peggiori, le vittime che avevano pagato il riscatto furono nuovamente attaccate dallo stesso criminale.

Il ransomware è in continua evoluzione

Il ransomware si è notevolmente evoluto nel corso degli anni. I primi attacchi “computer locker” bloccavano un computer disabilitando la funzionalità della tastiera o del mouse. In gran parte dei casi, bastava ignorare la richiesta di riscatto e ripristinare il computer allo stato funzionante precedente tramite qualsiasi programma commerciale di rimozione malware.

Il ransomware moderno è invece sofisticato e invasivo. Può diffondersi rapidamente nell’intera organizzazione, disabilitando gli utenti e interrompendo l’operatività. Alcuni programmi ransomware vanno ancora oltre, e avviano attacchi DoS distribuiti. Tutte le piattaforme ne risentono, inclusi gli endpoint Windows, i server Windows e addirittura i Mac. Altri trafugano dati riservati o informazioni compromettenti e minacciano di rendere tutto pubblico.

Negli ultimi anni, hanno acquisito una certa fama i seguenti attacchi ransomware:

- L’attacco NotPetya del 2017 criptò irreversibilmente il master boot record dei computer che eseguivano il sistema operativo Windows. Si valuta che abbia causato oltre 10 miliardi di dollari di danni in tutto il mondo. L’attacco colpì aziende globali come Merck, Maersk e FedEx, che valutarono le perdite subite in 300 milioni di dollari.

- L’epidemia cryptoworm WannaCry del 2017 infettò oltre 200.000 computer in più di 150 paesi, gettando nel caos organizzazioni come l’NHS britannico, che fu obbligato a chiudere strutture sanitarie critiche, annullare interventi chirurgici e respingere i pazienti per diversi giorni. Secondo una valutazione, l’impatto economico totale dell’attacco WannaCry è stato di 4 miliardi di dollari.

- L’attacco RobbinHood del 2019 menomò i servizi informatici della città di Baltimora per quasi un mese, disabilitando la posta elettronica, la posta vocale, un database delle multe per divieto di sosta e un sistema di pagamento per bollette dell’acqua, tasse sulla casa e multe automobilistiche.

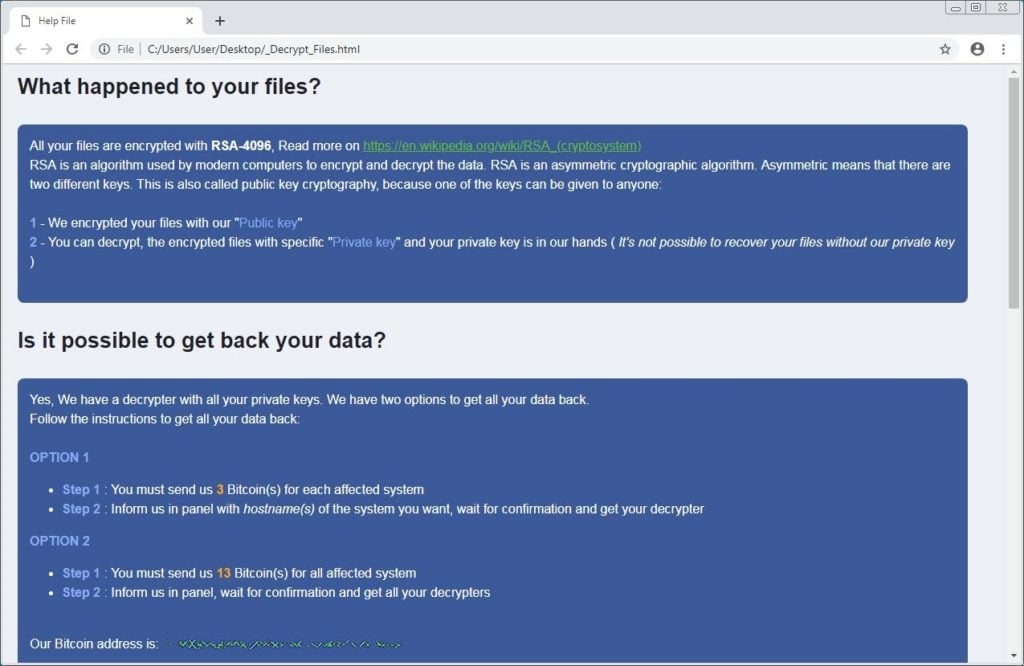

Richiesta di riscatto RobbinHood

Evitare e mitigare gli attacchi ransomware

Gli esperti in sicurezza raccomandano le seguenti procedure per difendersi e riprendersi dagli attacchi ransomware:

- Eseguire regolarmente il backup di tutti i server e i PC aziendali. I backup non sono in grado di prevenire il ransomware, me possono essere utilizzati per ripristinare il sistema dopo alcuni tipi di questi attacchi. Molti esperti raccomandano di eseguire il backup sul cloud, per proteggersi dagli attacchi ransomware più sofisticati, che identificano e distruggono i file di backup, oppure li criptano.

- Utilizzare programmi anti-virus e strumenti di rilevamento e reazione presso gli endpoint, per bloccare (inserire in blacklist) le varianti conosciute dei ransomware al punto di ingresso.

- Revocare i diritti amministrativi locali degli utenti standard per ridurre le superfici di attacco e prevenire la diffusione di ransomware in un’organizzazione, poiché alcuni attacchi ransomware mirano a ottenere proprio tali diritti per infliggere danni.

- Utilizzare il greylisting delle applicazioni per la difesa proattiva contro le varianti ransomware ancora ignote. Il greylisting consente di limitare i permessi di lettura, scrittura e modifica per le applicazioni ignote, per impedire al ransomware di crittografare i dati. È inoltre possibile utilizzare il greylisting per bloccare l’accesso alle unità di rete e impedire che gli attacchi ransomware possano propagarsi all’intera azienda.

Maggiori informazioni sul ransomware

- Protezione proattiva control il ransomware

- CyberArk Labs: Ransomware

- Pronti per il prossimo Wannacry