多くの従業員の日常業務が、以前とは大きく様変わりしています。コーヒーを片手に自宅のワークスペースから仮想プライベートネットワーク(VPN)に接続して企業のリソースやアプリケーションにアクセスすることから1日の仕事がスタートします。

VPNは、安全なリモートアクセスを提供するために、最も時間をかけて試行錯誤されてきた手段の1つです。しかしながら、適切に実装および保守されていなければ、攻撃のリスクにさらされます。攻撃者が脆弱性を見つけ出し、機密システムやデータへの特権アクセスを盗み取る可能性があります。実際、一部の組織では、VPNやエージェントを必要としないリモートワーカーの新しい接続方法を採用して、操作やユーザーワークフローの合理化に役立てています。

VPNを使用している場合、VPNスタックの適切なパッチ適用、適切な暗号化の使用、継続的なトラフィックパターンと使用状況の監視が必要です。さらに重要なのは、VPNにログオンするユーザーの高度なレベルでの保護、デバイスの検証、および関連する特権やアクセス権が最小特権の原則に沿ったものであることを確認することです……これは、信頼せずにすべてを検証するゼロトラストセキュリティのコンセプトと似通っている部分があります。

ここでは、ゼロトラストセキュリティの3つの柱に基づいて、VPNをリモートワーカーが利用する際に考慮すべき5つのベストプラクティス(原則)を紹介します。

原則 1:ユーザーの検証VPNソリューションがRADIUSおよび/またはSAMLによる多要素認証(MFA)をサポートしていることを確認してください。

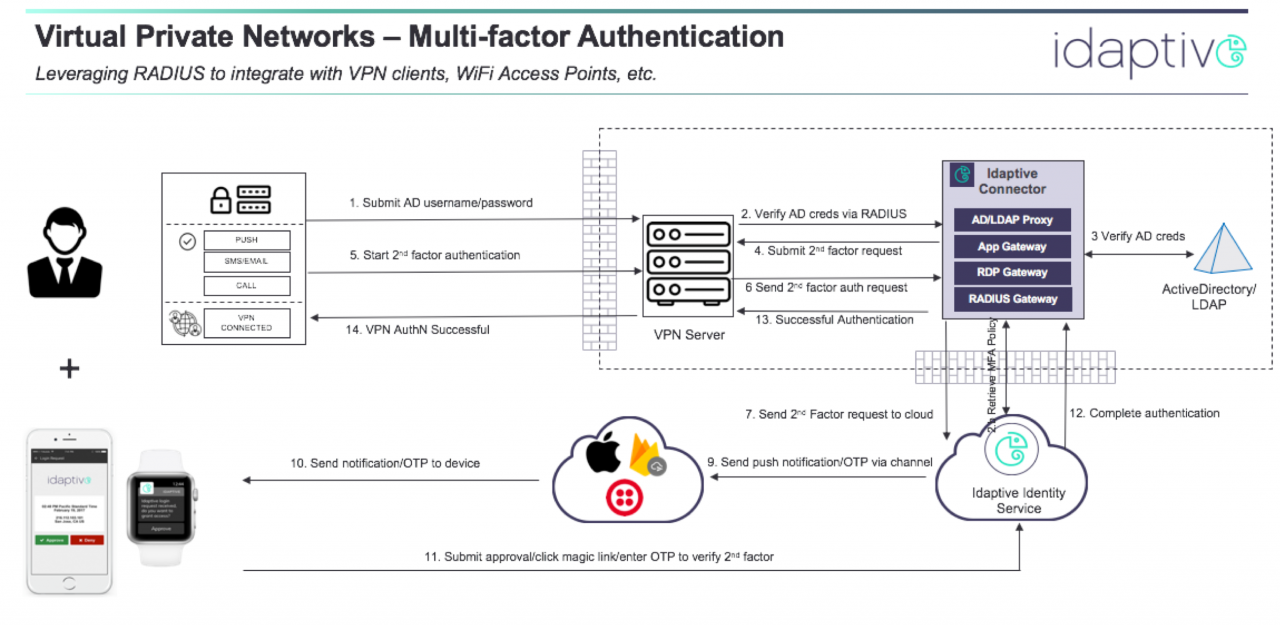

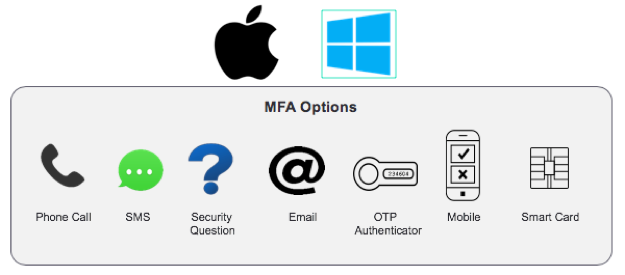

大半のVPNソリューションが、VPNのタイプ(サイト間、リモートユーザ)に応じて、さまざまなタイプの認証メカニズムをサポートしています。RADIUSは、MFAをサポートする1つのタイプです。VPNサーバがRADIUSサーバに対するRADIUSクライアントとなり、これにより多要素認証を実行できます。例えば、CyberArk Idaptiveコネクタソフトウェアは、RADIUSサーバならびにADプロキシの機能を果たすことができます。これにより、AD認証ならびにモバイル認証機能、OATH OTP、メール形式の二次認証要素が実行されます。

下の図は、RADIUSクライアントとRADIUSサーバとして機能するCyberArk Idaptive Connector間のRADIUSベースの認証に関連するステップを示しています。

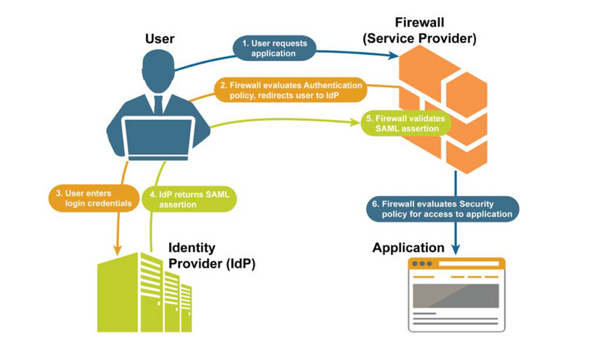

認証のためにVPNを外部IDPと統合するもう1つの方法として、SAMLが使用さます。すべてのVPNベンダーがサポートしているわけではありませんが、サポートされている場合は、デスクトップVPNクライアントをエンドポイントにインストールする必要はありません。下の図は、これがPalo Alto NetworkのGlobal Protectソリューションでどのように機能するのかを示しています。

VPNソリューションをお探しの場合、以下を改めて確認してください:

- MFAに対応しているか否か?

- エンドポイントにVPNクライアントをインストールする必要があるか否か?インストールが必要な場合、どのような認証メカニズムをサポートしているのか?例えば、一部の認証メカニズムでは、検証のために認証プロバイダー(AP)に直接プッシュされます。また、エンドユーザーがVPNライアントに接続してコード(例: OATH OTPコード)を入力して検証のためにAPに送信する場合もあります。

- SAMLなどのクライアントレスVPN認証メカニズムをサポートしているか否か?サポートされている場合、IT管理者が各クライアントに適正バージョンがインストールされていることを確認する必要がなく、安全な方法で幅広い範囲のエンドポイントを網羅できます。一部のクライアント(CiscoのAnyconnectが一例)は、組み込みブラウザをサポートしているため、SAMLをサポートできます。

原則 2:アクセス制限:RADIUSサーバーが特定の属性でアクセスと認証を制限できることを確認。

複数のタイプのアクセスに対してユーザーを許可する場合、ベンダー固有の属性が必要です。例えば、ユーザーのロールに基づいて、特定の権限レベルを付与してアクセスを制限できます。VSAは、RADIUSで定義された属性と組み合わせて使用できます。例えば、このリンクには、CiscosのVSAが示されています。

原則 3:ユーザーの検証:認証プロバイダー(弊社の場合は、CyberArk Idaptive)のソリューションは、異種のVPN環境をサポートすることができます。

認証とアクセス制御のプロトコルサポートが組み合わされた、複数のVPNベンダーが使用されている場合が多いはずです。RADIUSサーバ/IDPは、異なる認証プロファイルをサポートする必要があります(すなわち、異なるVPNサーバ/RADIUSクライアント)。例えば、VPNサーバーからより機密性の高いタイプのリソースにアクセスする場合、重要度の低いリソースを扱う別のVPNサーバーの認証プロファイルに比べて、より強力な認証を備えた認証プロファイルを適用できます。

原則 4:インテリジェントなアクセス制限:IDPは、適応性のある、リスク指向のソリューションを提供します。

単一のVPNサーバであっても、認証プロバイダーは、ユーザの異常な行動を検出する方法を提供し、ユーザのリスクに基づいて、異なる課題に対応する必要があります。これは、すべてではないにしてもほとんどの従業員が将来的にリモートで働く可能性があるという現在のシナリオでは特に重要です。

原則 5:デバイスの検証:エンドポイント自体はMFAと条件付きアクセスで保護されます。

ユーザーがリモートで私物デバイスを使用(BYOD)していると考えられる場合、デバイスへのログインの一部として、MFAによって検証されたユーザーにのみデバイスへのアクセスを許可することが重要です。

リモートワークの保護について詳しくは、リスクディスタンシングリソースセンターをご覧ください。.