9月15日に発覚したUberへのサイバー攻撃後、自ら18歳と名乗る人物が、ライドシェア最大手UberのIT環境に侵入した手口が数多くの記事を通じて伝えられています。

今回の侵害では、多要素認証メルトダウンやその他のアイデンティティセキュリティ健全性の課題など、人的要素が大きな注目を集めています。

Uberは、9月19日のセキュリティに関する声明により、いくつかの質疑に応答する一方で、Lapsus$と呼ばれるハッカー集団が関与しているとの見方を示しました。

CyberArkも今回の侵害を追及し続けていますが、「攻撃の主犯格や手口を解明することだけが、本当に重要なことなのか」という疑問を抱いています。

「侵害を想定」している場合、攻撃を受けた事実のみならず、侵害後に起こっていることに注目すべきです。

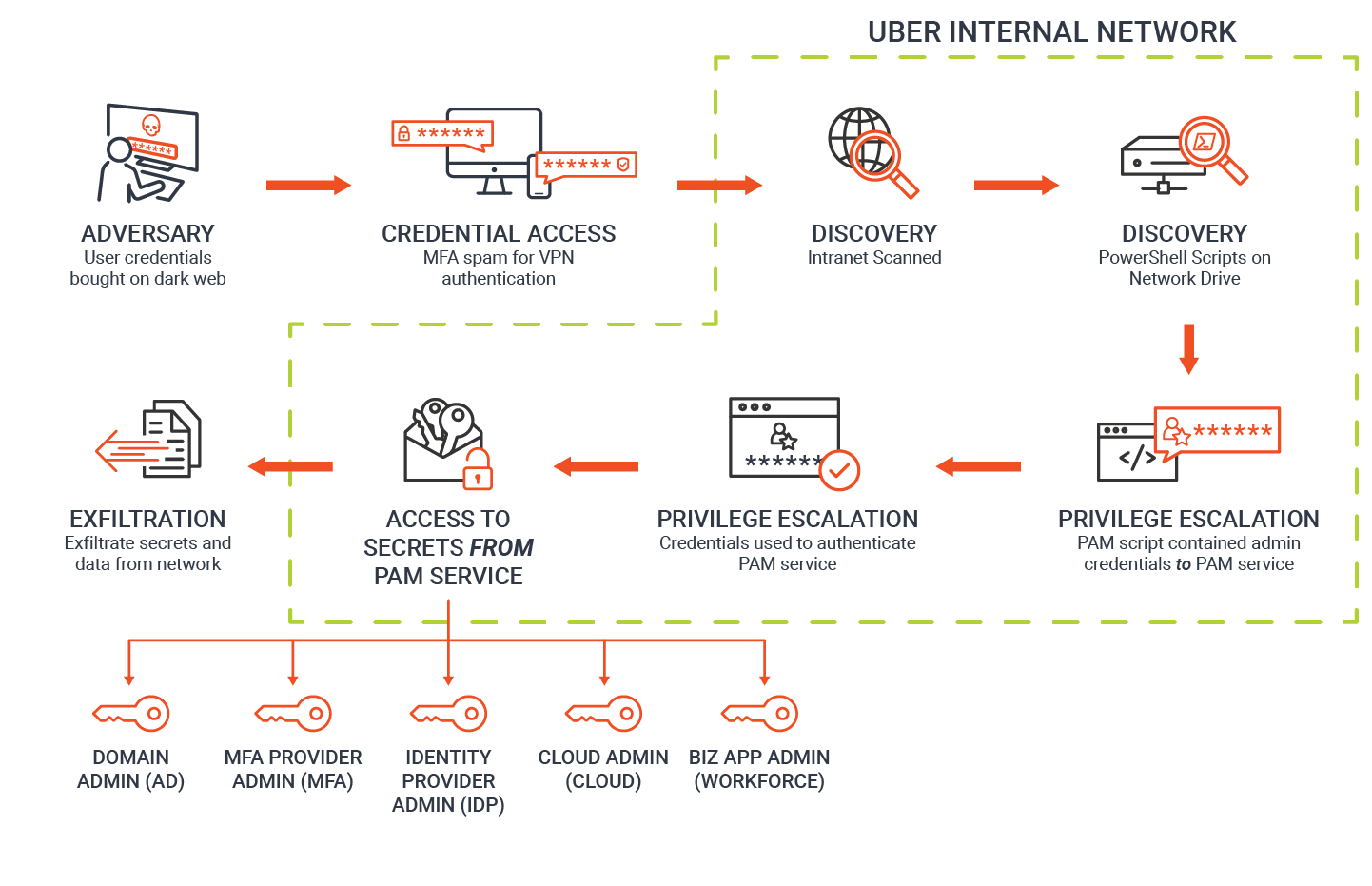

攻撃者は、組織の特権アクセス管理(PAM)ソリューション(他社ベンダーが提供)への管理レベルのアクセス権を獲得して、さらに高レベルなアクセスに昇格させたと報じられています。そこでCyberArk Red Teamは、自己分析および入手可能なレポートに基づき、この攻撃の発端となったハードコード化された認証情報に注目して、Uberへのサイバー攻撃を考察しています。

またCyberArkでは、多層防御がどのように連動して同様の攻撃を遅らせたり、またブロックしたりできるか、それらの手法についてもご説明しています。

「Uberへのサイバー攻撃に関する分析の多くが、ソーシャルエンジニアリングと複数のMFAが標的になったことを重視していますが、初回の侵入後の攻撃で何が行われたのかが重要なポイントと考えています。

設定ミスのネットワーク共有に組み込まれた認証情報が、この攻撃を解明する重要な手がかりです。

攻撃者は、PowerShellスクリプトに組込まれたPAMソリューションの認証情報を入手後に高レベルのアクセス許可を獲得し、特権を昇格させてUberのIT環境内を移動しています。

プロアクティブ(能動的)な保護は、多層防御のセキュリティ導入に基づきますが、今回の攻撃で特に明らかになったのは、侵害を想定することが最大の防御であるということです。」– Shay Nahari、CyberArk、Red Teamサービス、バイスプレジデント

Uberへのサイバー攻撃を解明:

報告されている経緯

フェーズ1:

フェーズ1:

初回の侵入。CyberArkは、攻撃者がUberのVPNインフラにアクセスする認証情報を取得し、UberのIT環境に侵入。

フェーズ2:

情報収集と機密性の高いリソースに対する特権または特権の昇格がVPNベンダーに適用されていなかった可能性が高く、Uberの従業員と同じように、ネットワーク共有にアクセスすることができました。

このネットワーク共有は、誰でもアクセスできる状態、または設定ミスにより、ACLを広範に読み取ることができました。

このネットワーク共有内で、攻撃者がUberのPAMソリューションへのハードコード化された特権認証情報を含むPowerShellスクリプトを発見。

補足:

ITチームと開発者の両方が、認証を行うために何らかの形式の認証情報を必要とするスクリプトを作成して、タスクを自動化することはよくあることです(例: 手動バックアップ、またはデータベースからデータを取得してカスタムレポートを作成するなど)。

このような認証情報として、SSHキーやAPIトークン、その他のタイプのパスワードや特権トークンなどが考えられます。

自動化して時間を節約するために、開発者がこれらの認証情報をコードに組み込むこと(ハードコード化)が一般的になっています。

これにより、コードにアクセスするすべてのユーザーが認証情報を見ることができ、これを管理およびローテーションすることは困難です。

Uberへのサイバー攻撃では、ハードコード化された認証情報が悪用されました。これにより、特権アクセス管理ソリューションへの管理レベルのアクセス許可を攻撃者が獲得しています。

これらの認証情報はしばらくの間ローテーションされていなかったとみられ、悪用されやすい状態でした。

フェーズ3:

特権昇格、PAMシステムへのアクセス。攻撃者が、特権アクセス管理ソリューションにアクセス可能なハードコード化された管理者認証情報を入手して、さらに特権を昇格。

フェーズ4:

PAMシステムからシークレットにアクセスして、重要な企業システムに到達。Uberの最新発表によると、攻撃者は、「権限を昇格させて最終的にいくつかのツール」にアクセスしています。

特権アクセス管理ソリューションからシークレットにアクセスして、深刻な被害を引き起こす可能性が高まりました:

報告によると、攻撃者は、SSOやコンソールのほか、Uberが顧客や財務の機密データを保管しているクラウド管理コンソールへのアクセスも侵害。

フェーズ5:

データ流出。Uberは今回の侵害を調査中ですが、攻撃者が「いくつかの内部Slackメッセージのほか、財務チームが請求書の管理に使用している社内ツールから情報にもアクセスまたはダウンロードした 」ことをCyberArkでは確認しています。

徹底的な防御戦略の一環として、組み込まれた認証情報に対処するためのアドバイス

CyberArkの見解は、多層防御(補完的なセキュリティ層の組み合わせ)および強力な最小特権制御を適用するゼロトラスト戦略をサポートする、プロアクティブ(能動的)な保護の必要性です。

サイバーリスクを軽減するために、おそらく最も重要なのは、

まず組み込まれた認証情報の排除に注力することです。環境のインベントリを作成して、コード、PaaS設定、DevOpsツール、社内開発アプリケーションのハードコード化された認証情報を見つけ出して削除することを推奨します。

実際にこれを行うことは容易なことではありませんが、まずはお客様の最重要な認証情報とシークレットに重点を置き、次にシークレット管理のベストプラクティスを拡張していくことで、リスクを段階的に大幅に軽減できます。

ハードコード化された認証情報に対処する計画を立てた後、防御を強化する以下の追加ステップを検討してください:

認証情報を一貫性のある最小特権の原則をまずエンドポイントから開始して、従業員および外部ベンダーに対して、業務に必要な最低限の特権レベルのみを付与。

所定の最小特権による、特権アクセス管理ソリューションを構成。

管理者が各自の業務に絶対必要な特権アカウントへのアクセス権のみを許可。

特権アカウントを使用するすべてのアクセスを隔離して認証。

- 認証情報の盗難が依然として最大のリスク要因です。

また最近見られるように、攻撃者はさまざまな経路や手口を使用して、MFAをバイパスすることにますます長けています – 今回のサーバー攻撃では、複数のMFAが回避されています。

従業員は会社のゲートキーパーでもあります。従って、定期的な従業員教育などを通じて、フィッシング攻撃を受けた場合は即座に報告することを徹底することで、ID漏洩を防ぐことができます。

進化し続けている攻撃に対する完璧な防御はあり得ません。 - 今回の攻撃は、セキュリティ実務者が長年取り組んでいる「シークレットゼロ」の課題を浮き彫りにしています:

他のすべての認証情報を保護している究極の認証情報へのアクセス権を何者かが手に入れた場合、極めて深刻な事態が生じます。

これを回避するには、強力な事前対応型ならびに事後対応型の徹底的な防御が不可欠です。

これにより、MFAが回避された場合でも(事前対応)、攻撃者が認証情報に到達する前に攻撃を特定および阻止するメカニズム(事後対応)を補強できます。 - 常時特権アクセスを最小限に抑える。

機密性の高いインフラやWebまたはクラウドコンソールへの常時アクセスを削除することで、攻撃者の横方向の移動を阻止して、重要なセキュリティソリューションの侵害を防止できます。

特に強力な認証と組み合わせた、ジャストインタイムの特権昇格により、侵害されたIDを悪用する、不正アクセスを大幅に減らし、攻撃対象範囲を制限できます。

今回の侵害は、単独の個人またはベンダーの過失によるものではありません。また単一の技術ソリューションのみでは防止できなかったといえます。

これが多層防御が非常に重要な理由です:

徹底的な防御により、攻撃者が容易に活動および移動して最終的な目標を達成することを食い止めることができます。