世界中で予想もしなかった勢いでリモートワークへの移行が進んでいます。このような状況において、CISCO社では、従業員を迅速に稼働させ、不確実性に直面した場合に決定的なリーダーシップを発揮する能力を試行しています。

従業員の生産性をサポートし、リモートワークに慣れていない従業員からの問い合わせに忙殺されているITサポートチームの負担を軽減するために、多くの組織が利便性を最優先し、セキュリティがないがしろにされています。

これはおそらく、エンドポイントセキュリティに対する初期の行動・安全規範などにおける取り組みにおいて最も顕著です。たとえば、企業ポリシーに従っていないBYOD(私物デバイスの業務利用)が急増しています。さらには、多くの場合、ITチームとセキュリティチームが従業員のデバイスにローカル管理者権限を付与しているため、従業員がさまざまなプログラムを使用して、アプリケーションやソフトウェアのダウンロード、デバイスへの接続やインストール、企業システムや情報へ簡単にアクセスできるようになっています。

ローカル管理者権限は、従業員の業務に対する積極性を促進しますが、深刻なリスクをもたらす可能性もあります。自宅で日常業務を行っている従業員が、未承認のアプリケーションやライセンスされていないソフトウェアをセキュリティ監視なしでダウンロードしているかもしれません。

また、業務およびプライベートな用途に同じデバイスが使用される場合がよくあります。オンラインのニュースサイトを閲覧したり、バーチャル授業のためにアプリを起動したり、ゲームなどをダウンロードするときに、不正なソフトウェアが安易に(また無意識のうちに)実行される可能性があります

さらには、強力なローカル管理者権限を自由に使用できるため、サイバー攻撃者や悪意のあるリモート従業員がシステム構成の変更や強力な管理アカウントの変更など、さまざまな不正活動を実行できる状況になっています。

リモートワーカーのエンドポイントデバイスが攻撃対象となり、特権認証が標的になっています。

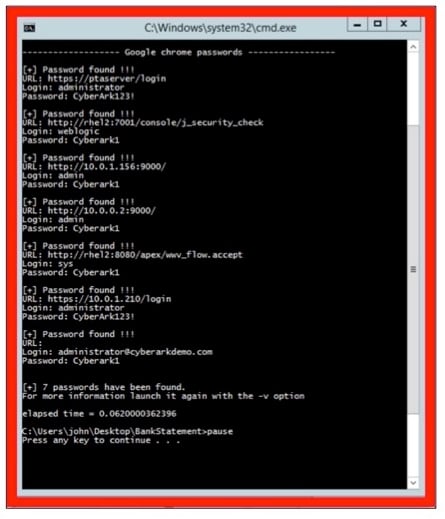

ローカル管理者権限がない場合も、従業員のデバイスは主な攻撃対象です。多数の攻撃者がデバイスの認証情報ストア(Chrome、Firefox、Chromiumなど)、チャットアプリケーション(Pidgin、Skypeなど)、電子メール(Outlook、Gmailなど)、さらにはシステム管理ツール(FileZilla、OpenSSH、VNC、WinSCPなど)に保存されているユーザーパスワードを狙っています。

攻撃者は、LaZagneなどの認証情報取得マルウェアを使用して、個人のWebアカウントや機密の企業資産のパスワードなどを取得しています。攻撃者は、パスワードを手間をかけずに最小限の労力ですばやく収集して、特権認証情報を見つけ出してアクセス権を昇格させます。デバイスを侵害して、企業のVPN接続を利用できるようになると、水平移動して特権をさらに昇格し続けて企業ネットワークの他の部分にも侵入して、重要な資産や情報にアクセスできます。

これは、以下のようにいとも容易く行われます。

従業員であるジョンは、外出禁止令に従って 3 月から在宅勤務を始めています。ヘルプデスクのサポートなしで自宅のプリンタをデバイスにリンクするなど、自由に操作できるように、ラップトップのローカル管理者権限が与えらています。このため、個人的なオンライン業務を実行するために、VPNに接続する必要はありません。

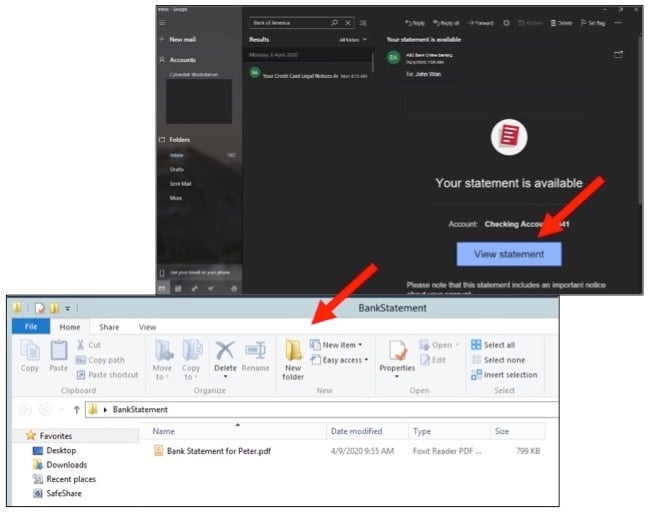

- ジョンは個人のメールアカウントにログインして銀行の毎月の明細に関するメッセージを読み、いつものように「明細を表示」をクリックしてPDFファイルをダウンロードしました。

- PDFを開くときにパスワード入力が求められました。ジョンは、「このような緊急事態のため銀行のセキュリティ対策が強化されているのだろう」と思い、銀行のパスワードを入力してリンクをクリックして銀行の明細書を開きました。

- リンクをクリックすると、添付ファイルが破損しており、無効なWebリンクにリダイレクトされました。ジョンは、これが「ドライブバイダウンロード」攻撃とは気づかずにLaZagneをダウンロードしました。マルウェアはバックグラウンドで動作して、Webブラウザやアプリケーションに保存されている認証情報(企業のアプリケーションやシステムへの認証情報を含む)を収集します。マルウェアは、これらの認証情報をリモートの攻撃者またはコマンド&コントロールサーバーに送信します。これはWindowsのコマンドプロンプトのように表示されます。ジョンはこれが不正行為であることに気づきませんでした。

広範囲にわたるローカル管理者権限、リモート従業員の注意散漫または無意識、および保護されていない認証情報が、エンドポイント攻撃に恰好の機会をもたらしています。リサーチャーたちは、現在の世界的な状況に関連して、最近数週間で脅威が急増していることを観測しています。「Kpot」infostealerと一緒に配布される>「Coronavirus」ランサムウェアや感染防止のヒントメールを偽った「など、APT攻撃グループがカスタムリモートアクセス型トロイの木馬(RAT)を拡散させて、デバイスのスクリーンショット取得、ファイルやディレクトリのリスト作成、ファイルのダウンロードなどを実行しています。

リモートワークステーション全体にわたって、最小限の特権、認証情報の盗難防止、アプリ制御を実施

私たちは、新しい常識と呼ばれる時代に足を踏み入れています。多くの人々が通常どおりの働き方が様変わりしていることを実感しています。状況認識を強化することで、ほんの数週間でリスク軽減を迅速に前進させることができます。この「アクション」フェーズにおける重要なステップは、ローカル管理者権限を排除して、最小権の特権(PoLP)の原則を実施することです。これにより、業務に必要な最低限のアクセスレベルのみをユーザーに付与して、マルウェア、ランサムウェア、その他の脅威をエンドポイントに封じ込めることができます。

CyberArk Endpoint Privilege Managerおよび類似のソリューションは、全体的な特権アクセス管理(PAM)戦略にとって非常に重要です。組織は、セキュリティ、エンドユーザー、ヘルプデスクの生産性のバランスを適切に保つ必要があります。CyberArkは、重要な保護レイヤーを追加することで、DLPやアンチウイルス/NGAVなどの既存のエンドポイントセキュリティツールを強化して、ライフサイクルの早期段階で攻撃をブロックおよび封じ込めてデータ侵害を防止できます。

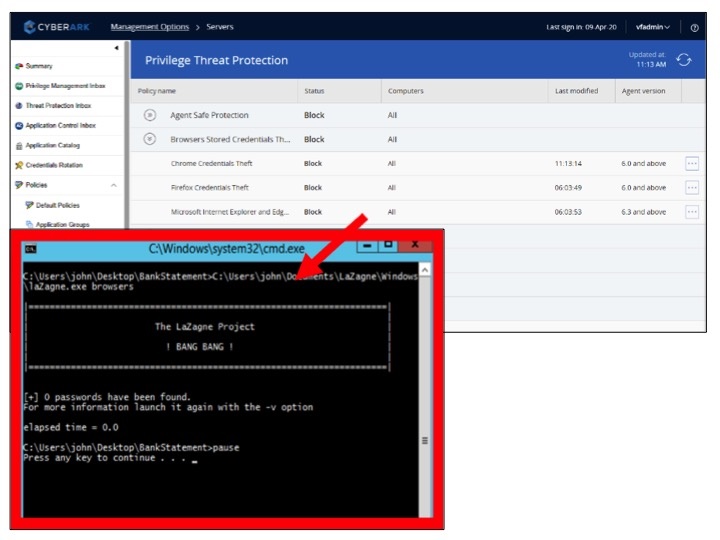

ここでは、CyberArk Endpoint Privilege Managerを導入した場合に、ドライブバイダウンロード攻撃にどのように対応ができるのか見てみましょう。

- CyberArkのソリューションを使用することで、ローカル管理者権限にアクセスせずに、標準のビジネスユーザーとしてデバイスにログインできす。続いて、上記のステップ 1 と 2 を実行します。CyberArkの認証情報盗難防止機能は、不正なアプリケーションやプロセスによるデバイスのソフトウェア認証情報ストアへのアクセスをブロックします。これにより、LaZagneマルウェアによる認証情報の収集を防止できます。標準ユーザーから認証情報が盗まれても、企業ITへのアクセスには実質的に利用できません。

- 業務用または個人用に不明なアプリケーションをデバイスにダウンロードしようとすると、CyberArkはアプリケーションを安全な「制限モード」で実行し、企業リソース、機密データまたはインターネットへのアクセスを阻止します。CyberArk EPMにより、アプリケーションのリスクレベルを即座に特定して、「不正」に分類されている場合は、ポリシーを作成してアプリケーションの実行をブロックできます。

- 従業員がリモートワーク中、セキュリティチームは最小限の特権を容易に適用できます。これを実行する2つの方法があります。1つ目は、CyberArk Endpoint Privileged Managerの権限昇格機能を活用して、ポリシーに基づいて承認されたアクティビティとアプリケーションを昇格させる方法です。これでユーザーの日常的な要件の80%をカバーできます。Endpoint Privileged Manager は、ジャストインタイムアクセスと昇格をより柔軟に提供するアドホックメカニズムも提供します。ユーザーを「特権グループ」に一時的に追加することで、一定の期間を通じてエンドポイントで監査証跡を提供し、必要に応じてアクセスを取り消して終了することもできます。これは、組織が従業員を再配置して、変化するビジネスの優先順位にフォーカスして、責任の移行に応じて特権認証情報を自動的にプロビジョニングおよびプロビジョニングを解除する必要がある場合に特に有益です。

CISO社は、将来を見据えて、今後数週間にとどまらず、今後数か月、数年先も視野に入れて、リスク低減への段階的なアプローチを計画しています。この新しい常識が浸透するにつれて、従業員のデバイスがビジネスの遂行においてさらに大きな役割を果たすことになるため、新たなセキュリティ課題がもたらされます。実際、デスクトップPC、ラップトップ、スマートフォン、タブレットの分散パッチワークは、外部の世界とつながるライフラインとなっています。これまで以上に、これらのデバイスとそのアクセスを保護することが不可欠となります。

CyberArk Endpoint Privileged Managerについてさらに詳しくは、今すぐ無料トライアルでご確認ください。