82ガロン(英語):平均的なアメリカ人が1日に使う水の量です。朝一番のコーヒーを淹れるときや、一日の終わりにシャワーを浴びるときなど、水の消費量を最小限に抑えたいとは思うものの、清潔で安全な水を利用できることは、ごく当たり前のことだと思いがちです。しかし、現代の生活を支える他の重要なシステムと同様に、水処理プラントや関連システムが依存するITインフラも老朽化しているだけでなく、自動化やリモート接続によるメンテナンスなど、より接続性を高める必要性に迫られています。このような理由から、過去数年間に明らかになったように、このインフラはサイバー攻撃の魅力的な標的にもなっています。

先週、バイデン政権は、米国の水道事業者のための100日間のサイバーセキュリティ計画(英語)を発表し、最近の相次ぐ攻撃を受け、産業制御システム(ICS)サイバーセキュリティ・イニシアティブ(英語) をこの分野にも拡大しました。この計画では、水道事業者のリーダーによるタスクフォースの設置、セキュリティ事故の監視能力の強化、情報共有とデータ分析の改善、水道事業者への技術支援に重点を置いています。

攻撃される世界の水道システム

2021年2月、フロリダ州の浄水場にフロリダ州の浄水場に攻撃者が侵入し(英語)SCADAシステムを制御し、水中の水酸化ナトリウムを100倍に増やして猛毒化することに成功しました。その後、米国連邦政府機関は、カリフォルニア州、メイン州、ネバダ州などの施設を狙った複数のフィッシングやランサムウェア攻撃を挙げ、上下水道システムへの脅威が続いていると警告する共同アドバイザリー(英語) を発表しました。

脆弱な水道システムは世界的な問題です。2020年にはイスラエルで水道インフラに対する大規模な攻撃未遂が発生し(英語)、英国では水道分野を含む重要インフラに対する「信頼できる脅威」があると警告(英語)しています。2021年のSANS Institute(英語)の調査では、下水処理場の10か所に1か所は、現在、重要なセキュリティの脆弱性を抱えているという厄介な結果が示されています。

運用技術(OT)資産(英語)のITネットワークへの接続が進むにつれ、これらの重要なシステムへのリモートアクセスは今や常識となっています。パンデミックが始まって以来、浄水場から石油パイプラインに至るまで、重要インフラの運用者は、このインフラを稼働させ続ける役割を担うアプリケーションやシステムへの特権的アクセスの保護に注力しなければなりません。

接続されているが、十分な保護がなされていないOT環境

従来、産業用制御システムやプロセス・生産設備は、ネットワークに接続されていませんでした。OT環境に対する変更は、システム制御に対する対面での物理的なインタラクション(レバーを引く、スイッチを入れる、ダイヤルを回す)を通じてのみ行うことができました。そのため、セキュリティリスクは、設備に直接アクセスできる人に限られていたのです。しかし、デジタル化とIoTの導入が加速するにつれ、数十年前の技術でいっぱいの多くのOT環境がオンライン化されました。現在では、OTとITのネットワークはますます相互接続(英語)が進んでいます。 れにより、オンラインになる機密システムの数が増えることで、産業組織の攻撃対象が増加します。これらのシステムへのすべてのアクセスは、特権アクセスとして扱われなければなりませんが、攻撃者は計画を実行するために一貫してこれを求めています。

一方、ビジネス上の要求やパンデミックによる安全への懸念から、多くの組織が従来は施設に物理的に立ち会う必要があった仕事をリモートモデルに変更せざるを得なくなっています。その結果、機器の操作、トラブルシューティング、アップグレード、保守を担当する社内外の担当者は、遠隔操作で作業を行うことが多くなっています。

米国国土安全保障省(DHS)は、制御システムへのリモートアクセスを合法的に必要とする可能性のあるアイデンティティの例(英語)を挙げています。これには、システムオペレーター、メンテナンスエンジニア、現場技術者などの社内社員や、ベンダー、ビジネスパートナー、システムインテグレーター、MSP、規制機関などの社外関係者が含まれますが、これらに限定されるものではありません。上水道や下水道などの公共施設の安全かつ継続的な運用を支援するため、こうしたすべてのアイデンティティは、システムへの安全なリモートアクセスを必要とします。しかし、OT環境において重要なデバイスやシステムへの特権的アクセスを常時提供することは、クレデンシャル盗難のリスクを増大させる可能性があります。

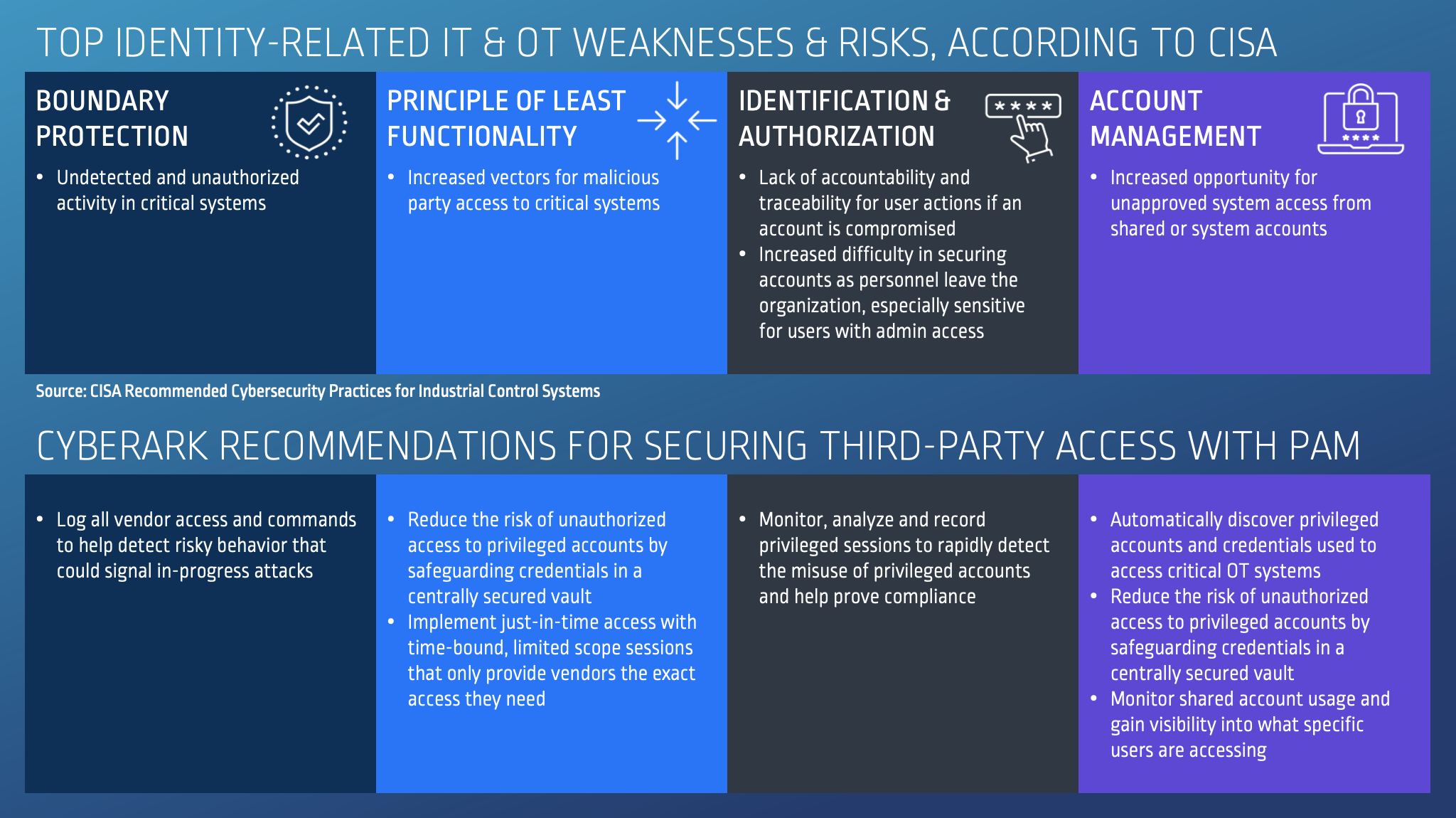

「SANS 2021年調査(英語)」。OT/ICS Cybersecurityでは、 OT/制御システムのインシデントに関与する最も頻繁な攻撃ベクトルとして外部リモートサービスを挙げています。同様に、米国のCISA(Cyber and Infrastructure Security Agency)は、最も一般的なITおよびOTの弱点とリスクの1つとして、アクセスを挙げています。

安全でないリモートアクセスは、OTシステムを危険にさらす

水処理施設のようなオフィス環境において、サイバー侵入がいかに破壊的であるかを考えると、リモートアクセスするすべてのベンダーと従業員を特権的なアイデンティティとして扱い、それに応じて彼らのアクセスを保護することの重要性は、過大評価されることはないでしょう。しかし、残念ながら、次のような危険なセキュリティ対策があまりにも一般的になっています。

- SCADAなどの重要なシステムの管理者認証情報の共有

- 企業内ディレクトリの常時アクセス権を第三者に付与

- 認証情報の安全な保管、管理、配布の失敗(エアギャップ・システム用を含む)

- 複数のアカウントで同じパスワードを使用(使いまわし)

- オペレーターやメンテナンス担当者が、普段アクセスしない重要なシステムの管理者レベルのアクセス権を付与

- 機密性の高いリソースにいつでも自由にアクセス可能

- システムの不適切なエアギャップ、不必要なインターネットへの露出、安全でないローカルエリアネットワークの使用

- 古くパッチの適用されていないオペレーティングシステムやソフトウェアの実行

2021年にフロリダ州で発生した水道施設の攻撃は、こうした問題のいくつかを浮き彫りにしました。特に、リモートアクセスの弱点についてです。報道によると、水処理用のSCADAシステムにアクセスするために工場職員が使用するすべてのコンピュータは、要求される操作の機密性にもかかわらず、リモートアクセスと共有パスワードを持っていたそうです。

多くの情報通信施設や水処理施設では、セキュリティのためにdシステムをインターネットから切り離す、つまり「エアギャップ」しています。しかし、そのような環境であっても、リモートアクセスのセキュリティは重要です。プラント機器、HMI、DCS、PLC、その他のOTシステムでは、社内スタッフや、場合によっては外部の請負業者によるメンテナンスやアップグレードが依然として必要です。このような場合、重要なシステムにアクセスするための特権的な認証情報は、安全にプロビジョニングされ、慎重に監視される必要があります。しかし、あまりにも多くの組織が、Excelファイルのような時代遅れのシステムでパスワードを共有化しています。

特権的なアクセスを保護し、最も一般的なOTの弱点に対処

特権アクセス管理を中心としたFortunately, アイデンティティ・セキュリティのソリューション(英語)オフラインでの特権アクセスを実現し、環境を問わずクレデンシャル・スプロールの問題を解消することが可能です。内部管理者やサードパーティの請負業者は、モバイルアプリを介して特権クレデンシャルを取得し、セッション監査を行うことができます。これにより、組織は監査とコンプライアンスを満たしながら、クレデンシャル盗難を狙った攻撃から身を守ることができます。

セキュリティに対するゼロトラスト・アプローチの一環として安全なサードパーティ・アクセスを可能にすることで、産業用制御機器はCISAが特定した(英語)最も一般的なアイデンティティ関連の弱点とリスクに対応することができます。

もちろん、リモートアクセスの管理を強化することは、サイバーレジリエンスを高めるための重要なステップの一つです。今日の電力会社は、多くの場合、リソースが不足しています。OTシステムは老朽化し、何十年にもわたって使用されてきたため負担がかかっています。熟練したサイバーセキュリティの専門家を見つけるのはますます難しくなっています。また、業界の規制は(せいぜい)一貫性がないままです。水道をはじめとする重要なインフラストラクチャに、サイバーセキュリティへの関心が高まっていることは喜ばしいことですが、まだまだ道は長いのです。

CyberArk Vendor Privileged Access Managerのインタラクティブツアーでは、interactive tour of CyberArk Vendor Privileged Access Manager安全なリモートアクセスやOTおよびIT環境におけるPrivileged Access Management(英語)の詳細について学ぶことができます。