La sécurité du cloud fait référence à la protection de l’intégrité des applications, des données et de l’infrastructure virtuelle hébergées dans le cloud. Ce terme s’applique à tous les modèles de déploiement dans le cloud (cloud public, privé, hybride, multi-clouds) et à tous les types de services et de solutions à la demande (IaaS, PaaS, SaaS) dans le cloud. De manière générale, dans le cadre des services cloud, le fournisseur de cloud a la responsabilité de sécuriser l’infrastructure sous-jacente, tandis que le client a la responsabilité de sécuriser les applications et les données du cloud.

| Modèles de déploiement dans le cloud | |

|---|---|

| Cloud public | Produit public multi-utilisateurs, comme Amazon Web Services (AWS), Microsoft Azure ou Google Cloud Platform (GCP) |

| Cloud privé | Environnement de cloud dédié à une seule entité commerciale (mais généralement partagé par plusieurs organisations au sein de cette entité) |

| Cloud hybride | Combinaison de services cloud publics et privés sur site |

| Multi-clouds | |

| Combinaison de services cloud ; inclut en général plusieurs types de services (calcul, stockage, etc.) hébergés sur plusieurs clouds publics et privés | |

| Types de services cloud | |

|---|---|

| Infrastructure en tant que service (IaaS) | Services de calcul, de stockage et de réseau sous-jacents à la demande |

| Plateforme en tant que service (PaaS) | Environnements et référentiels de développement applicatif dans le cloud |

| Logiciel en tant que service (SaaS) | Solutions à la demande comme Salesforce ou Office 365 qui sont distribuées sous forme d’applications dans le cloud et utilisant des modèles de licences par abonnement |

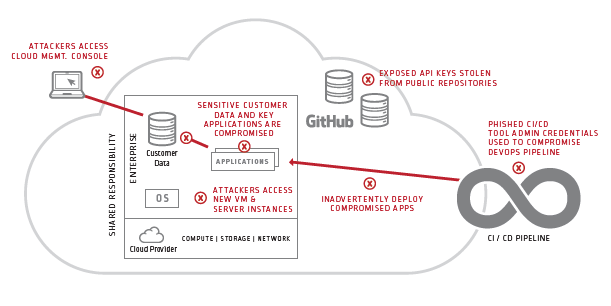

Les charges de travail dans le cloud sont vulnérables à un grand nombre de menaces

Les actifs et les charges de travail dans le cloud sont exposés à un large éventail de menaces de cybersécurité, y compris les fuites de données, les rançongiciels, les attaques DDoS et les attaques par phishing. Les cybercriminels peuvent exploiter des failles de sécurité du cloud, en utilisant des identifiants volés ou des applications compromises pour lancer des attaques, interrompre les services ou dérober des données sensibles. La fiabilité des systèmes et des pratiques de sécurité du cloud est essentielle pour maintenir la disponibilité des applications métier critiques, protéger les informations confidentielles et garantir la conformité réglementaire.

La sécurité du cloud est sous la responsabilité partagée du fournisseur de cloud et du client

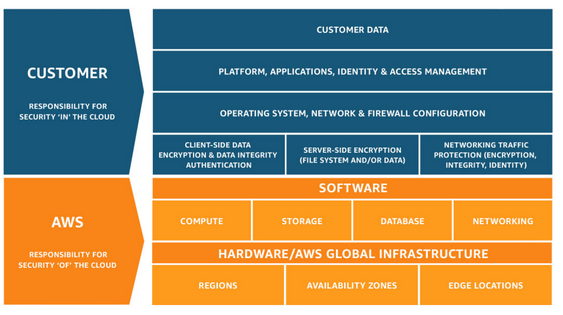

Les pratiques de sécurité du cloud sont similaires en bien des points aux pratiques de sécurité informatique et réseaux traditionnelles, mais elles présentent certaines différences clés. À la différence de la sécurité informatique conventionnelle, la sécurité du cloud est en général régie par un modèle de responsabilité partagée, dans lequel le fournisseur de services cloud est responsable de la gestion de l’infrastructure sous-jacente (par ex. services de stockage, de calcul ou de réseau dans le cloud) et le client est responsable de la gestion de la sécurité de tout ce qui se trouve en amont du superviseur (par ex. systèmes d’exploitation des invités, utilisateurs, applications, données). Le diagramme suivant décrit le modèle de responsabilité partagée prescrit par AWS.

Bonnes pratiques de sécurité pour les clients cloud

Les clients cloud doivent mettre en place diverses mesures de sécurité pour protéger les applications et les données basées dans le cloud et atténuer les risques de sécurité. Les bonnes pratiques de sécurité du cloud incluent souvent les points suivants :

- Sécuriser la console de gestion du cloud. Tous les fournisseurs de cloud fournissent des consoles de gestion permettant d’administrer les comptes, de configurer les services, de dépanner les problèmes et de superviser l’utilisation et la facturation. Elles sont souvent prises pour cible par les cybercriminels. Les organisations doivent contrôler et superviser de façon stricte l’accès à privilèges à la console de gestion afin d’éviter les attaques et les fuites de données.

- Sécuriser l’infrastructure virtuelle. Les serveurs virtuels, les entrepôts de données, les conteneurs et les autres ressources cloud sont également souvent ciblés par les cybercriminels. Ces derniers peuvent tenter d’exploiter les outils de provisioning automatisés tels que Puppet, Chef ou Ansible pour lancer des attaques ou interrompre des services. Les clients doivent mettre en place des systèmes et des pratiques de sécurité stricts afin d’éviter tout accès non autorisé aux scripts d’automatisation et aux outils de provisioning du cloud.

- Sécuriser les clés SSH des API. Les applications cloud invoquent généralement des API pour arrêter ou démarrer des serveurs, instancier des conteneurs ou modifier l’environnement. Les identifiants d’accès aux API comme les clés SSH sont souvent codés dans les applications et placés dans des référentiels publics comme GitHub et ciblés par des attaquants mal intentionnés. Les organisations doivent supprimer les clés SSH embarquées dans les applications et s’assurer que seules les applications autorisées y ont accès.

- Sécuriser les consoles d’administration et les outils DevOps. La plupart des organisations DevOps s’appuient sur une palette d’outils CI/CD pour développer et déployer leurs applications dans le cloud. Les pirates essaient souvent d’exploiter les consoles d’administration et les outils DevOps pour lancer des attaques ou subtiliser des données. Les clients doivent contrôler et suivre de façon stricte l’accès aux outils et aux consoles d’administration utilisés à chaque étape du pipeline de développement et de distribution afin de réduire les risques.

- Sécuriser le code du pipeline DevOps. Les attaquants peuvent également tenter d’exploiter certaines vulnérabilités au niveau des applications cloud dans tout le pipeline de développement et de distribution. Les développeurs codent souvent en dur les identifiants de sécurité dans le code source stocké sur un stockage partagé ou sur des référentiels publics. Entre de mauvaises mains, les identifiants des applications peuvent être utilisés pour voler des informations propriétaires ou semer le chaos. Les clients doivent supprimer les secrets contenus dans les codes source et instaurer des systèmes et des pratiques afin de superviser et de contrôler automatiquement les accès dans le cadre d’un réglement..

- Sécuriser les comptes administrateur pour les applications SaaS. Chaque produit SaaS inclut une console de gestion permettant d’administrer les utilisateurs et les services. Les comptes administrateur des SaaS sont fréquemment pris pour cible par les pirates et les cybercriminels. Les clients doivent contrôler et superviser les privilèges d’accès à la console d’administration des SaaS afin de garantir la sécurité des SaaS et réduire les risques.